Saldırının Genel Çerçevesi

Mustang Panda (diğer isimleriyle Earth Preta, Fireant, HoneyMyte, Polaris, Twill Typhoon) olarak bilinen gelişmiş kalıcı tehdit (APT) grubu, 2021-2025 yılları arasında Myanmar, Malezya, Moğolistan ve Rusya’daki devlet kurumlarına yönelik hedefli siber saldırılar gerçekleştirdi. Bu kampanyalarda, güncellenmiş COOLCLIENT arka kapısı, PlugX ve LuminousMoth gibi diğer zararlılarla birlikte kullanıldı. COOLCLIENT, özellikle DLL yan yükleme (DLL side-loading) tekniğiyle meşru yazılım imzalarını kötüye kullanarak sistemlere sızıyor.

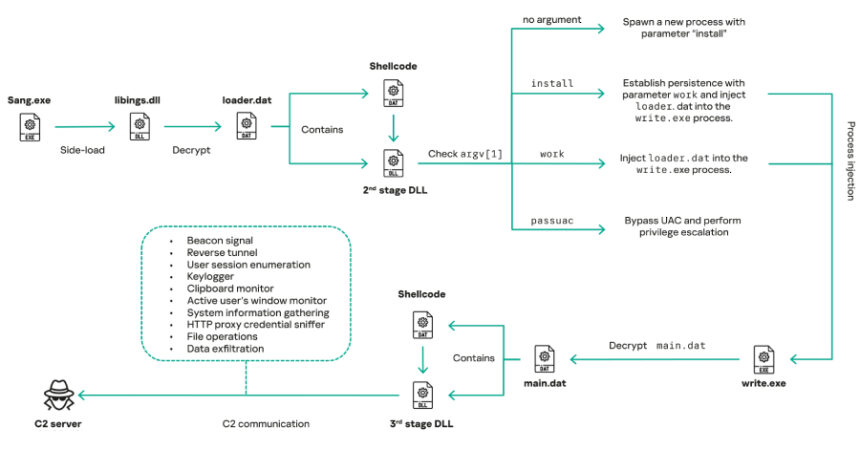

Saldırı Zinciri ve Teknik Detaylar

COOLCLIENT, şifrelenmiş yapılandırma verileri, shellcode ve bellek içi DLL modülleri içeren yükleyicilerle dağıtılıyor. Mustang Panda, Bitdefender, VLC Media Player, Ulead PhotoImpact ve Sangfor gibi yazılımlardan imzalı ikili dosyaları kötü amaçlı yüklemeler için kullandı. Özellikle 2024-2025’te Sangfor yazılımı üzerinden teslim edilen varyantlar, Pakistan ve Myanmar hedefli kampanyalarda yeni bir rootkit bıraktı.

Bu arka kapı, TCP tabanlı komut ve kontrol (C2) sunucularından talimat alarak tuş vuruşları, pano içeriği, dosyalar ve HTTP proxy kimlik bilgileri gibi kritik verileri topluyor. Ayrıca ters tünel ve proxy kurma yeteneğine sahip olup, bellekte ek eklentiler indirip çalıştırabiliyor. Öne çıkan eklentiler arasında servis yönetimi (ServiceMgrS.dll), dosya yönetimi (FileMgrS.dll) ve uzak kabuk (RemoteShellS.dll) modülleri bulunuyor.

Hedef Sektörler ve Bölgeler

Mustang Panda’nın saldırıları özellikle devlet kurumları ve telekom operatörlerini hedef alıyor. Myanmar, Malezya, Tayland, Moğolistan, Rusya ve Pakistan’da faaliyet gösteren bu grup, özellikle devlet sektöründe bilgi hırsızlığı ve casusluk amaçlı operasyonlar yürütüyor. Ayrıca, Google Chrome, Microsoft Edge ve Firefox gibi popüler tarayıcılardan kimlik bilgisi ve çerezleri çalmak için özel hırsız programları kullanıyor.

Siber Güvenlik Ekipleri İçin Pratik Öneriler

- DLL yan yükleme tekniklerini tespit etmek için EDR çözümlerinde özel kurallar oluşturun.

- Meşru yazılımların imzalı ikili dosyalarını düzenli olarak doğrulayın ve beklenmedik yeniden adlandırmaları izleyin.

- Komut ve kontrol trafiğini TCP portları üzerinden izleyerek anormal bağlantıları tespit edin.

- Proxy kimlik bilgileri ve pano izleme gibi aktiviteleri loglayarak kullanıcı etkinliklerini analiz edin.

- PowerShell ve batch betiklerinin sistemde izinsiz kullanımını engellemek için uygulama beyaz listeleme politikaları uygulayın.

- Tarayıcı kimlik bilgisi hırsızlığına karşı tarayıcı güvenlik ayarlarını ve çerez yönetimini sıkılaştırın.

- USB solucanı gibi ek kötü amaçlı yazılımların yayılmasını önlemek için USB port erişimini kısıtlayın.

- Ağ segmentasyonu ve Zero Trust mimarisi ile kritik sistemlere erişimi sınırlandırın.

Teknik Özet

- Kullanılan zararlılar: COOLCLIENT arka kapısı, PlugX, LuminousMoth, TONESHELL (TOnePipeShell), QReverse RAT, TONEDISK USB solucanı.

- Hedef sektörler: Devlet kurumları, telekom operatörleri, özellikle Asya Pasifik bölgesi.

- Kullanılan teknikler: DLL yan yükleme, şifrelenmiş yükleyiciler, rootkit yerleştirme, tarayıcı kimlik bilgisi hırsızlığı, pano ve tuş kaydı izleme.

- Saldırı zinciri: İmzalı yazılım kötüye kullanımı → DLL yan yükleme → COOLCLIENT yüklenmesi → C2 iletişimi ve veri sızıntısı.

- Önerilen savunma: Yazılım imzalarının doğrulanması, EDR ve SIEM ile anomali tespiti, MFA kullanımı, ağ segmentasyonu, düzenli yama yönetimi.

Kurumsal Ortamlarda Olası Senaryo

Bir devlet kurumunda çalışan bir kullanıcı, Sangfor tarafından geliştirilen meşru bir yazılım güncellemesini indirir. Mustang Panda, bu yazılımın imzalı ikili dosyasını kötü amaçlı DLL ile yan yükleyerek COOLCLIENT arka kapısını sisteme sızdırır. Arka kapı, sistemdeki servisleri yönetir, dosya işlemleri yapar ve uzak kabuk erişimi sağlar. Aynı zamanda kullanıcıların tarayıcı kimlik bilgilerini ve pano verilerini çalarak hassas bilgileri dışarı aktarır. Bu süreç, kurumun ağ segmentasyonunun zayıf olması ve yetersiz EDR kuralları nedeniyle uzun süre fark edilmeden devam eder.

Bu tür saldırılara karşı kurumların olay müdahale (incident response) planlarını güncellemeleri, e-posta güvenliği ve bulut güvenliği önlemlerini artırmaları kritik önem taşır.