Saldırının Genel Çerçevesi

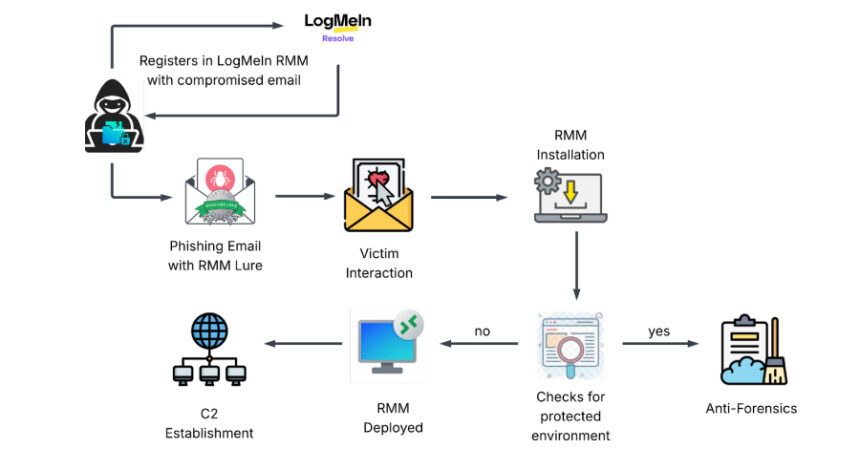

Son analizlere göre, saldırganlar kimlik avı yoluyla ele geçirdikleri yöneticilere ait kimlik bilgilerini kullanarak LogMeIn’in Uzaktan İzleme ve Yönetim (RMM) yazılımını kötü amaçlı şekilde kuruyor. Bu sayede, kurban sistemlerde kalıcı ve gizli arka kapılar oluşturuluyor. Saldırı, sahte davet e-postalarıyla başlıyor ve Microsoft Outlook, Yahoo! veya AOL gibi popüler e-posta servislerine ait kimlik bilgileri hedefleniyor.

Sahte e-postalar, Greenvelope adlı meşru bir platformdan geliyormuş gibi gizlenerek kullanıcıları kimlik avı URL’lerine yönlendiriyor. Bu URL’ler, kullanıcıların giriş bilgilerini ele geçirmek üzere tasarlanmış. Kimlik bilgileri ele geçirildikten sonra, saldırganlar LogMeIn hesabına kayıt yaparak RMM erişim belirteçleri oluşturuyor ve “GreenVelopeCard.exe” adlı kötü amaçlı yürütülebilir dosya ile LogMeIn Resolve (eski adıyla GoTo Resolve) yazılımını kuruyor.

Saldırı Zinciri ve Teknik Detaylar

Bu saldırı zinciri şu adımlardan oluşuyor:

- Kimlik Avı: Sahte davet e-postaları ile kullanıcıların kimlik bilgileri ele geçiriliyor.

- RMM Kurulumu: Ele geçirilen kimlik bilgileri ile LogMeIn Resolve aracı kurularak kalıcı erişim sağlanıyor.

- Kalıcı Erişim: “GreenVelopeCard.exe” dosyası, geçerli bir sertifika ile imzalanmış ve JSON yapılandırmasıyla saldırganın kontrolündeki URL’ye bağlanıyor.

- Servis ve Görev Ayarları: Windows servis ayarları değiştirilerek RMM aracı sınırsız erişimle çalıştırılıyor ve gizli zamanlanmış görevlerle programın otomatik başlatılması sağlanıyor.

Bu teknikler, MITRE ATT&CK matrisinde Phishing (T1566), Valid Accounts (T1078) ve Remote Services (T1021) gibi taktiklerle örtüşmektedir. Ayrıca, saldırganların geçerli sertifika kullanması, güvenlik çözümlerinin tespiti zorlaştırıyor.

Siber Güvenlik Ekipleri İçin Öneriler

Bu tür saldırılara karşı kurumların uygulaması gereken temel önlemler şunlardır:

- Yetkisiz RMM kurulumlarını ve kullanımını düzenli olarak denetleyin.

- E-posta güvenliği çözümlerini güçlendirerek kimlik avı saldırılarını engelleyin.

- Çok faktörlü kimlik doğrulama (MFA) uygulayarak hesap ele geçirmelerini zorlaştırın.

- EDR ve SIEM sistemleriyle RMM araçlarının davranışlarını ve ağ trafiğini izleyin.

- Windows servis ve zamanlanmış görev yapılandırmalarını düzenli olarak kontrol edin.

- Kullanıcı eğitimleri ile kimlik avı farkındalığını artırın.

- Ağ segmentasyonu ve Zero Trust prensipleriyle yetkisiz erişimleri sınırlandırın.

- Log kayıtlarını detaylı tutarak olay müdahale süreçlerini hızlandırın.

Kurumsal Ortamlarda Olası Senaryo

Örneğin, finans sektöründe faaliyet gösteren bir kurumda BT yöneticisinin kimlik bilgileri ele geçirildiğinde, saldırganlar LogMeIn RMM aracını kullanarak kritik sunuculara kalıcı erişim sağlayabilir. Bu durum, hassas müşteri verilerinin sızdırılması veya fidye yazılımı saldırılarının tetiklenmesi için zemin hazırlayabilir. Bu nedenle, özellikle kritik altyapılarda RMM araçlarının kullanımına yönelik sıkı politikalar ve izleme mekanizmaları gereklidir.