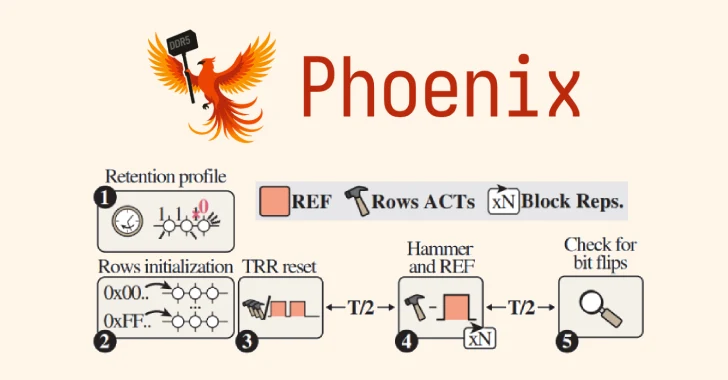

ETH Zürich ve Google iş birliğiyle Güney Koreli SK Hynix’in DDR5 bellek çiplerine yönelik yeni bir RowHammer saldırısı varyantı keşfedildi. Phoenix kod adlı bu saldırı (CVE-2025-6202, CVSS skoru: 7.1), mevcut sofistike koruma yöntemlerini etkili biçimde aşabiliyor.

DDR5 Bellekte RowHammer Açığı ve Etkileri

RowHammer, DRAM çiplerinde belirli bellek satırlarına sürekli erişim yoluyla komşu satırlarda bit değişimlerine neden olan donanım tabanlı bir güvenlik açığıdır. Bu zafiyet, yetkisiz veri erişimi, ayrıcalık yükseltme ve hizmet engelleme gibi saldırı vektörlerine zemin hazırlıyor. ETH Zürich araştırmacıları, SK Hynix DDR5 cihazlarında ECC korumasının bile RowHammer saldırılarını engelleyemediğini ortaya koydu.

Gelişmiş Saldırı Teknikleri ve Koruma Yöntemleri

RowHammer saldırılarına karşı ECC ve TRR gibi önlemler geliştirilmiş olsa da, TRRespass, SMASH, Half-Double ve Blacksmith gibi yeni nesil saldırılar bu savunmaları etkisiz bırakabiliyor. Phoenix saldırısı, 2021-2024 üretimi 15 farklı DDR5 bellek çipinde yenileme aralıklarındaki boşluklardan faydalanarak sadece 109 saniyede root ayrıcalığı elde edebiliyor.

Potansiyel Kötüye Kullanım Senaryoları ve Öneriler

Bu saldırı, aynı sunucuda çalışan sanal makinelerin RSA-2048 anahtarlarını hedef alarak SSH kimlik doğrulamasını kırabilir ve sudo komutlarıyla yerel ayrıcalıkları root seviyesine yükseltebilir. Araştırmacılar, mevcut DRAM cihazlarının güncellenememesi nedeniyle uzun süre savunmasız kalacağını belirterek, yenileme hızının üç katına çıkarılmasını öneriyor.

RowHammer Araştırmalarındaki Son Gelişmeler

Bu bulgular, George Mason Üniversitesi ve Georgia Teknoloji Enstitüsü ekiplerinin OneFlip ve ECC.fail saldırılarını detaylandırmasından kısa süre sonra geldi. OneFlip, tek bit değişimleriyle derin sinir ağı modellerini manipüle etmeye odaklanırken, ECC.fail DDR4 sunucularda ECC korumasını aşan ilk uçtan uca RowHammer saldırısı olarak dikkat çekiyor.