Son analizlere göre, VoidLink adlı yeni bir Linux tabanlı zararlı yazılım çerçevesi, bulut ve konteyner ortamlarında uzun süreli gizli erişim sağlamak amacıyla geliştirilmiş. İlk keşfi Aralık 2025’te gerçekleşen bu zararlı, özellikle Amazon Web Services (AWS), Google Cloud, Microsoft Azure, Alibaba ve Tencent gibi büyük bulut sağlayıcılarını hedef alıyor. Ayrıca Docker konteynerleri ve Kubernetes podları içinde çalıştığını algılayarak davranışını uyarlayabiliyor.

Saldırının Genel Çerçevesi

VoidLink, modüler yapısı sayesinde operatörlerin yeteneklerini zaman içinde artırmasına ve hedef değişikliklerine hızlıca uyum sağlamasına olanak tanıyor. Çerçeve, özel yükleyiciler, implantlar, rootkitler ve 30’dan fazla eklenti modülünden oluşuyor. Zig programlama diliyle yazılan bu araç seti, Cobalt Strike’ın Beacon Object Files (BOF) yaklaşımından esinlenen bir Eklenti API’si kullanıyor. Bu sayede, HTTP/HTTPS, WebSocket, ICMP ve DNS tünelleme gibi çeşitli komut ve kontrol (C2) kanalları üzerinden iletişim kurabiliyor.

Hangi Sistemler Risk Altında?

VoidLink özellikle Linux tabanlı bulut altyapıları ve konteyner ortamlarını hedefliyor. Bu kapsamda, AWS, Google Cloud, Microsoft Azure gibi büyük bulut sağlayıcıları ile Docker ve Kubernetes ortamları risk altında. Ayrıca, yazılım geliştiriciler ve bulut hizmeti kullanıcıları, kimlik bilgileri ve kaynak kodu yönetim sistemleri (örneğin Git) üzerinden veri sızıntısı riskiyle karşı karşıya. Çin bağlantılı tehdit aktörleri tarafından geliştirildiği değerlendirilen zararlı, bulut ortamlarında kritik operasyonları hedef alıyor.

Saldırı Zinciri ve Teknik Detaylar

- Başlangıç: Bulut ortamına sızma ve konteyner algılama

- Yayılma: SSH tabanlı solucanlar ve yan hareket teknikleri

- Kalıcılık: LD_PRELOAD, yüklenebilir çekirdek modülü (LKM) ve eBPF kullanarak rootkit benzeri gizleme

- Komut ve Kontrol: Çoklu C2 kanalları (HTTP/HTTPS, WebSocket, ICMP, DNS tünelleme)

- Veri Toplama: SSH anahtarları, API tokenları, tarayıcı kimlik bilgileri ve diğer hassas veriler

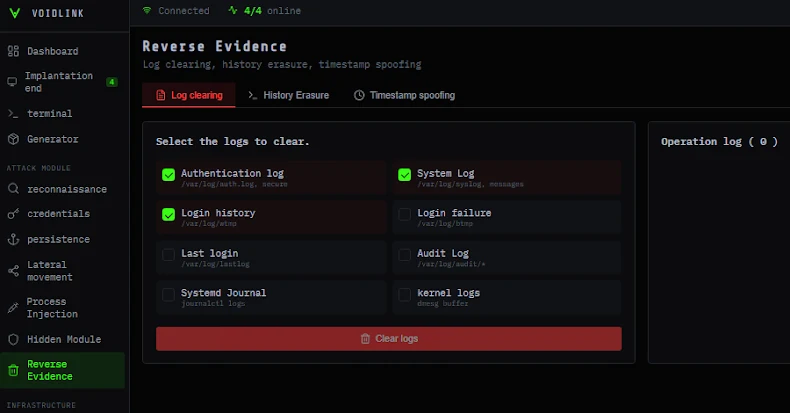

VoidLink ayrıca çalışma zamanında korumalı kod bölgelerini şifreleyerek bellek tarayıcılarından kaçınabiliyor ve herhangi bir müdahale algıladığında kendini silebiliyor. Bu özellikler, zararlının tespit edilmesini zorlaştırıyor.

Siber Güvenlik Ekipleri İçin Öneriler

- Bulut ortamlarında IAM (Identity and Access Management) politikalarını sıkılaştırın ve gereksiz izinleri kaldırın.

- EDR ve SIEM sistemlerinde Linux çekirdek modüllerine yönelik anormal davranışları izleyin.

- Docker ve Kubernetes ortamlarında konteyner kaçışlarını önlemek için güvenlik yamalarını düzenli uygulayın.

- SSH erişimlerini sıkılaştırarak rastgele portlar ve çok faktörlü kimlik doğrulama (MFA) kullanın.

- Komut ve kontrol trafiğini tespit etmek için DNS ve ICMP tünelleme aktivitelerini analiz edin.

- Loglarda LD_PRELOAD ve eBPF kullanımına dair anormallikleri takip edin.

- Olay müdahale (incident response) süreçlerinde bulut ve konteyner ortamlarına özgü tehdit senaryolarını dahil edin.

- Ağ segmentasyonu ile kritik bulut servislerini izole edin ve lateral hareketi zorlaştırın.

Kurumsal Ortamlarda Olası Senaryo

Bir SaaS sağlayıcısında, VoidLink zararlısı konteyner ortamına sızarak geliştiricilerin kullandığı Git kimlik bilgilerini ele geçirebilir. Bu sayede tedarik zinciri saldırısı gerçekleştirerek, yazılım güncellemelerine kötü amaçlı kod enjekte edebilir. Sonrasında, rootkit benzeri modüllerle sistemde kalıcılık sağlayarak uzun süre fark edilmeden hareket edebilir. Bu durum, hem veri sızıntısı hem de operasyonel kesintilere yol açabilir.