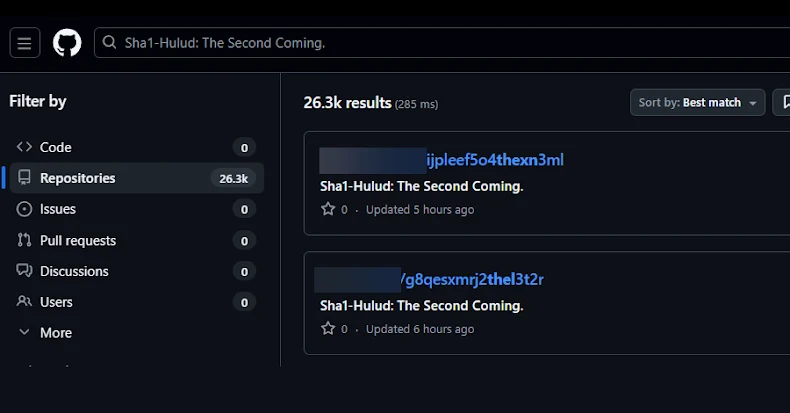

Sha1-Hulud olarak adlandırılan tedarik zinciri saldırısının ikinci dalgası, npm paketleri üzerinden yürütülen ön yükleme kimlik bilgisi hırsızlığıyla 25.000’den fazla yazılım deposunu etkiledi. Yapılan analizlere göre, saldırganlar 21-23 Kasım 2025 tarihleri arasında npm’ye trojanlanmış paketler yükleyerek, bu paketlerin ön yükleme betikleri aracılığıyla yapı ve çalışma zamanı ortamlarında kötü amaçlı kod çalıştırıyor. Bu yeni varyant, önceki Sha1-Hulud dalgasından farklı olarak, GitHub iş akışlarına sızma ve hassas sırları dışa aktarma yetenekleriyle daha karmaşık ve agresif bir tehdit oluşturuyor.

Türkiye İçin Ne Anlama Geliyor?

Türkiye’de özellikle KOBİ’ler ve kritik altyapı sağlayıcıları için bu tür tedarik zinciri saldırıları ciddi riskler taşıyor. KVKK kapsamında kişisel verilerin korunması zorunluluğu göz önüne alındığında, ele geçirilen kimlik bilgileri ve erişim tokenları, veri sızıntılarına ve mevzuata aykırılıklara yol açabilir. Örneğin, bir e-ticaret platformunda bu açık kullanılarak ödeme sistemlerine veya müşteri veritabanlarına yetkisiz erişim sağlanabilir, bu da hem finansal kayıplara hem de itibar zedelenmesine neden olur.

Ayrıca, Türkiye’de bulut tabanlı altyapıların yaygınlaşmasıyla, bu saldırıların bulut güvenliği ve konteyner yönetimi süreçlerini de etkileyebileceği unutulmamalıdır. Saldırganların root ayrıcalıkları elde etmek için Docker konteynerlerine kötü amaçlı sudoers dosyası yerleştirmesi, kurumların bulut ortamlarında güvenlik politikalarını gözden geçirmesini zorunlu kılıyor. Bu durum, özellikle kamu kurumları ve finans sektörü gibi yüksek güvenlik gerektiren alanlarda kritik bir tehdit oluşturuyor.

Son olarak, Türkiye’de SOC ekiplerinin ve sistem yöneticilerinin bu tür saldırılara karşı hızlı tespit ve müdahale yetkinliklerini artırmaları gerekiyor. Sürekli güncellenen iş akışları ve paket sürümlerinin izlenmesi, beklenmeyen dalların ve şüpheli dosyaların kontrolü, mevzuat uyumluluğu açısından da önem taşıyor.

Sistem Yöneticileri ve SOC Ekipleri İçin Hızlı Kontrol Listesi

- npm paketlerinin ön yükleme betiklerini ve package.json dosyalarını düzenli olarak inceleyin.

- .github/workflows/ dizininde beklenmeyen veya şüpheli YAML dosyalarını tespit etmek için otomatik taramalar kurun.

- GitHub iş akışlarında kullanılan koşucuların (runners) izinlerini ve kayıt durumlarını denetleyin.

- EDR çözümleriyle TruffleHog ve benzeri kimlik bilgisi tarayıcılarının tetiklediği aktiviteleri izleyin.

- Ele geçirilen paket sürümlerini derhal kaldırın ve npm tokenları ile GitHub erişim anahtarlarını yenileyin.

- Docker konteynerlerinde root ayrıcalıklarına yönelik olağandışı sudoers dosyası değişikliklerini kontrol edin.

- Firewall ve ağ segmentasyon politikalarıyla dışa aktarma trafiğini sınırlandırın.

- Çalışanlara yönelik kimlik avı ve sosyal mühendislik farkındalık eğitimlerini güncel tutun.

Teknik Özet

- Kullanılan zararlılar ve araçlar: Trojanlanmış npm paketleri, TruffleHog kimlik bilgisi tarayıcısı, ön yükleme betikleri (setup_bun.js, bun_environment.js), kötü amaçlı sudoers dosyası, Docker konteynerleri.

- Hedef sektörler ve bölgeler: Global npm kullanıcıları, yazılım geliştirme ortamları; Türkiye dahil kritik altyapı ve KOBİ’ler yüksek risk altında.

- Kullanılan zafiyetler ve CVE’ler: Ön yükleme betiği enjeksiyonu, GitHub iş akışı enjeksiyon açığı (özellikle .github/workflows/discussion.yaml), kimlik bilgisi sızıntısı; ilgili CVE henüz açıklanmamış, ancak benzer tedarik zinciri saldırıları için CVE-2023-XXXX gibi referanslar takip edilmeli.

- Saldırı zinciri özeti: 1) Trojanlanmış npm paketlerinin yüklenmesi ve ön yükleme betiği çalıştırılması; 2) GitHub iş akışlarına kötü amaçlı runner ve iş akışı eklenmesi; 3) GitHub sırlarının dışa aktarılması ve ele geçirilmesi, ardından kötü amaçlı kodun yayılması.

- Önerilen savunma yaklaşımı: Sürekli paket ve iş akışı denetimi, kimlik bilgisi rotasyonu, konteyner güvenliği, EDR ve SIEM entegrasyonları ile anomali tespiti, kapsamlı eğitim ve farkındalık programları.

Bu saldırı, tedarik zinciri güvenliğinin ne denli kritik olduğunu bir kez daha gösterirken, e-posta güvenliği ve bulut güvenliği gibi alanlarda da bütüncül bir yaklaşımın gerekliliğini ortaya koyuyor. Fidye yazılımı saldırılarının önlenmesi için de benzer çok katmanlı savunma stratejileri uygulanmalıdır.