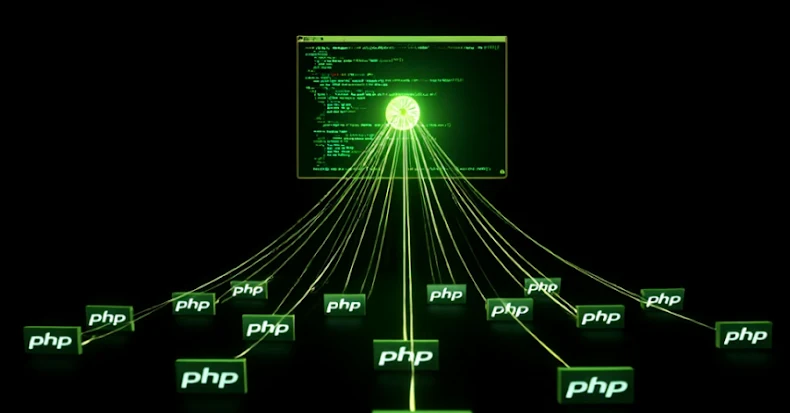

Qualys Tehdit Araştırma Birimi (TRU) tarafından yayımlanan rapora göre, Mirai, Gafgyt ve Mozi gibi botnetler, bilinen CVE güvenlik açıkları ve bulut altyapılarındaki yanlış yapılandırmaları kullanarak otomatik saldırı kampanyalarını yoğunlaştırıyor. Özellikle PHP tabanlı sunucular, WordPress ve Craft CMS gibi popüler içerik yönetim sistemlerinin yaygınlığı sebebiyle saldırganların öncelikli hedefi haline geldi.

PHP Frameworklerindeki Kritik Güvenlik Açıkları

PHP ortamlarında sıkça rastlanan yanlış yapılandırmalar, güncel olmayan eklentiler ve güvensiz dosya depolama yöntemleri, saldırı yüzeyini genişletiyor. Öne çıkan zafiyetler arasında CVE-2017-9841 (PHPUnit uzaktan kod yürütme), CVE-2021-3129 (Laravel uzaktan kod yürütme) ve CVE-2022-47945 (ThinkPHP Framework uzaktan kod yürütme) yer alıyor. Ayrıca, HTTP GET isteklerinde “/?XDEBUG_SESSION_START=phpstorm” sorgu dizgisinin kullanıldığı tespit edildi; bu, PhpStorm IDE ile Xdebug hata ayıklama oturumlarını başlatmak için kullanılıyor. Üretim ortamlarında aktif bırakılan Xdebug, saldırganların uygulama davranışını analiz etmesine ve hassas verileri sızdırmasına olanak tanıyor.

IoT Cihazları ve Bulut Altyapılarındaki Tehditler

Tehdit aktörleri, internet üzerinden erişilebilir cihazlarda kimlik bilgileri, API anahtarları ve erişim belirteçleri aramaya devam ediyor. IoT cihazlarında ise CVE-2022-22947 (Spring Cloud Gateway uzaktan kod yürütme), CVE-2024-3721 (TBK DVR modellerinde komut enjeksiyonu) ve MVPower TV-7104HE DVR’da kimlik doğrulaması olmadan rastgele sistem komutları çalıştırma gibi kritik zafiyetler sömürülüyor. Bu saldırılar genellikle AWS, Google Cloud, Microsoft Azure, Digital Ocean ve Akamai gibi büyük bulut servis sağlayıcılarının altyapılarından gerçekleştiriliyor; tehdit aktörleri bu meşru hizmetleri kullanarak gerçek kaynaklarını gizliyor.

Botnetlerin Yeni Yüzü: Çok Fonksiyonlu ve Gelişmiş Saldırı Araçları

NETSCOUT tarafından TurboMirai olarak sınıflandırılan AISURU botneti, 20 Tbps üzerinde DDoS saldırıları düzenleyebiliyor. Bu botnet, tüketici tipi geniş bant yönlendiriciler, çevrimiçi CCTV ve DVR sistemleri gibi müşteri tesis ekipmanlarından (CPE) oluşuyor. Botnetler artık sadece DDoS değil, aynı zamanda kimlik bilgisi doldurma, yapay zeka destekli web kazıma, spam ve oltalama gibi çoklu yasa dışı faaliyetleri de destekliyor. AISURU, HTTPS uygulama katmanı DDoS saldırılarını yansıtmak için yerleşik konut proxy hizmeti sunuyor; bu sayede ele geçirilen cihazlar anonim trafik yönlendirme düğümlerine dönüştürülüyor.

Ek Teknik Detaylar ve Korunma Önerileri

Bu saldırı kampanyalarında MCP istemcisi gibi gelişmiş kontrol protokolleri ve Pydantic AI tabanlı otomatik analiz araçları kullanılıyor. AsyncRAT benzeri uzaktan erişim araçları, ele geçirilen sistemlerde komut yürütme ve veri sızdırma için yaygın şekilde tercih ediliyor. Ayrıca, konteyner ortamlarında rastgele SSH portlarının açılması ve zayıf kimlik doğrulama mekanizmaları, saldırganların lateral hareket kabiliyetini artırıyor. Uzmanlar, üretim ortamlarında geliştirme ve hata ayıklama araçlarının kaldırılmasını, AWS Secrets Manager veya HashiCorp Vault gibi güvenli gizli bilgi yönetim sistemlerinin kullanılmasını ve bulut altyapılarında genel erişimlerin sıkı şekilde kısıtlanmasını öneriyor.

BeyondTrust CTO’su James Maude, botnetlerin kimlik güvenliği tehditlerinde kritik bir rol üstlendiğini belirtiyor. Geniş yönlendirici ve IP adresi ağı, kimlik bilgisi doldurma ve parola deneme saldırılarının ölçeklenmesini sağlıyor. Ayrıca, botnet düğümleri mağdurun gerçek konumuna yakın seçilerek olağandışı erişim tespit mekanizmalarının aşılması mümkün oluyor.