SleepyDuck

.

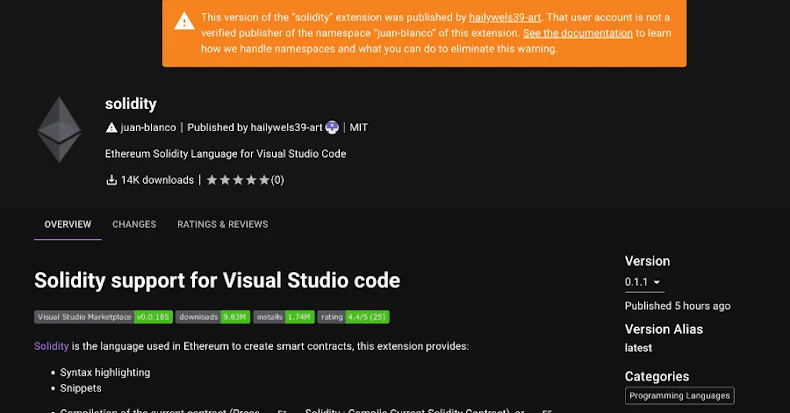

Secure Annex’ten John Tuckner’a göre, söz konusu uzantı juan-bianco.solidity-vlang (sürüm 0.0.7), ilk olarak 31 Ekim 2025’te tamamen zararsız bir kütüphane olarak yayımlandı ve 14.000 indirmeye ulaştıktan sonra 1 Kasım’da 0.0.8 sürümüne güncellenerek yeni kötü amaçlı özellikler kazandı.

“Kötü amaçlı yazılım, sandbox atlatma teknikleri içeriyor ve orijinal adres kapatılırsa komut ve kontrol adresini güncellemek için bir Ethereum sözleşmesi kullanıyor,” diye ekledi Tuckner.

Kampanyalar

Solidity geliştiricilerini hedef alan sahte uzantılar, Visual Studio Extension Marketplace ve Open VSX’te tekrar tekrar tespit edildi. Temmuz 2025’te Kaspersky, bir Rus geliştiricinin Cursor üzerinden yüklediği bir uzantı nedeniyle 500.000 dolar değerinde kripto para kaybettiğini açıkladı.

Kurumsal uzantı güvenlik firması tarafından tespit edilen son örnekte, kötü amaçlı yazılım yeni bir kod editörü penceresi açıldığında veya bir .sol dosyası seçildiğinde tetikleniyor.

Özellikle, blok zincirine erişim sağlamak için en hızlı Ethereum Remote Procedure Call (RPC) sağlayıcısını bulacak şekilde yapılandırılmış, “sleepyduck[.]xyz” adresindeki uzak sunucu ile sözleşme adresi “0xDAfb81732db454DA238e9cFC9A9Fe5fb8e34c465” üzerinden iletişim kuruyor ve her 30 saniyede bir yeni komutları kontrol eden bir sorgulama döngüsü başlatıyor.

Ayrıca, ana bilgisayar adı, kullanıcı adı, MAC adresi ve zaman dilimi gibi sistem bilgilerini toplayıp sunucuya gönderme yeteneğine sahip. Alan adı ele geçirilirse veya kapatılırsa, kötü amaçlı yazılım önceden tanımlanmış Ethereum RPC adresleri listesinden sözleşme bilgilerini çekmek için yedek kontrol mekanizmalarına sahip.

Dahası, uzantı sözleşme adresinden yeni bir yapılandırma alarak yeni bir sunucu belirleyebiliyor ve beklenmedik bir durum oluşursa tüm uç noktalara acil komut gönderebiliyor. Sözleşme 31 Ekim 2025’te oluşturuldu ve tehdit aktörü sunucu detaylarını “localhost:8080″‘den “sleepyduck[.]xyz”‘ye dört işlemle güncelledi.

İndirme sayılarının tehdit aktörleri tarafından arama sonuçlarında uzantının önemini artırmak için yapay olarak şişirilip şişirilmediği net değil – bu, kötü amaçlı kütüphaneleri yüklemeleri için geliştiricileri kandırmak amacıyla sıkça kullanılan bir taktik.

Bu gelişme, şirketin ayrıca “developmentinc” adlı bir kullanıcı tarafından VS Code Extension Marketplace’e yayımlanan beş uzantıdan oluşan başka bir setin detaylarını açıklamasıyla aynı zamana denk geliyor. Bu uzantılar arasında, kurulduğunda veya etkinleştirildiğinde dış bir sunucudan (“mock1[.]su:443”) toplu komut dosyası madencisi indiren ve “cmd.exe” ile madenciyi çalıştıran Pokémon temalı bir kütüphane de bulunuyor.

Komut dosyası, PowerShell kullanarak yönetici ayrıcalıklarıyla kendini yeniden başlatmanın yanı sıra Microsoft Defender Antivirus hariç tutmalarını C: ile Z: arasındaki tüm sürücü harflerini ekleyerek yapılandırıyor, “mock1[.]su” adresinden Monero madencilik yürütülebilir dosyasını indirip çalıştırıyor.

Tehdit aktörü tarafından yüklenen ve artık indirilemeyen uzantılar şunlar:

developmentinc.cfx-lua-vs

developmentinc.pokemon

developmentinc.torizon-vs

developmentinc.minecraftsnippets

developmentinc.kombai-vs

Kullanıcıların uzantı indirirken dikkatli olmaları ve bunların güvenilir yayıncılardan geldiğinden emin olmaları tavsiye ediliyor. Microsoft ise Haziran ayında, kullanıcıları kötü amaçlı yazılımlardan korumak için periyodik pazar yeri taramaları başlatacağını duyurdu. Resmi pazaryerinden kaldırılan her uzantı GitHub’daki RemovedPackages sayfasından görüntülenebilir.

Bu makaleyi ilginç buldunuz mu? Daha fazla özel içerik okumak için bizi Google News, Twitter ve LinkedIn’de takip edin.

Kötü Amaçlı VSX Uzantısı “SleepyDuck” Komut Sunucusunu Ethereum ile Ayakta Tutuyor