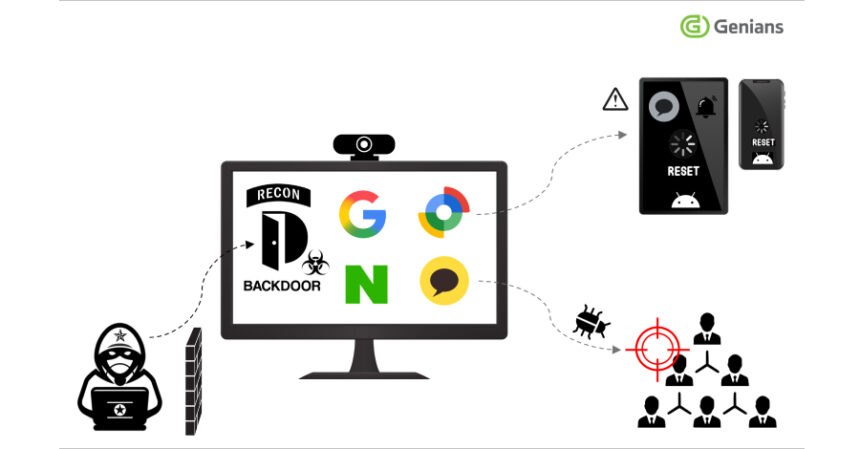

Konni olarak bilinen Kuzey Kore kaynaklı tehdit aktörleri, Android ve Windows platformlarını hedef alan gelişmiş bir saldırı kampanyasıyla veri hırsızlığı ve uzaktan kontrol yeteneklerini bir üst seviyeye taşıdı. Genians Güvenlik Merkezi’nin (GSC) teknik raporuna göre, saldırganlar psikolojik danışmanlar ve insan hakları aktivistleri kılığında, stres giderici uygulamalar adı altında gizlenmiş kötü amaçlı yazılımlar dağıtarak hedeflerine ulaştı.

Google Find Hub’ın Kötüye Kullanımı: Uzaktan Veri Silme Yeteneği

Özellikle Android cihazlarda dikkat çeken nokta, saldırganların Google’ın Find Hub (eski adıyla Find My Device) varlık takip hizmetini kullanarak hedef cihazları uzaktan sıfırlayabilmesi. Bu yöntemle, mağdurun kişisel verileri yetkisiz şekilde silinebiliyor. Eylül 2025 başlarında tespit edilen bu teknik, meşru yönetim fonksiyonlarının kötü amaçlı bir silah haline getirilmesi açısından siber saldırı literatüründe bir ilk olarak değerlendiriliyor.

Saldırı zinciri, oltalama e-postalarıyla başlıyor; bu e-postalar Gelir İdaresi gibi resmi kurumları taklit ederek kullanıcıları kötü amaçlı ZIP arşivlerini açmaya ikna ediyor. ZIP içinde, Çinli bir şirketin geçerli dijital imzasını kötüye kullanan “Stress Clear.msi” adlı Microsoft Installer paketi bulunuyor. Bu MSI, batch scriptler ve Visual Basic Script (VBScript) ile arka planda zararlı komutlar çalıştırırken, kullanıcıya dil paketi uyumluluk hatası gibi sahte bir mesaj gösteriyor.

EndRAT ve Remcos RAT: Gelişmiş Uzaktan Erişim Trojanları

GSC’nin analizine göre, bu kampanyada Lilith RAT ile benzerlikler taşıyan ancak farklılıkları nedeniyle EndRAT (aka EndClient RAT) olarak adlandırılan yeni bir kötü amaçlı yazılım kullanılıyor. EndRAT, AutoIt scriptleri aracılığıyla dış sunuculardan (örneğin 116.202.99[.]218) komut alıyor ve çeşitli uzaktan komutları destekliyor: shell oturumu başlatma/durdurma, sistem bilgisi gönderme, dosya yükleme/indirme, program çalıştırma ve dosya silme gibi.

Ayrıca, Konni aktörlerinin 10 Eylül 2025’te yayımlanan Remcos RAT 7.0.4 sürümünü de AutoIt scriptleriyle aktif olarak kullandığı tespit edildi. Bu RAT, Quasar RAT ve Kimsuky tarafından 2023’te kullanılan RftRAT ile birlikte mağdur cihazlarda gözlemlendi. Bu çeşitlilik, saldırganların modüler ve çok katmanlı kötü amaçlı yazılım altyapısına sahip olduğunu gösteriyor.

Uzun Süreli Gizlenme ve İç Keşif Faaliyetleri

Tehdit aktörleri, ele geçirilen sistemlerde bir yıldan fazla süre boyunca gizlenerek webcam üzerinden casusluk yaptı ve kullanıcı yokken sistemi kontrol etti. İlk sızma ile elde edilen erişim, sistem kontrolü ve ek bilgi toplama için kullanılırken, gelişmiş kaçınma teknikleri uzun süreli tespit edilmemeyi sağladı. MCP istemcisi benzeri modüler yapılar ve Pydantic AI tabanlı analizlerle desteklenen bu RAT’lar, hedef sistemlerde derinlemesine keşif ve veri sızıntısı için optimize edildi.

Lazarus Grubu’ndan Güncellenmiş Comebacker Malware

Aynı dönemde, ENKI tarafından yayımlanan raporda, Lazarus Grubu’nun uzay ve savunma sektörlerini hedef alan yeni Comebacker varyantı detaylandırıldı. Bu malware, Airbus, Edge Group ve Hindistan Teknoloji Enstitüsü Kanpur gibi kurumları taklit eden özel Microsoft Word tuzak belgeleriyle yayılıyor. Enfeksiyon, makroların etkinleştirilmesiyle başlıyor ve hafızada çalışan yükleyici bileşenler aracılığıyla HTTPS tabanlı C2 sunucusuyla iletişim kuruyor.

Kimsuky’nin Yeni JavaScript Dropper’ı ve Planlanmış Görevler

Kimsuky grubunun yakın zamanda keşfedilen JavaScript tabanlı kötü amaçlı yazılım dağıtıcısı, “themes.js” adlı dosya üzerinden düşman kontrolündeki altyapıya bağlanarak komut çalıştırıyor ve üçüncü aşama JavaScript yüklerini indirip çalıştırıyor. Boş bir Word belgesi eşlik ediyor ancak makro içermiyor; bu da tuzak amaçlı olabilir. Bu teknik, Kimsuky’nin saldırı cephaneliğini sürekli geliştirdiğini ve hedef odaklı operasyonlarını sürdüğünü gösteriyor.

Teknik Değerlendirme ve Siber Güvenlik Perspektifi

Konni grubunun Google Find Hub’ı uzaktan veri silme aracı olarak kullanması, meşru servislerin kötü amaçlı amaçlarla manipüle edilmesinde yeni bir dönemi işaret ediyor. Bu durum, MCP istemcisi ve AsyncRAT gibi modüler RAT yapılarının gelişimiyle paralel ilerliyor. Ayrıca, konteyner tabanlı saldırı altyapılarında rastgele SSH portları kullanımı gibi teknik önlemler, saldırganların tespit edilmesini zorlaştırıyor.

Uzun süreli gizlenme ve çok katmanlı kötü amaçlı yazılım kullanımı, hedef sistemlerin derinlemesine analiz edilmesini ve kapsamlı savunma stratejilerinin geliştirilmesini zorunlu kılıyor. Siber güvenlik profesyonelleri için bu tür gelişmeler, hem tehdit istihbaratının güncellenmesi hem de kullanıcı eğitimi ve teknik önlemlerin artırılması açısından kritik önem taşıyor.