Saldırının Genel Çerçevesi

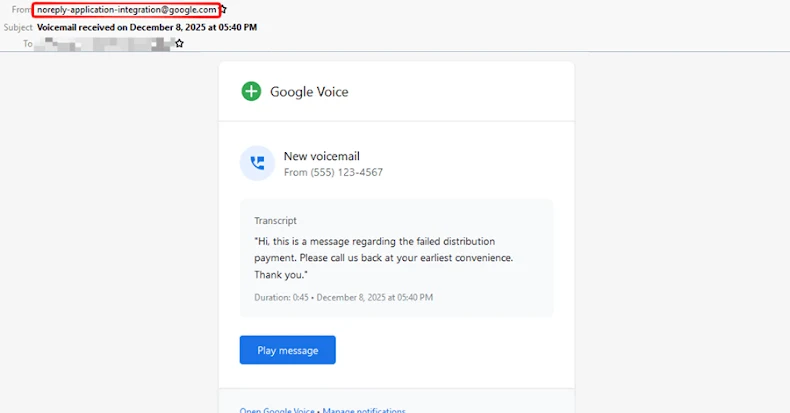

Aralık 2025’te başlayan ve yaklaşık 14 gün süren kimlik avı kampanyasında, saldırganlar Google Cloud’un Uygulama Entegrasyonu hizmetindeki “E-posta Gönder” görevini kötüye kullanarak 9.394 adet kimlik avı e-postası gönderdi. Bu e-postalar, “noreply-application-integration@google.com” gibi Google’a ait meşru görünen adreslerden iletilerek DMARC ve SPF gibi e-posta doğrulama mekanizmalarını atlatıyor. Böylece geleneksel e-posta güvenlik filtrelerinden kaçınıyor ve kullanıcıların gelen kutularına ulaşma olasılıkları artıyor.

Kampanya, ABD, Asya-Pasifik, Avrupa, Kanada ve Latin Amerika’daki imalat, teknoloji, finans, profesyonel hizmetler ve perakende başta olmak üzere medya, eğitim, sağlık, enerji, devlet ve seyahat sektörlerini hedef aldı. Saldırılar, özellikle otomatik bildirimlere ve paylaşılan belgelere dayanan iş akışlarında Google markalı uyarıların inandırıcılığından faydalanıyor.

Saldırı Zinciri ve Teknik Detaylar

E-postalar, sesli mesaj uyarıları veya paylaşılan dosya erişim talepleri gibi rutin kurumsal bildirimleri taklit ediyor. Alıcılar, e-postadaki gömülü bağlantıya tıkladığında, önce storage.cloud.google.com adresinde barındırılan bir yönlendirme akışına giriyor. Bu aşama, kullanıcı şüphesini azaltmak için tasarlanmış olup, ardından googleusercontent.com üzerinden sahte CAPTCHA veya görsel doğrulama sunuluyor. Bu doğrulama, otomatik güvenlik araçlarının saldırı altyapısını incelemesini engellerken gerçek kullanıcıların geçişine izin veriyor.

Doğrulama tamamlandıktan sonra kullanıcı, Microsoft dışı bir alan adında barındırılan sahte bir Microsoft 365 giriş sayfasına yönlendiriliyor. Burada girilen kimlik bilgileri doğrudan saldırganların eline geçiyor. Bu çok aşamalı yönlendirme, saldırının tespitini zorlaştırıyor ve kullanıcı güvenini artırıyor.

Ek olarak, xorlab ve Ravenmail tarafından açıklanan analizlerde, saldırganların OAuth onay kimlik avı için sahte Azure AD uygulamaları kullandığı ve kimlik bilgilerini AWS S3 depolarında barındırılan sahte sayfalarda topladığı belirtildi. Bu yöntemle kurbanlar kötü amaçlı Azure AD uygulamalarına bulut kaynaklarına erişim izni veriyor ve böylece Azure abonelikleri, sanal makineler, depolama ve veritabanlarına kalıcı erişim sağlanıyor.

Sistem Yöneticileri ve SOC Ekipleri İçin Öneriler

- Google Cloud Uygulama Entegrasyonu e-posta gönderim aktivitelerini düzenli olarak izleyin ve anormal gönderim davranışlarını tespit edin.

- DMARC, SPF ve DKIM kayıtlarını sıkılaştırarak alan adınızın sahte e-posta gönderiminde kullanılmasını engelleyin.

- Çok faktörlü kimlik doğrulamayı (MFA) tüm bulut servisleri ve kurumsal uygulamalar için zorunlu hale getirin.

- Phishing tespit ve engelleme için güncel EDR çözümleri ve SIEM sistemleri kullanarak anormallikleri hızlıca analiz edin.

- Kullanıcıları bilinçlendirmek için düzenli phishing farkındalık eğitimleri düzenleyin ve şüpheli e-postaları raporlamalarını teşvik edin.

- OAuth izinlerini ve üçüncü taraf uygulama bağlantılarını düzenli olarak gözden geçirin, gereksiz izinleri kaldırın.

- Bulut ortamlarında Zero Trust prensiplerini uygulayarak erişim kontrollerini sıkılaştırın.

- Güvenlik duvarı ve ağ segmentasyonu ile bulut kaynaklarına erişimi sınırlandırın.

Teknik Özet

- Kullanılan araçlar ve yöntemler: Google Cloud Uygulama Entegrasyonu e-posta gönderme görevi, sahte CAPTCHA doğrulama, OAuth kimlik avı, sahte Microsoft 365 giriş sayfaları.

- Hedef sektörler: İmalat, teknoloji, finans, profesyonel hizmetler, perakende, medya, eğitim, sağlık, enerji, devlet, seyahat.

- Kullanılan altyapılar: Google Cloud, Microsoft, AWS (S3 depoları), Azure AD.

- Saldırı zinciri: Meşru Google Cloud e-postası → storage.cloud.google.com yönlendirmesi → googleusercontent.com CAPTCHA doğrulaması → sahte Microsoft 365 giriş sayfası → kimlik bilgisi hırsızlığı.

- Önerilen savunma: E-posta güvenliği politikalarının güçlendirilmesi, MFA kullanımı, OAuth izinlerinin sıkı yönetimi, kullanıcı eğitimi, EDR ve SIEM entegrasyonu.

Bu kampanya, bulut tabanlı otomasyon ve entegrasyon özelliklerinin kötüye kullanılarak kimlik avı saldırılarının nasıl ölçeklendirilebileceğini gösteriyor. Siber güvenlik ekiplerinin, bulut güvenliği ve e-posta güvenliği alanlarında kapsamlı önlemler alması kritik önem taşıyor.