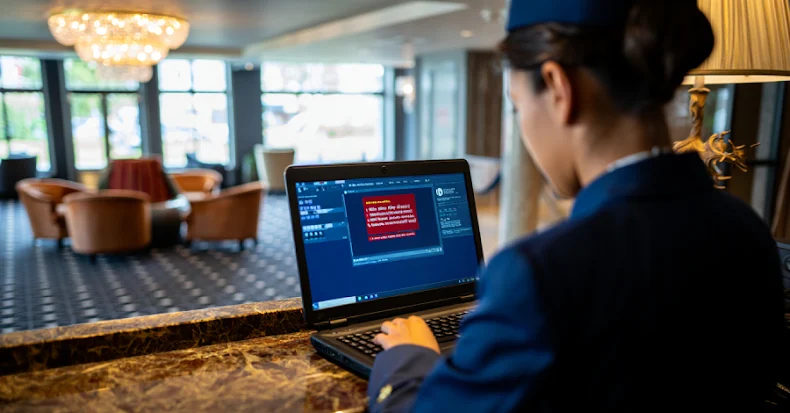

Son dönemde, otel sektörünü hedef alan büyük ölçekli bir kimlik avı saldırısı, PureRAT adlı gelişmiş bir uzaktan erişim truva atı (RAT) kullanılarak gerçekleştiriliyor. Saldırganlar, ele geçirilmiş e-posta hesapları üzerinden Booking.com ve Expedia gibi popüler rezervasyon platformlarını taklit eden kimlik avı e-postaları gönderiyor. Bu e-postalar, kurbanları “ClickFix” adlı sosyal mühendislik taktiğiyle sahte reCAPTCHA doğrulaması içeren zararlı web sayfalarına yönlendiriyor ve burada PureRAT zararlısı sistemlere yükleniyor.

Saldırı Zinciri ve Teknik Detaylar

Kampanya, Nisan 2025’ten beri aktif olup Ekim 2025 başı itibarıyla devam ediyor. Saldırganlar, ele geçirilen e-posta hesaplarından farklı ülkelerdeki otellere hedefli mesajlar gönderiyor. Kurbanlar, bağlantıya tıkladıklarında iframe içinde asenkron JavaScript kontrolleriyle HTTP protokolüne yönlendirilerek, kötü amaçlı PowerShell komutlarını çalıştırmaya ikna ediliyor. Bu komutlar, ZIP arşivi indirip açıyor ve DLL yan yükleme yöntemiyle PureRAT (zgRAT) modülünü sisteme kalıcı olarak yerleştiriyor.

PureRAT, .NET Reactor ile tersine mühendislikten korunmuş modüler bir zararlı yazılım. Uzaktan erişim, fare ve klavye kontrolü, webcam ve mikrofon kaydı, tuş kaydı, dosya transferi, trafik proxyleme ve veri sızdırma gibi kapsamlı yeteneklere sahip. Ayrıca, sistemde Run kayıt anahtarı oluşturarak kalıcılık sağlıyor. Bu zararlı, MCP istemcisi ve AsyncRAT gibi RAT çözümlerine benzer şekilde, komut ve kontrol sunucularıyla asenkron iletişim kuruyor ve Pydantic AI destekli bazı analiz bileşenleriyle donatılmış olabilir.

Rezervasyon Platformu Hesaplarının Suistimali

Saldırının nihai hedefi, Booking.com ve Expedia gibi platformların otel yöneticilerine ait hesap bilgilerini ele geçirmek. Bu kimlik bilgileri, siber suç forumlarında satışa sunuluyor veya otel müşterilerine yönelik sahte rezervasyon iptali e-postalarında kullanılıyor. Saldırganlar, LolzTeam gibi yeraltı forumlarından otel yöneticisi verilerini temin ediyor ve bu bilgileri “traffers” adı verilen uzmanlara zararlı yazılım dağıtımı için dış kaynak olarak veriyor.

Telegram botları ve “moderator_booking” adlı aktörler aracılığıyla, Booking.com, Expedia, Airbnb ve Agoda hesap günlükleri 24-48 saat içinde manuel olarak doğrulanıyor. Bu süreçte proxy tabanlı kimlik doğrulama araçları kullanılarak hesapların geçerliliği kontrol ediliyor ve günlük kontrol araçları 40 dolardan başlayan fiyatlarla satılıyor. Bu profesyonel hizmet modeli, saldırı zincirinin her aşamasını destekleyerek dolandırıcılık faaliyetlerinin ölçeğini ve etkinliğini artırıyor.

ClickFix Sosyal Mühendislik Taktiklerinde Yenilikler

Push Security tarafından yapılan analizler, ClickFix sayfalarının giderek daha sofistike hale geldiğini gösteriyor. Gömülü video, geri sayım sayacı ve “son bir saatte doğrulanan kullanıcılar” sayacı gibi öğeler, sayfanın inandırıcılığını artırıyor. Ayrıca, kurbanın işletim sistemine göre otomatik talimat gösterme özelliği bulunuyor; Windows kullanıcılarına Çalıştır penceresi, macOS kullanıcılarına Terminal açmaları öneriliyor. Panoya kötü amaçlı kodun otomatik kopyalanması (clipboard hijacking) teknikleri de kullanılıyor.

Bu gelişmeler, ClickFix zararlılarının güvenlik önlemlerinden kaçmak için yeni yöntemler geliştirdiğini ve sosyal mühendislik tuzaklarının etkinliğini artırdığını ortaya koyuyor. Ayrıca, konteyner tabanlı saldırı altyapılarında rastgele SSH portları kullanımı gibi teknik önlemlerle saldırıların tespiti zorlaştırılıyor.

Analiz ve Öneriler

Bu kampanya, sektörel hedefli saldırıların ne denli karmaşık ve profesyonel hale geldiğini gösteriyor. Booking.com gibi platformların extranet hesapları, otelcilik sektöründe kritik bir güvenlik açığı olarak öne çıkıyor. Siber suçlular, bu hesapları infostealer günlüklerinden elde edilen kimlik doğrulama çerezleri veya kullanıcı adı/şifre çiftleriyle takas ediyor. Bu durum, sistemlerin zararlı yazılımlarla enfekte olmasının yaygınlığını da ortaya koyuyor.

Güvenlik ekiplerinin, e-posta güvenliği, çok faktörlü kimlik doğrulama ve kullanıcı eğitimine öncelik vermesi gerekiyor. Ayrıca, zararlı yazılım tespiti için davranışsal analiz ve sandboxing tekniklerinin kullanılması, PureRAT gibi modüler RAT’ların etkisini azaltabilir. Siber suç forumları ve Telegram botları üzerinden yürütülen hesap doğrulama ve satış işlemlerinin takibi, tehdit istihbaratının önemli bir parçası olmalı.

Sonuç olarak, ClickFix kimlik avı kampanyası, sosyal mühendislik ve teknik zararlı yazılım dağıtımının birleştiği karmaşık bir tehdit modeli sunuyor. Sektör paydaşlarının iş birliği ve gelişmiş güvenlik önlemleriyle bu tür saldırıların etkisi azaltılabilir.