Saldırının Genel Çerçevesi

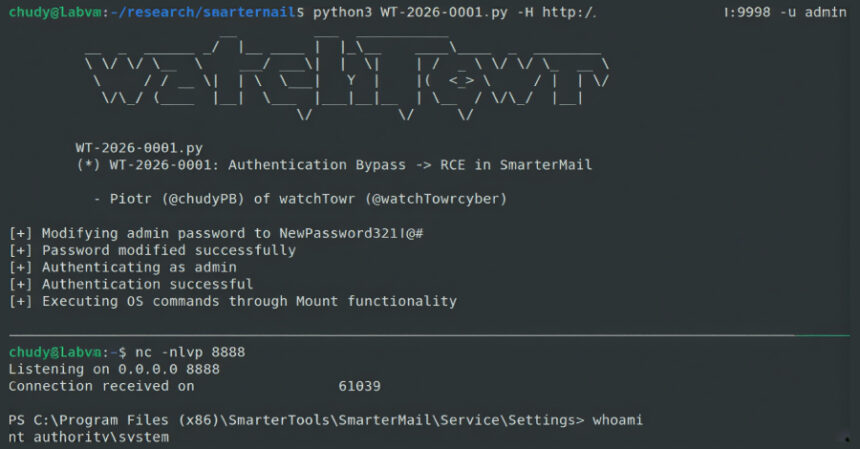

SmarterMail platformunda, kimlik doğrulama mekanizmasını atlayarak sistem yöneticisi şifresini sıfırlamaya olanak veren kritik bir güvenlik açığı tespit edildi. Bu zafiyet, 15 Ocak 2026 tarihinde yayınlanan Build 9511 güncellemesiyle kapatılmış olsa da, yama yayınlandıktan iki gün sonra aynı uç nokta üzerinden aktif olarak istismar edilmeye başlandı. Saldırganlar, “/api/v1/auth/force-reset-password” API uç noktasına özel hazırlanmış HTTP istekleri göndererek yönetici hesaplarının şifrelerini değiştirebiliyor ve ardından SYSTEM seviyesinde uzaktan kod yürütme (RCE) gerçekleştirebiliyor.

Saldırı Zinciri ve Teknik Detaylar

Bu zafiyetin temelinde, kimlik doğrulaması gerektirmeyen ve “IsSysAdmin” boolean bayrağı ile yönetici yetkisi kontrolü yapılan bir API fonksiyonu bulunuyor. Bayrak “true” olarak ayarlandığında, saldırganlar hedef kullanıcı adına ait yönetici şifresini istedikleri şekilde değiştirebiliyor. Böylece, ayrıcalıklı erişim elde edilerek işletim sistemi komutları çalıştırılabiliyor. Özellikle, Ayarlar sayfasındaki “Birim Bağlama Komutu” alanına rastgele komutlar girilerek sistem üzerinde kalıcı ve yüksek yetkili erişim sağlanabiliyor.

Bu durum, saldırganların mevcut yönetici kullanıcı adlarını bilmeleri halinde doğrudan ayrıcalıklı hesap ele geçirmesine ve kritik altyapılarda fidye yazılımı gibi ileri saldırıların önünü açıyor. Ayrıca, saldırıların ABD merkezli sanal altyapı üzerinden gerçekleştirildiği ve saldırı kaynaklarının tam olarak tespit edilemediği belirtiliyor.

Güvenlik Güncellemeleri ve CVE Atamaları

Zafiyet, 27 Ocak 2026 itibarıyla CVE-2026-23760 olarak resmi olarak tanımlandı ve CVSS skoru 9.3 olarak belirlendi. Huntress tarafından yapılan analizlerde, bu açığın aktif olarak kullanıldığı ve uzaktan kod yürütmeye yol açtığı doğrulandı. Ayrıca, daha önce Singapur Siber Güvenlik Ajansı tarafından bildirilen CVE-2025-52691 (CVSS 10.0) zafiyetiyle birlikte, SmarterMail platformu kritik güvenlik riskleri altında bulunuyor.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), her iki açığı da Bilinen İstismar Edilen Zafiyetler (KEV) listesine ekleyerek, Federal Sivil Yürütme Dalları’nın 16 Şubat 2026 tarihine kadar yamaları uygulamasını zorunlu kıldı.

Sistem Yöneticileri ve SOC Ekipleri İçin Pratik Öneriler

- SmarterMail sunucularını derhal 15 Ocak 2026 sonrası Build 9511 sürümüne güncelleyin.

- “force-reset-password” API uç noktasına yönelik anormal HTTP isteklerini SIEM ve EDR çözümleriyle izleyin.

- Yönetici hesaplarında çok faktörlü kimlik doğrulama (MFA) uygulayarak yetkisiz erişimi zorlaştırın.

- Sunucu loglarında “IsSysAdmin” bayrağı ile yapılan şifre sıfırlama işlemlerini düzenli olarak denetleyin.

- Ağ segmentasyonu ve firewall kuralları ile SmarterMail yönetim arayüzüne erişimi kısıtlayın.

- Olay müdahale (incident response) planlarınızı güncelleyerek bu tür ayrıcalıklı hesap ele geçirme saldırılarına hazırlıklı olun.

- İşletim sistemi komutlarının uzaktan yürütülmesini engellemek için uygulama ve sistem bazlı erişim kontrollerini sıkılaştırın.

- Şüpheli kötü amaçlı yazılım yükleyicileri ve web shell aktiviteleri için düzenli taramalar yapın.

Kurumsal Ortamlarda Olası Senaryo

Bir finans kurumunda SmarterMail sunucusunun güncellenmemesi durumunda, saldırganlar kimlik doğrulama atlatma açığını kullanarak yönetici hesabını ele geçirebilir. Ardından SYSTEM seviyesinde komutlar çalıştırarak, ağ segmentasyonunu aşabilir ve kritik finansal verilere erişim sağlayabilirler. Bu tür bir ihlal, hem veri sızıntısına hem de fidye yazılımı saldırılarına zemin hazırlayabilir. Bu nedenle, e-posta güvenliği ve bulut güvenliği uygulamalarının yanı sıra kapsamlı olay müdahale süreçlerinin hayata geçirilmesi hayati önem taşır.