Anthropic tarafından geliştirilen Model Context Protocol (MCP) Git sunucusunda, Haziran 2025’te ortaya çıkan üç kritik güvenlik açığı, sistemlerin dosya erişimi ve uzaktan kod çalıştırma saldırılarına karşı savunmasız kalmasına neden oldu. MCP sunucusu, Python tabanlı bir paket olarak büyük dil modelleri (LLM) ile Git depolarını programatik şekilde yönetmek için kullanılıyor. Ancak bu açıklar, özellikle yapay zeka asistanlarının içerik okuma süreçlerine yönelik prompt enjeksiyonu saldırılarıyla tetiklenebiliyor.

Saldırının Genel Çerçevesi

Güvenlik açıkları, yapay zeka destekli uygulamalarda kötü amaçlı README dosyaları, zehirlenmiş sorun açıklamaları veya ele geçirilmiş web sayfaları gibi içeriklerin işlenmesi sırasında ortaya çıkıyor. Saldırganlar, doğrudan sisteme erişim olmadan, bu içerikler aracılığıyla MCP sunucusundaki kritik fonksiyonları manipüle edebiliyor. Böylece dosya sistemi üzerinde rastgele dosyalar okunabilir, silinebilir veya üzerine yazılabilir hale geliyor ve uzaktan kod çalıştırma mümkün oluyor.

Önemli CVE Detayları ve İstismar Yöntemleri

Üç ana zafiyet aşağıdaki gibi sıralanıyor:

- CVE-2025-68143: git_init aracının depo oluşturma sırasında yol doğrulaması yapmaması nedeniyle yol geçişi açığı (CVSS v3: 8.8, v4: 6.5). Bu, saldırganların dosya sisteminde yetkisiz yerlere erişmesini sağlıyor. 2025.9.25 sürümünde giderildi.

- CVE-2025-68144: git_diff ve git_checkout fonksiyonlarının kullanıcı girdilerini doğrudan git CLI komutlarına temizlemeden aktarması sonucu argüman enjeksiyonu açığı (CVSS v3: 8.1, v4: 6.4). 2025.12.18 sürümünde düzeltildi.

- CVE-2025-68145: –repository bayrağı ile belirli depo yoluna sınırlama yapılırken yol doğrulamasının eksik olması nedeniyle yol geçişi açığı (CVSS v3: 7.1, v4: 6.3). 2025.12.18 sürümünde kapatıldı.

Bu açıkların zincirlenmesi, saldırganların sistemdeki herhangi bir dizini Git deposuna dönüştürmesine, kritik dosyaları boş diff ile değiştirmesine ve sunucudaki tüm depolara erişmesine olanak tanıyor. Özellikle .git/config dosyasına kötü amaçlı içerik yazılması ve prompt enjeksiyonu ile git_init çağrısının tetiklenmesi, uzaktan kod çalıştırma saldırısının temelini oluşturuyor.

Saldırı Zinciri ve Teknik Detaylar

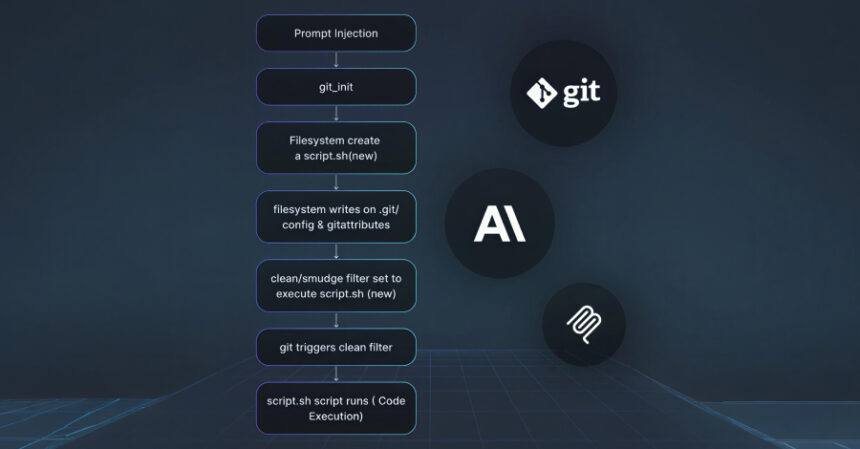

Belirlenen saldırı senaryosu şu adımlardan oluşuyor:

- git_init kullanılarak yazılabilir bir dizinde depo oluşturulması,

- Filesystem MCP sunucusu aracılığıyla kötü amaçlı .git/config dosyasının yazılması,

- .gitattributes dosyası ile belirli dosyalara filtre uygulanması,

- Payload içeren shell script dosyasının oluşturulması,

- Filtreyi tetikleyecek dosyanın yazılması,

- git_add çağrısı ile payload’ın çalıştırılması.

Bu zincir, saldırganların sistem üzerinde kalıcı ve yetkisiz kontrol elde etmesini sağlıyor.

Siber Güvenlik Ekipleri İçin Öneriler

- MCP sunucusunun en güncel sürümüne yükseltme yaparak CVE-2025-68143, CVE-2025-68144 ve CVE-2025-68145 açıklarını kapatın.

- Yapay zeka asistanlarının okuduğu içeriklerde prompt enjeksiyonuna karşı filtreleme ve doğrulama mekanizmaları uygulayın.

- Dosya sistemi erişimlerini ve Git komutlarını izlemek için gelişmiş EDR çözümleri kullanın.

- Git işlemlerini ve MCP sunucu aktivitelerini SIEM sistemlerine entegre ederek anormal davranışları tespit edin.

- Ağ segmentasyonu ile MCP sunucusunun kritik sistemlere erişimini sınırlandırın.

- Yetkisiz yol geçişi saldırılarına karşı dosya sistemi erişim izinlerini sıkılaştırın.

- Olay müdahale (incident response) planlarınızı güncelleyerek MCP sunucusu kaynaklı saldırılara hazırlıklı olun.

- IAM politikaları ile MCP sunucusu ve bağlı servislerin erişimlerini minimum ayrıcalık prensibine göre yapılandırın.

Kurumsal Ortamlarda Olası Senaryolar

Özellikle bulut tabanlı yazılım geliştirme ortamları ve SaaS sağlayıcılar, MCP protokolü üzerinden Git depolarını programatik olarak yönettiğinden, bu açıklar ciddi risk oluşturuyor. Bir finans kurumunda ya da e-ticaret platformunda, MCP sunucusunun kötü amaçlı içeriklerle manipüle edilmesi, veri sızıntısı ve sistem bütünlüğünün bozulması gibi sonuçlar doğurabilir. Bu nedenle bulut güvenliği ve e-posta güvenliği önlemleri ile MCP sunucusuna yönelik saldırı vektörleri azaltılmalıdır.