Saldırının Genel Çerçevesi

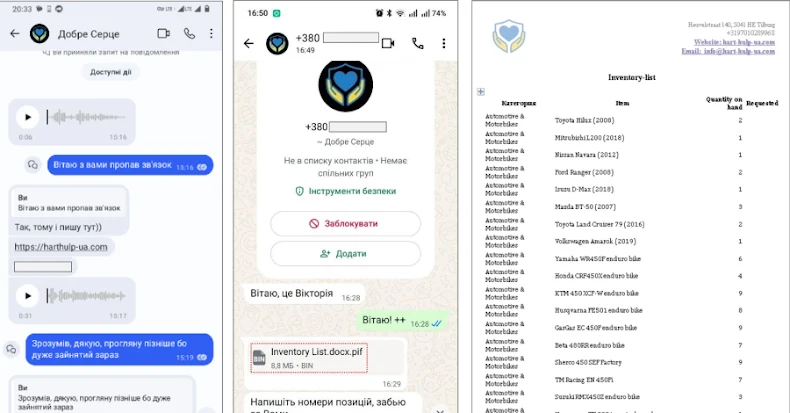

2024 Nisan ayından itibaren faaliyet gösterdiği değerlendirilen Void Blizzard (Laundry Bear, UAC-0190) adlı Rus hacker grubunun yürüttüğü PLUGGYAPE kampanyası, özellikle Ukrayna savunma kuvvetlerini hedef alıyor. Ekim-Aralık 2025 döneminde yoğunlaşan saldırılar, anlık mesajlaşma uygulamaları Signal ve WhatsApp üzerinden yürütülüyor. Saldırganlar, hayır kurumları gibi görünen sahte web siteleri aracılığıyla (örneğin “harthulp-ua[.]com” ve “solidarity-help[.]org”) parola korumalı arşiv dosyaları indirtiyor ve bu arşivlerde PyInstaller ile paketlenmiş zararlı yürütülebilir dosyalar yer alıyor.

Saldırı Zinciri ve Teknik Detaylar

PLUGGYAPE, Python diliyle yazılmış ve WebSocket ile MQTT protokolü üzerinden uzak sunucularla iletişim kurabiliyor. Aralık 2025’te eklenen MQTT desteği, saldırganlara daha esnek ve güvenli komut kontrol imkânı sağlıyor. Komut ve kontrol (C2) adresleri doğrudan zararlının içine gömülmek yerine base64 kodlu şekilde rentry[.]co ve pastebin[.]com gibi üçüncü taraf yapıştırma servislerinden dinamik olarak çekiliyor. Bu yöntem, altyapının tespit edilip kapatılması durumunda bile C2 sunucularının gerçek zamanlı güncellenmesine olanak tanıyor.

Arka kapının ardışık sürümleri, analiz önleyici teknikler ve karmaşıklaştırma yöntemleriyle donatılmış. Bu da EDR ve SIEM sistemlerinin zararlıyı tespit etmesini zorlaştırıyor. PLUGGYAPE, ele geçirilen sistemlerde rastgele kod çalıştırma yeteneğine sahip ve bu da saldırganların hedef sistemler üzerinde tam kontrol sağlamasına imkân veriyor.

Ek Tehditler ve İlgili Kampanyalar

Son dönemde UAC-0239 olarak izlenen başka bir tehdit kümesi, UKR[.]net ve Gmail adreslerinden VHD dosyaları içeren oltalama e-postaları gönderiyor. Bu dosyalar, Go dilinde yazılmış FILEMESS adlı bir stealer’ın yolunu açıyor; bu stealer, belirli dosya uzantılarını toplayıp Telegram üzerinden sızdırıyor. Ayrıca OrcaC2 açık kaynaklı komut kontrol çerçevesi kullanılarak sistem manipülasyonu, dosya transferi, tuş kaydı ve uzaktan komut yürütme gerçekleştiriliyor.

Ukrayna’daki eğitim kurumları ve devlet otoriteleri, ZIP arşivleri içinde Windows kısayol (LNK) dosyası barındıran hedefli oltalama kampanyalarının da hedefinde. Bu dosyalar mshta.exe aracılığıyla HTML Uygulaması (HTA) çalıştırıyor. HTA yükü, PowerShell betiği indirip çalıştırarak LaZagne adlı açık kaynaklı aracı kullanıyor ve Go tabanlı GAMYBEAR arka kapısını devreye alıyor. GAMYBEAR, depolanmış parolaları çalıyor ve komutları Base64 kodlu HTTP ile iletiyor.

Siber Güvenlik Ekipleri İçin Öneriler

- Signal ve WhatsApp gibi anlık mesajlaşma uygulamalarından gelen bağlantılara karşı kullanıcıları bilinçlendirin ve şüpheli içerikleri engelleyin.

- Parola korumalı arşivlerin açılması öncesinde dosya bütünlüğü ve kaynağını doğrulamak için e-posta güvenliği çözümlerini kullanın.

- EDR sistemlerinde PyInstaller paketli zararlılar için özel imza ve davranış analizi kuralları oluşturun.

- Komut ve kontrol trafiğini tespit etmek için WebSocket ve MQTT protokollerini izleyen ağ segmentasyonu ve loglama politikaları uygulayın.

- Base64 kodlamayla gizlenen C2 adreslerine karşı SIEM sistemlerinde anomali tespiti yapacak kurallar geliştirin.

- Phishing saldırılarına karşı çok faktörlü kimlik doğrulama (MFA) ve IAM politikalarını sıkılaştırın.

- Olay müdahale süreçlerinizi PLUGGYAPE ve benzeri zararlılar için güncelleyin ve düzenli tatbikatlar yapın.

- PowerShell ve mshta.exe gibi araçların kullanımını kısıtlayarak zararlı HTA yüklerinin çalışmasını engelleyin.

Teknik Özet

- Kullanılan zararlılar: PLUGGYAPE (Python, PyInstaller), FILEMESS (Go tabanlı stealer), GAMYBEAR (Go tabanlı arka kapı)

- Hedefler: Ukrayna savunma kuvvetleri, yerel yönetimler, eğitim kurumları

- Kullanılan protokoller: WebSocket, MQTT (Aralık 2025’te eklendi)

- Saldırı zinciri: Sosyal mühendislik (hayır kurumu maskesi) → parola korumalı arşiv → PyInstaller yürütülebilir → C2 iletişimi (dinamik base64 kodlu adresler) → rastgele kod çalıştırma

- Önerilen savunma: EDR ve SIEM ile davranış analizi, MFA, ağ segmentasyonu, e-posta güvenliği, PowerShell/mshta.exe kısıtlamaları

PLUGGYAPE ve ilişkili tehditler, anlık mesajlaşma uygulamalarının siber saldırılar için ne kadar kritik bir vektör haline geldiğini gösteriyor. Bu nedenle, kurumların hem kullanıcı farkındalığını artırması hem de teknik önlemleri güncel tutması büyük önem taşıyor.