Son raporlar, insan olmayan kimliklerin (NHİ) güvenliğinin, insan kullanıcı hesapları kadar kritik hale geldiğini ortaya koyuyor. NHİ’ler; servis hesapları, botlar ve yapay zeka ajanları gibi otomasyon unsurları olarak, bulut ortamları, CI/CD boru hatları ve altyapı sistemlerinde geniş ve sürekli erişim sağlıyor. Ancak bu kimlikler, geleneksel Kimlik ve Erişim Yönetimi (IAM) sistemlerinin çoğunlukla dışında kalıyor ve bu durum, siber saldırganlar için yeni bir saldırı yüzeyi oluşturuyor.

İnsan Olmayan Kimliklerin Risk Profili

NHİ’ler genellikle fark edilmeden kritik sistemlere erişim sağlıyor. Bu erişimler nadiren düzenli olarak gözden geçiriliyor veya iptal ediliyor. Betiklere gömülü kimlik bilgileri, kaynak kodda saklanan gizli anahtarlar ve yetersiz günlük kaydı, NHİ’lerin ele geçirilmesini kolaylaştırıyor. Ayrıca, bulut ortamlarında insan kullanıcı sayısının çok üzerinde olan NHİ sayısı, saldırı yüzeyini önemli ölçüde genişletiyor. Bu durum, güvenlik ekiplerinin otomasyonun getirdiği kolaylıkla birlikte büyük bir kör noktaya düşmesine neden oluyor.

Sıfır Güven İlkeleriyle NHİ Yönetimi

NHİ’lerin güvenliğini sağlamak için sıfır güven (Zero Trust) prensipleri temel alınmalı. Her NHİ kimliği doğrulanmalı, yetkilendirilmeli ve sadece ihtiyaç duyduğu en az ayrıcalıklı erişim verilmelidir. Rol tabanlı erişim kontrolleri (RBAC) ve zaman bazlı erişim politikalarıyla, NHİ’lerin erişim süreleri sınırlandırılmalıdır. Statik kimlik bilgileri yerine, kısa ömürlü API tokenları ve tam zamanında (Just-In-Time) erişim mekanizmaları kullanılmalıdır. Bu sayede, kimlik bilgisi rotasyonu otomatikleştirilerek gizli bilgilerin kötüye kullanımı engellenir.

Gizli Bilgilerin ve Ayrıcalıklı Erişimin Merkezi Yönetimi

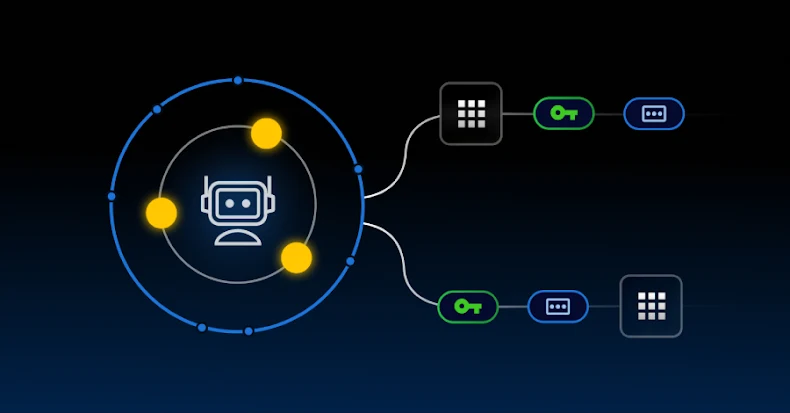

API anahtarları, SSH kimlik bilgileri ve tokenlar gibi gizli bilgiler, otomasyon süreçlerinde kritik rol oynar ancak uygun yönetim olmadan ciddi güvenlik açıkları oluşturur. Bu nedenle, gizli yönetimi ve Ayrıcalıklı Erişim Yönetimi (PAM) çözümleri kullanılmalıdır. Örneğin, KeeperPAM® gibi çözümler, kimlik bilgilerini güvence altına alırken, ayrıcalıklı oturumları izler ve kimlik bilgisi döndürme işlemlerini otomatikleştirir. Böylece hem insan hem de insan olmayan kullanıcıların erişimleri merkezi olarak kontrol edilir ve denetlenir.

Teknik Özet: NHİ Kaynaklı Risklerin Yönetimi

- NHİ’ler genellikle bulut altyapısı, CI/CD boru hatları ve servis hesapları olarak kullanılır.

- Betiklere gömülü kimlik bilgileri ve statik tokenlar, ele geçirilme riskini artırır.

- Günlük kaydı ve izleme eksikliği, saldırganların uzun süre fark edilmeden hareket etmesine olanak tanır.

- Sıfır güven mimarisi, RBAC ve JIT erişim politikaları temel savunma yöntemleridir.

- PAM çözümleri, gizli bilgilerin güvenli yönetimi ve ayrıcalıklı erişim kontrolü sağlar.

Siber Güvenlik Ekipleri İçin Pratik Öneriler

- NHİ erişimlerini düzenli olarak gözden geçirin ve gereksiz erişimleri iptal edin.

- Statik kimlik bilgilerini kısa ömürlü tokenlarla değiştirin ve otomatik rotasyon uygulayın.

- RBAC politikaları ile en az ayrıcalıklı erişimi zorunlu kılın.

- API çağrılarını ve servis hesap aktivitelerini SIEM ve EDR sistemleriyle sürekli izleyin.

- Gizli bilgileri betiklerden ve kaynak koddan çıkararak güvenli gizli yönetim sistemlerine taşıyın.

- Olay müdahale süreçlerinde NHİ’lerin aktivitelerini ayrı bir kategori olarak takip edin.

- Bulut güvenliği ve ağ segmentasyonu ile NHİ erişimlerini sınırlandırın.

- IAM çözümlerini NHİ’leri kapsayacak şekilde güncelleyin ve entegre edin.

NHİ’lerin güvenliği, modern siber savunmanın vazgeçilmez bir parçası haline gelmiştir. İnsan kullanıcılarla aynı hassasiyetle yönetilmeyen NHİ’ler, kurumların güvenlik açıklarını artırır ve fidye yazılımı gibi saldırıların başarılı olmasına zemin hazırlar. Bu nedenle, organizasyonların kimlik güvenliği stratejilerini insan kimliklerinin ötesine taşıyarak, otomasyon ve yapay zeka ajanlarını da kapsayacak şekilde genişletmeleri gerekmektedir.