Petya ve NotPetya zararlılarının yeni varyantı HybridPetya, bu yıl başında yamalanan CVE-2024-7344 güvenlik açığını kullanarak UEFI tabanlı sistemlerde Secure Boot mekanizmasını aşabiliyor. Slovakya merkezli ESET’in araştırmasına göre, Şubat 2025’te VirusTotal’a yüklenen örnekler, NTFS formatlı bölümlerdeki Ana Dosya Tablosu’nu (MFT) şifreleyerek sistemi etkiliyor.

HybridPetya’nın Teknik Yapısı ve İşleyişi

HybridPetya, iki ana bileşenden oluşuyor: bootkit ve yükleyici. Bootkit, iki farklı versiyonda bulunuyor ve şifreleme durumunu kontrol etmekle görevlendiriliyor. Şifreleme durumu 0 (hazır), 1 (şifrelenmiş) ve 2 (fidye ödenmiş) olarak takip ediliyor. Şifreleme sürecinde Salsa20 algoritması kullanılarak “\EFI\Microsoft\Boot\verify” dosyası şifreleniyor ve EFI Sistem Bölümü’nde “\EFI\Microsoft\Boot\counter” dosyası oluşturuluyor. Bu dosya, şifrelenen disk kümelerinin takibini sağlıyor.

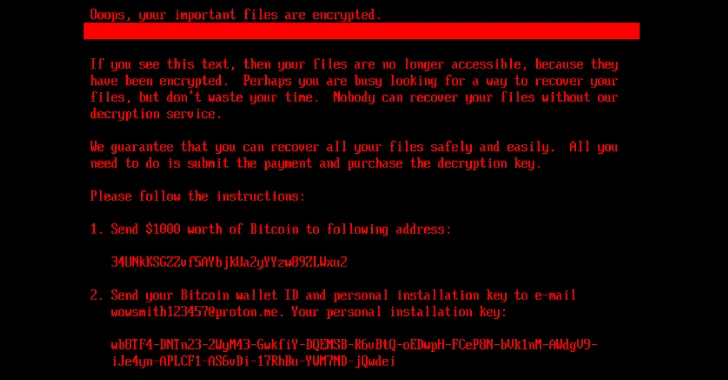

Bootkit, kurbanın ekranında sahte bir CHKDSK mesajı göstererek şifreleme sürecini gizliyor. Şifreli disk tespit edildiğinde, 1000 dolar Bitcoin fidye talep eden bir not görüntüleniyor. Ödeme sonrası kullanıcıdan alınan anahtar doğrulanarak şifre çözme işlemi başlatılıyor ve orijinal önyükleyiciler geri yükleniyor.

CVE-2024-7344 Açığının Kullanımı ve Güvenlik Etkileri

ESET, HybridPetya’nın CVE-2024-7344 adlı, Howyar Reloader UEFI uygulamasındaki uzaktan kod yürütme açığını kullandığını belirtti. Bu açık, “reloader.efi” dosyasının EFI Sistem Bölümü’nde “cloak.dat” adlı özel hazırlanmış dosyayı bütünlük kontrolü olmadan yüklemesine olanak tanıyor ve böylece Secure Boot atlatılıyor. Microsoft, Ocak 2025 güncellemesinde bu savunmasız ikiliyi iptal etti.

HybridPetya, NotPetya’nın yıkıcı özelliklerinin aksine, kurbanın kişisel kurulum anahtarlarından şifre çözme anahtarını yeniden oluşturmasına izin veriyor. ESET telemetri verileri, zararlının henüz sahada yaygın kullanılmadığını gösteriyor ancak kavram kanıtı (PoC) varyantları ile ilişkili olabileceği belirtiliyor.

UEFI Zararlıları ve Gelecekteki Tehditler

HybridPetya, UEFI Secure Boot atlatma işlevselliğine sahip dördüncü halka açık bootkit örneği olarak kabul ediliyor. UEFI, BIOS’un yerini alarak işletim sisteminden önce çalıştığı için saldırganlar için kritik bir hedef. Önyükleme sürecini enfekte eden zararlılar, yüksek ayrıcalıklarla kod çalıştırabiliyor ve tespit edilmesi zor oluyor.

Bu keşif, FFRI Security’den Kazuki Matsuo’nun Shade BIOS adlı, işletim sistemi seviyesinden bağımsız çalışan ve donanım bağımlılığı olmadan kötü amaçlı işlemler gerçekleştiren zararlı teknik detaylarıyla paralel ilerliyor. Shade BIOS, BIOS’u bellekte tutarak UEFI işlevselliğini kullanıyor ve siber güvenlik korumalarını aşmak için güçlü bir yöntem sunuyor.