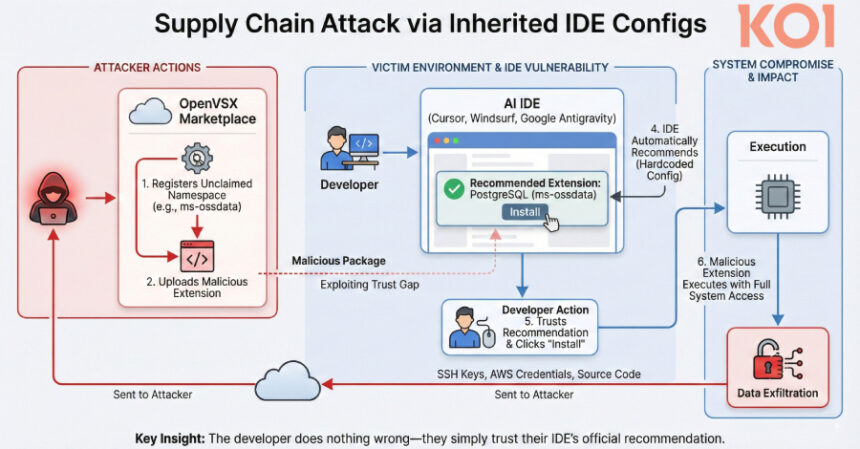

Son dönemde yapılan analizler, Microsoft Visual Studio Code (VS Code) türevi entegre geliştirme ortamlarının (IDE) Open VSX platformundaki uzantı öneri mekanizmasında kritik bir güvenlik açığı tespit etti. Bu IDE’ler, Microsoft’un resmi uzantı pazarından önerilen uzantıları otomatik olarak alırken, Open VSX’te bu uzantıların bulunmaması nedeniyle kötü niyetli aktörlerin sahte ve zararlı uzantılar yüklemesine olanak sağlanıyor.

Saldırının Genel Çerçevesi

Güvenlik araştırmacıları, VS Code türevlerinin PostgreSQL, Azure DevOps gibi popüler uzantıları önerdiğini ancak bu uzantıların Open VSX’te yer almadığını ortaya koydu. Open VSX kayıt defterinde ad alanlarının talep edilmemesi, kötü niyetli kişilerin ms-ossdata.vscode-postgresql gibi isimlerle sahte uzantılar yayınlamasına imkan tanıyor. Böylece, PostgreSQL yüklü bir geliştirici IDE’yi açtığında önerilen uzantıyı yükleyerek sistemine zararlı yazılım bulaştırabiliyor.

Saldırı Zinciri ve Teknik Detaylar

- Başlangıç: Kullanıcı, dosya tabanlı veya yazılım tabanlı öneri bildirimleri aracılığıyla sahte uzantıyı farkında olmadan yükler.

- Yayılma: Kötü amaçlı uzantı, kimlik bilgileri, gizli veriler ve kaynak kodu gibi kritik bilgileri hedef alır.

- İstismar: Uzantı, IDE ortamında çalışan geliştiricinin sistemine arka kapı veya veri sızıntısı mekanizmaları kurabilir.

Bu saldırı zinciri, MITRE ATT&CK matrisinde Initial Access (T1190) ve Execution (T1059) tekniklerine benzerlik gösterir. Ayrıca, tedarik zinciri saldırısı olarak Supply Chain Compromise (T1195) kategorisine girer.

Hangi Sistemler Risk Altında?

Özellikle PostgreSQL ve Azure DevOps gibi popüler araçları kullanan yazılım geliştiricileri ve ekipleri risk altında. Open VSX tabanlı IDE kullanıcıları, önerilen uzantıların doğruluğunu teyit etmeden yükleme yaparsa, kimlik bilgileri hırsızlığı ve kaynak kodu sızıntısı gibi ciddi güvenlik ihlalleri yaşanabilir. Bu durum, bulut güvenliği ve ağ segmentasyonu gibi alanlarda da dolaylı riskler doğurabilir.

Siber Güvenlik Ekipleri İçin Öneriler

- Uzantıların kaynağını doğrulamadan yüklemeyin; resmi pazarlar dışındaki platformlarda ekstra dikkat gösterin.

- EDR ve SIEM sistemlerinde uzantı yükleme aktivitelerini izleyin ve anormal davranışları raporlayın.

- IDE ortamlarında erişim yönetimini (IAM) sıkılaştırarak sadece güvenilen uzantıların kullanılmasını sağlayın.

- Zero Trust prensiplerini uygulayarak, her uzantı yüklemesini potansiyel tehdit olarak değerlendirin.

- Firewall ve ağ segmentasyonu kuralları ile IDE’lerin dışa yönelik iletişimlerini sınırlandırın.

- Geliştiricilere e-posta güvenliği ve sosyal mühendislik saldırılarına karşı farkındalık eğitimi verin.

- Olay müdahale (incident response) planlarını güncelleyerek uzantı kaynaklı saldırılara hızlı yanıt verin.

Kurumsal Ortamlarda Olası Senaryo

Bir finans kurumunda çalışan geliştirici, PostgreSQL desteği için önerilen uzantıyı Open VSX üzerinden indirir. Ancak bu uzantı, kötü amaçlı kod içerir ve kurumun kaynak kodu ile müşteri verilerini dışarı sızdırır. Bu durum, kurumun hem regülasyon uyumluluğunu (KVKK, GDPR) ihlal etmesine hem de itibar kaybına yol açar. Kurumun SOC ekibi, anormal veri çıkışlarını tespit etmekte gecikirse, saldırganlar uzun süre fark edilmeden hareket edebilir.