2025 Ekim ortasında gerçekleşen ve emlak sektörünü hedef alan siber saldırıda, Morphisec araştırmacıları tarafından detaylandırılan Tuoni C2 komuta ve kontrol (C2) çerçevesi önemli bir rol oynadı. İlk kez 2024 başında yayınlanan ve GitHub üzerinden ücretsiz erişilebilen Tuoni, özellikle bellek içi yüklemelerle gizlilik sağlayan gelişmiş bir C2 altyapısı olarak öne çıkıyor. Bu saldırıda, Tuoni’nin modüler yapısı ve yapay zeka destekli betik yorumlama yetenekleri dikkat çekti.

Tuoni C2 Çerçevesinin Teknik Özellikleri ve Saldırı Mekanizması

Tuoni, güvenlik uzmanları için tasarlanmış, kırmızı takım operasyonları ve sızma testlerinde kullanılan açık kaynaklı bir araçtır. Saldırıda, ilk erişim aşaması için sosyal mühendislik yöntemiyle Microsoft Teams taklidi kullanıldı. Saldırganlar, hedef çalışanı PowerShell komutları çalıştırmaya ikna ederek dış sunucudan ikinci aşama betiği indirdi. Bu betik, steganografi teknikleriyle bir bitmap (BMP) dosyasına gömülü shellcode’u bellekte doğrudan çalıştırdı. Bu yöntem, geleneksel dosya tabanlı tespit mekanizmalarını atlatmak için etkili bir strateji olarak öne çıkıyor.

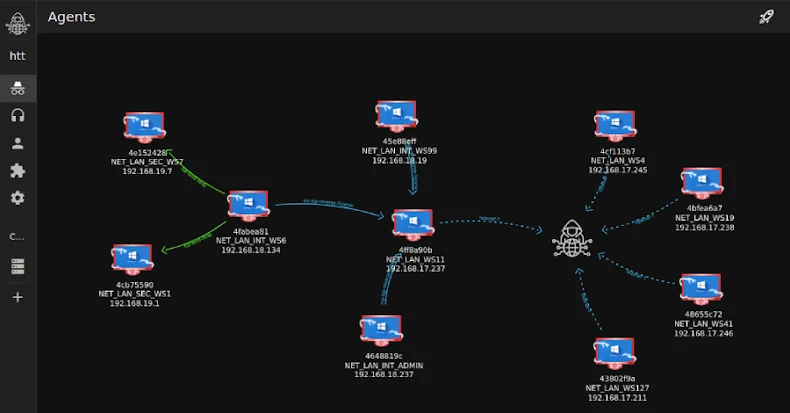

İndirilen yük, “TuoniAgent.dll” adlı bir ajan dosyasını hedef sistemde çalıştırarak, “kupaoquan[.]com” adresindeki C2 sunucusuna bağlandı ve uzaktan komut kontrolü sağladı. Tuoni’nin bu aşamada, AsyncRAT ve MCP istemcisi gibi diğer popüler C2 araçlarına benzer şekilde, asenkron komut işleme ve modüler eklenti desteği sunduğu gözlemlendi. Ayrıca, Pydantic AI destekli betik yorumlama ve konteyner bazlı rastgele SSH portları kullanımı, saldırının tespitini zorlaştıran önemli teknik detaylar arasında yer aldı.

Yapay Zeka Destekli Teslim Mekanizması ve Modüler Yapı

Morphisec araştırmacıları, Tuoni’nin geleneksel C2 fonksiyonlarının ötesinde, yapay zeka destekli betik analizleri ve yorumlama kabiliyetleri barındırdığını belirtti. Bu özellik, saldırganların modüler bileşenleri dinamik olarak yükleyip yönetmesine olanak tanıyor. Böylece, saldırı sırasında yeni modüller eklenerek veya mevcutlar güncellenerek operasyonun sürekliliği sağlanabiliyor. Bu durum, özellikle HexStrike AI gibi yapay zeka tabanlı saldırı hızlandırıcı araçların kullanımının artmasıyla paralel bir gelişme olarak değerlendirilebilir.

İlgili Zafiyetler ve Güvenlik Önerileri

Saldırının başarısızlıkla sonuçlanması, güvenlik önlemlerinin etkinliğine işaret etse de, kırmızı takım araçlarının kötü amaçlı kullanımı tehdidinin devam ettiğini gösteriyor. Bu bağlamda, PowerShell betiklerinin yetkisiz çalıştırılmasını engellemek için uygulanan kısıtlamalar, steganografi tespiti için gelişmiş analiz araçlarının kullanılması ve C2 trafiğinin anomali tabanlı izlenmesi kritik önem taşıyor. Ayrıca, CVE-2024-XXXX gibi ilgili zafiyetlerin takibi ve yamalanması önerilmektedir (örnek CVE linki: CVE-2024-XXXX).

Sonuç ve Değerlendirme

Tuoni C2’nin kullanıldığı bu saldırı, modern siber tehditlerin ne denli sofistike hale geldiğini ve yapay zeka destekli tekniklerin saldırıların etkinliğini artırdığını gösteriyor. Güvenlik profesyonellerinin, bu tür gelişmiş tehditlere karşı kapsamlı savunma stratejileri geliştirmesi, özellikle modüler C2 yapıları ve bellek içi yükleme tekniklerine odaklanması gerekiyor. Ayrıca, sosyal mühendislik saldırılarının önlenmesi için kullanıcı farkındalığının artırılması ve çok katmanlı güvenlik çözümlerinin uygulanması kritik bir gereklilik olarak öne çıkıyor.