Saldırının Genel Çerçevesi

Son dönemde ortaya çıkan bir siber saldırı kampanyası, Avrupa’daki otel ve konaklama sektörünü hedef alıyor. Tehdit aktörleri, sahte Booking.com rezervasyon iptali e-postaları aracılığıyla kurbanları oltalamaya çalışıyor. Bu e-postalar, kullanıcıları sahte bir web sitesine yönlendirerek, Windows ortamında zararlı PowerShell komutlarının çalıştırılmasını sağlıyor. Kampanya Aralık 2025 sonunda tespit edildi ve özellikle Euro cinsinden oda ücretleri içeren mesajlarla Avrupa kurumlarına odaklanıyor.

Saldırı Zinciri ve Teknik Detaylar

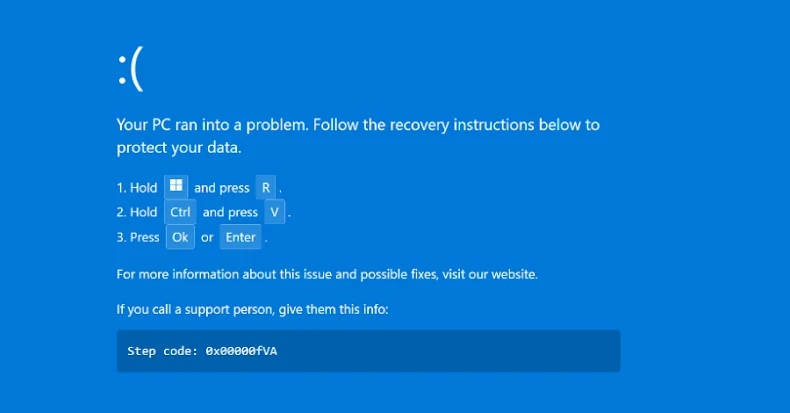

Kampanyanın başlangıcı, Booking.com’u taklit eden ve “low-house[.]com” gibi sahte alan adlarına yönlendiren oltalama e-postalarıdır. Kurbanlar, beklenmedik rezervasyon iptalleriyle ilgili uyarılar alır ve iptali onaylamaları için bağlantıya tıklar. Bu bağlantı, sahte CAPTCHA sayfası ve ardından sahte bir Mavi Ekran (BSoD) görüntüsü sunar. Kullanıcıdan Windows Çalıştır penceresini açıp belirli bir komutu yapıştırması istenir. Bu komut, DCRat dağıtımı için PowerShell dropper’ı tetikler.

PowerShell dropper, “2fa-bns[.]com” adresinden “v.proj” adlı bir MSBuild proje dosyasını indirir. Bu dosya MSBuild.exe ile çalıştırılır ve gömülü zararlı yükü devreye alır. Yük, Microsoft Defender Antivirus hariç tutmalarını yapılandırır, Başlangıç klasöründe kalıcılık sağlar ve DCRat yazılımını indirip başlatır. Yükseltilmiş yönetici hakları varsa, güvenlik yazılımları tamamen devre dışı bırakılabilir; yoksa UAC istemleriyle izin almaya çalışır.

Aynı anda, zararlı PowerShell kodu dikkat dağıtmak için gerçek Booking.com yönetici sayfasını varsayılan tarayıcıda açar. Bu, kurbanın işlemin meşru olduğunu düşünmesini sağlar. DCRat (DarkCrystal RAT), .NET tabanlı, AsyncRAT varyantı bir uzak erişim truva atıdır. Gelişmiş eklenti mimarisi sayesinde tuş kaydı, komut çalıştırma ve kripto madenciliği gibi işlevler eklenebilir. Ayrıca, C2 sunucusuyla iletişim kurarak enfekte sistemi profilleyebilir.

Living-off-the-Land Teknikleri ve Tehdit Aktörleri

Kampanya, MSBuild.exe gibi sistemde bulunan güvenilir ikili dosyaların kötüye kullanılmasıyla öne çıkıyor. Bu living-off-the-land (LotL) yaklaşımı, saldırının tespitini zorlaştırıyor ve kalıcılığı artırıyor. “v.proj” dosyasındaki Rusça içerik, saldırının arkasında Rus kökenli tehdit aktörlerinin olabileceğine işaret ediyor. Ayrıca, Windows Defender hariç tutmalarının agresif biçimde değiştirilmesi, modern uç nokta koruma çözümlerinin atlatılması için derin teknik bilgi gerektiriyor.

Sistem Yöneticileri ve SOC Ekipleri İçin Pratik Öneriler

- Phishing e-postalarını tespit etmek için gelişmiş e-posta güvenliği çözümleri kullanın ve Euro cinsinden beklenmedik rezervasyon iptallerine karşı dikkatli olun.

- MSBuild.exe ve PowerShell kullanımını anormal davranışlar açısından EDR sistemleriyle izleyin.

- Windows Defender hariç tutma listelerini düzenli olarak denetleyin ve yetkisiz değişikliklere karşı uyarılar oluşturun.

- Kullanıcı hesaplarında yükseltilmiş ayrıcalıkların gereksiz kullanımını kısıtlayarak UAC politikalarını güçlendirin.

- Olay müdahale süreçlerinde, sahte BSoD ve CAPTCHA sayfalarına yönlendiren phishing saldırılarını hızlıca tespit etmek için log analizlerini optimize edin.

- Çok faktörlü kimlik doğrulama (MFA) ve Zero Trust prensiplerini uygulayarak kimlik ve erişim yönetimini güçlendirin.

- Network segmentasyonu ile kritik sistemleri izole edin ve C2 iletişimlerini engelleyecek firewall kuralları oluşturun.

- SIEM sistemlerinde MSBuild ve PowerShell komutlarının anormal kullanımına dair özel korelasyon kuralları geliştirin.

Teknik Özet

- Kullanılan Zararlılar: DCRat (DarkCrystal RAT), PowerShell dropper, MSBuild proje dosyası

- Hedef Sektör ve Bölge: Avrupa konaklama sektörü, özellikle otel personeli

- Saldırı Zinciri: Phishing e-postası → Sahte web sitesi (Booking.com taklidi) → Sahte BSoD ve PowerShell komutu → MSBuild ile zararlı yük çalıştırma → Defender hariç tutma ve RAT kurulumu

- Living-off-the-Land Teknikleri: MSBuild.exe ve PowerShell kullanımı, Defender hariç tutma manipülasyonu

- Önerilen Savunma Yaklaşımları: Gelişmiş e-posta güvenliği, EDR ve SIEM ile anomali tespiti, MFA, UAC politikaları, ağ segmentasyonu

Bu saldırı, e-posta güvenliği ve uç nokta korumasının önemini bir kez daha ortaya koyuyor. Özellikle konaklama sektöründe çalışanların farkındalığı artırılmalı ve sistem yöneticileri, saldırı zincirinin her aşamasını izleyerek hızlı müdahale kapasitesini güçlendirmelidir.