Son analizler, Çin yanlısı Ink Dragon adlı tehdit grubunun Mart 2023’ten beri aktif olduğunu ve Temmuz 2025’ten itibaren özellikle Avrupa’daki hükümet kurumları ile telekomünikasyon sektörünü hedef alan saldırılarını yoğunlaştırdığını gösteriyor. Güneydoğu Asya ve Güney Amerika’daki kuruluşlar da bu kapsamda risk altında bulunuyor.

Saldırının Genel Çerçevesi

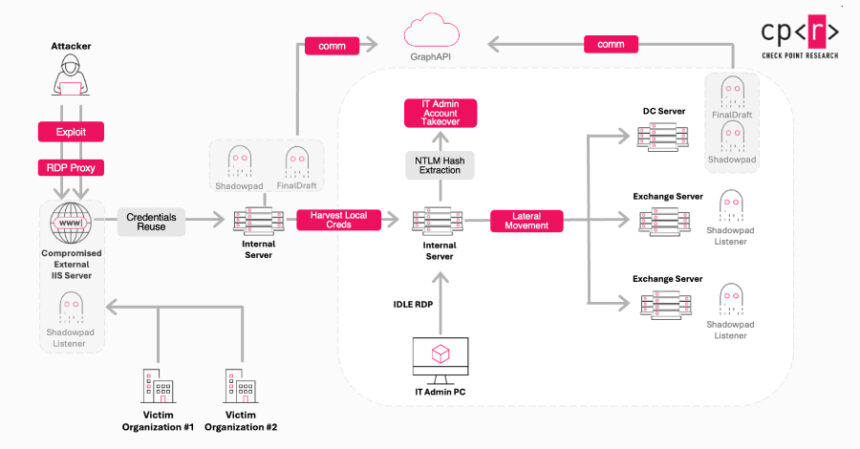

Ink Dragon, Windows ve Linux sistemlerini etkileyebilen FINALDRAFT (Squidoor olarak da bilinen) arka kapı zararlısını kullanarak hedef ağlara sızıyor. Saldırılar, internet erişimli web uygulamalarındaki zafiyetlerden faydalanılarak web shell bırakılmasıyla başlıyor. Bu web shell’ler, komut-kontrol (C2) iletişimi, keşif, yan hareket ve veri sızdırma için VARGEIT ve Cobalt Strike beacon gibi ek yüklerin dağıtımında kullanılıyor.

Grubun zararlı yazılım cephaneliğinde ShadowPad Loader, CDBLoader, LalsDumper, 032Loader ve NANOREMOTE gibi modüller yer alıyor. NANOREMOTE, Google Drive API üzerinden dosya transferi yaparak C2 iletişimini gizliyor, ancak gözlemlenen vakalarda bu zararlı henüz tespit edilmedi.

Saldırı Zinciri ve Teknik Detaylar

İlk erişim genellikle ASP.NET ViewState serileştirme saldırıları ve ToolShell SharePoint açıkları üzerinden sağlanıyor. Ele geçirilen sunuculara özel ShadowPad IIS Listener modülü kurularak, komutlar ve trafik proxy edilip farklı kurban ağları arasında yönlendirme yapılıyor. Bu yöntem, saldırganların operasyonel kontrolünü artırırken, ağ segmentasyonu ve olay müdahale süreçlerini zorlaştırıyor.

Önemli teknik adımlar şunları içeriyor:

- IIS makine anahtarını kullanarak yerel yönetici kimlik bilgisi elde etmek ve RDP tüneliyle yan hareket yapmak.

- Zamanlanmış görevler ve servisler kurarak kalıcılık sağlamak.

- LSASS bellek dökümlerini alarak ayrıcalık yükseltmek.

- Giden trafiğe izin veren güvenlik duvarı kurallarını değiştirerek enfekte makineleri ShadowPad röle ağına dönüştürmek.

- Network Level Authentication (CredSSP) ile kimlik doğrulaması yapılmış RDP oturumlarını ele geçirip NTLMv2 belirteçlerini kullanmak.

Hangi Sistemler Risk Altında?

Ink Dragon, özellikle hükümet kurumları, telekomünikasyon şirketleri ve BT hizmet sağlayıcılarını hedef alıyor. Windows ve Linux platformlarında çalışan sistemler risk altında. Ayrıca Outlook ve Microsoft Graph API’yi kötüye kullanan FINALDRAFT zararlısının yeni varyantları, posta kutularına kodlanmış komut belgeleri göndererek modüler komut çerçevesi uyguluyor.

Siber Güvenlik Ekipleri İçin Öneriler

Bu gelişmiş tehditlere karşı kurumların aşağıdaki önlemleri alması kritik:

- ASP.NET ViewState ve SharePoint açıkları için düzenli yamaların uygulanması.

- EDR çözümleri ile LSASS dökümlerini ve anormal RDP oturumlarını izlemek.

- Güvenlik duvarı ve ağ segmentasyonu politikalarını gözden geçirerek gereksiz giden trafiği engellemek.

- ShadowPad ve FINALDRAFT gibi zararlıların davranışlarını tespit edecek SIEM kurallarının oluşturulması.

- Multi-factor Authentication (MFA) ve Zero Trust mimarisi ile kimlik doğrulama süreçlerinin güçlendirilmesi.

- Olay müdahale planlarının güncellenerek röle zincirlerinin tespiti ve sökülmesine odaklanılması.

- Posta kutusu güvenliği için e-posta güvenliği çözümlerinin etkin kullanımı.

- Telemetri ve logların düzenli analiz edilerek anormal trafik ve komut-kontrol iletişimlerinin tespiti.

Teknik Özet

- Kullanılan Zararlılar ve Araçlar: ShadowPad Loader, FINALDRAFT (Squidoor), NANOREMOTE, CDBLoader, LalsDumper, 032Loader.

- Hedef Bölgeler ve Sektörler: Avrupa, Asya, Afrika; hükümet kurumları, telekomünikasyon, BT hizmet sağlayıcıları.

- Kullanılan Zafiyetler: ASP.NET ViewState serileştirme, SharePoint ToolShell açıkları.

- Saldırı Zinciri: Web uygulaması zafiyetinden web shell bırakma → C2 iletişimi ve keşif → Yan hareket ve kalıcılık → Veri sızdırma.

- Önerilen Savunma Yaklaşımları: Güncel yamalar, EDR ve SIEM entegrasyonu, MFA, ağ segmentasyonu, olay müdahale planları.

Ink Dragon’ın çok katmanlı ve röle merkezli mimarisi, ShadowPad kullanımının en gelişmiş örneklerinden biri olarak değerlendiriliyor. Bu nedenle, siber güvenlik profesyonellerinin sadece yerel ihlalleri değil, aynı zamanda dışarıdan yönetilen geniş saldırı ekosistemlerini de göz önünde bulundurarak kapsamlı savunma stratejileri geliştirmesi gerekiyor.