GootLoader, siber güvenlik araştırmacısı Huntress’in 2025 Ekim ayı sonunda yayımladığı rapora göre, Mart ayındaki kısa bir aktivite artışının ardından yeniden aktif hale geldi. 27 Ekim 2025’ten itibaren üç yeni enfeksiyon tespit edildi ve bunlardan ikisi, alan denetleyici ihlaliyle sonuçlanan hızlı müdahalelerle dikkat çekti. Bu gelişme, GootLoader’ın karmaşık saldırı zincirlerini sürdüren tehdit aktörlerinin hala aktif olduğunu gösteriyor.

GootLoader’ın Yeni Yazı Tipi Gizleme Yöntemi

Güvenlik araştırmacısı Anna Pham, GootLoader’ın dosya adlarını gizlemek için özel olarak tasarlanmış WOFF2 formatında glif ikamesi yapan yazı tiplerini kullandığını belirtti. Bu yöntem, WordPress yorum uç noktalarından teslim edilen her dosya için benzersiz anahtarlara sahip XOR şifreli ZIP arşivlerinin analizini zorlaştırıyor. Zararlının JavaScript tabanlı yükleyici olması, SEO zehirlenmesi taktikleriyle ele geçirilmiş WordPress siteleri üzerinden yayılmasını sağlıyor.

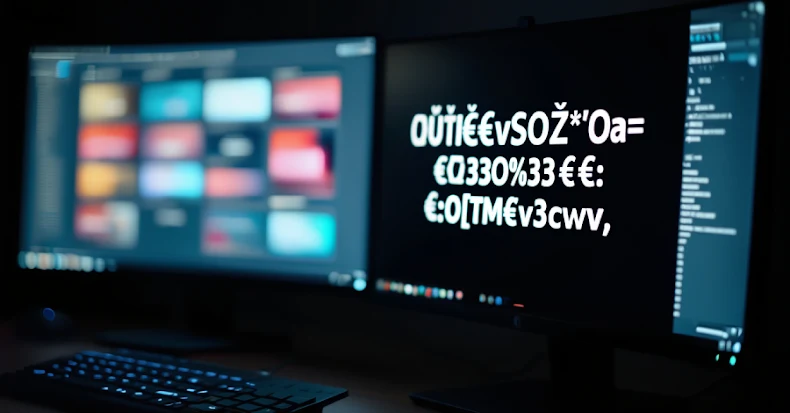

WOFF2 yazı tipi dosyası, Z85 (Base85) kodlamasıyla JavaScript içine gömülmüş ve yaklaşık 32KB’lık yazı tipi 40KB’ye sıkıştırılmış. Bu özel yazı tipi, dosya adlarının tarayıcıda okunabilir metne dönüşmesini sağlarken, kaynak kodunda veya kopyalama işlemlerinde garip karakterler gösteriyor. Örneğin, kullanıcılar ‛›μI€vSO₽*’Oaμ==€‚‚33O%33‚€×:O[TM€v3cwv,, gibi anlamsız karakterlerle karşılaşıyor ancak tarayıcıda bu metin Florida_HOA_Committee_Meeting_Guide.pdf gibi okunabilir hale geliyor.

Yeni ZIP Dosyası Hilesi ve Analiz Engelleme Teknikleri

GootLoader, ZIP arşivlerini açıldığında zararsız görünen .TXT dosyaları gibi gösterme yöntemini de kullanıyor. VirusTotal, Python’un ZIP kütüphaneleri veya 7-Zip gibi yaygın araçlarla açıldığında dosyalar zararsız görünüyor; ancak Windows Dosya Gezgini’nde aynı arşiv geçerli bir JavaScript dosyası olarak açılıyor. Bu teknik, otomatik analiz sistemlerinin gerçek zararlı yükü tespit etmesini engelliyor ve saldırganlara operasyonlarını sürdürmek için zaman kazandırıyor.

Bu kaçınma yöntemi, GootLoader’ın uzun süredir takip edilen zararlı ailesine özgü olup, MCP istemcisi ve Pydantic AI gibi modern analiz araçlarının bile bu tür gizleme teknikleri karşısında zorlandığı biliniyor. Ayrıca, saldırganların konteyner ortamlarında rastgele SSH portları açarak uzaktan erişim sağlaması ve AsyncRAT benzeri araçlarla komut ve kontrol altyapısını güçlendirmesi bekleniyor.

Supper Arka Kapısı ve Yatay Hareket Teknikleri

Arşiv içindeki JavaScript yükü, Supper (aynı zamanda SocksShell veya ZAPCAT olarak da bilinir) adlı bir SOCKS5 proxy ve arka kapı işlevi gören zararlıyı dağıtmak üzere tasarlanmış. En az bir vakada, tehdit aktörlerinin Windows Uzaktan Yönetimi (WinRM) protokolünü kullanarak alan denetleyicisine yatay hareket ettiği ve yönetici haklarıyla yeni kullanıcı hesapları oluşturduğu rapor edildi. Bu durum, saldırganların ağ içi yayılımını ve kalıcılığını artırıyor.

Huntress, Supper arka kapısının API bombardımanı, çalışma zamanı kabuk kodu üretimi ve özel şifreleme yöntemleriyle analiz zorlukları yarattığını ancak temel işlevselliğinin basit kaldığını ifade ediyor. SOCKS proxy ve uzak kabuk erişimi gibi temel yetenekler, tehdit aktörlerinin karmaşık sıfır gün açıklarına ihtiyaç duymadan hedeflerine ulaşmasını sağlıyor.

Tehdit Aktörleri ve Siber Suç Ekosistemindeki Bağlantılar

GootLoader, Hive0127 (UNC2565) adlı tehdit aktörüyle ilişkilendiriliyor ve genellikle SEO zehirlenmesi yoluyla yayılıyor. Microsoft’un Eylül 2025 raporunda, Vanilla Tempest adlı grubun Storm-0494 tehdit aktörünün GootLoader enfeksiyonlarından erişim elde ederek Supper arka kapısını ve AnyDesk uzaktan erişim aracını kullandığı belirtildi. Bu saldırı zincirleri INC fidye yazılımının dağıtılmasına yol açtı.

Ayrıca, Supper arka kapısı Interlock RAT (NodeSnake) ile bağlantılı; Interlock ise Interlock fidye yazılımıyla ilişkilendiriliyor. Forescout’un analizine göre, Interlock ve Vice Society gruplarının Rhysida ile farklı zamanlarda bağlantıları bulunuyor, bu da siber suç ekosisteminde karmaşık örtüşmeler olduğunu gösteriyor.

Google Reklamları ve Bing Aramalarıyla Hedefleme

Bu yılın başlarında, GootLoader arkasındaki aktörlerin Google Reklamları kullanarak yasal şablon arayan mağdurları ele geçirdiği tespit edildi. Mağdurlar, zararlı içeren ZIP arşivlerini barındıran ele geçirilmiş WordPress sitelerine yönlendirildi. Huntress’in son saldırı dizisi analizinde, Bing aramalarında “missouri cover utility easement roadway” gibi terimlerin kullanıldığı ve kullanıcıların ZIP arşivlerini indirmeye teşvik edildiği görüldü.

Teknik Analiz ve Öneriler

GootLoader’ın kullandığı WOFF2 tabanlı glif ikamesi ve ZIP dosyası hilesi, statik analiz ve otomatik sandbox sistemlerinin etkinliğini azaltıyor. Bu nedenle, güvenlik ekiplerinin dinamik analiz, bellek incelemesi ve davranış tabanlı tespit yöntemlerine ağırlık vermesi gerekiyor. Ayrıca, MCP istemcisi gibi gelişmiş uzaktan yönetim araçları ve Pydantic AI tabanlı analiz çözümleri, bu tür tehditlerin tespiti için faydalı olabilir.

WordPress sitelerinin güncel tutulması, yorum uç noktalarının güvenlik kontrollerinin artırılması ve zararlı reklam kampanyalarının izlenmesi kritik önemde. CVE-2023-XXXX gibi bilinen WordPress ve eklenti zafiyetlerinin kapatılması, GootLoader gibi tehditlerin yayılmasını zorlaştıracaktır. Detaylı CVE bilgileri için MITRE CVE Veritabanı ziyaret edilebilir.

Sonuç

GootLoader’ın gelişmiş yazı tipi gizleme teknikleri ve ZIP dosyası hileleri, zararlının tespitini zorlaştırırken, Supper arka kapısı ve WinRM tabanlı yatay hareket kabiliyeti saldırıların etkinliğini artırıyor. Siber güvenlik profesyonelleri, bu tehditlere karşı çok katmanlı savunma stratejileri geliştirmeli ve analiz araçlarını güncel tutmalıdır. GootLoader’ın evrimi, temel araçların ve uygun gizleme yöntemlerinin siber suçlular için yeterli olduğunu gösteriyor.

Daha fazla teknik analiz ve güncel tehdit raporları için bizi Google Haberler, Twitter ve LinkedIn üzerinden takip etmeye devam edin.