Saldırının Genel Çerçevesi

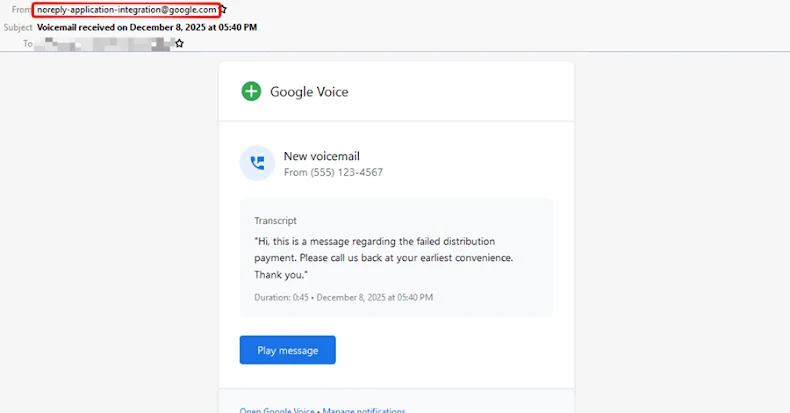

Yakın zamanda tespit edilen kimlik avı kampanyasında, saldırganlar Google Cloud Uygulama Entegrasyonu’nun “Send Email” fonksiyonunu kötüye kullanarak meşru Google alan adlarından e-posta gönderiyor. Bu yöntemle, “noreply-application-integration@google.com” adresinden gönderilen mesajlar, DMARC ve SPF gibi e-posta doğrulama mekanizmalarını atlatıyor. Kampanya, Aralık 2025’te 14 günlük bir sürede 3.200’den fazla müşteriye 9.394 kimlik avı e-postası gönderilmesiyle dikkat çekti.

Saldırı Zinciri ve Teknik Detaylar

Saldırı, kullanıcıların gelen kutusuna ulaşan sahte e-postalarla başlıyor. Bu mesajlar, sesli mesaj uyarıları veya paylaşılan dosya erişim talepleri gibi kurumsal bildirimleri taklit ediyor. Alıcılar, e-postadaki gömülü bağlantıya tıkladığında, önce storage.cloud.google.com üzerinde barındırılan bir yönlendirme akışına maruz kalıyor. Bu aşama, kullanıcı şüphesini azaltmak için tasarlanmış ve ardından googleusercontent.com üzerinden sahte CAPTCHA doğrulaması sunuluyor. CAPTCHA, otomatik analiz araçlarını engellerken gerçek kullanıcıların geçişine izin veriyor. Son adımda ise kullanıcı, Microsoft dışı bir alan adında barındırılan sahte bir Microsoft oturum açma sayfasına yönlendirilerek kimlik bilgileri çalınıyor.

Hangi Sistemler Risk Altında?

Kampanya öncelikle üretim, teknoloji, finans, profesyonel hizmetler ve perakende sektörlerine odaklanıyor. Ancak medya, eğitim, sağlık, enerji, hükümet, seyahat ve ulaşım gibi diğer sektörler de hedefler arasında yer alıyor. Bu sektörlerde otomatik bildirimler ve paylaşılan belge erişimi yaygın olduğundan, Google markalı e-posta bildirimleri özellikle ikna edici görünüyor.

Siber Güvenlik Ekipleri İçin Öneriler

- E-posta güvenliği çözümlerinde Google Cloud Uygulama Entegrasyonu kaynaklı e-postalara özel filtreleme kuralları oluşturun.

- EDR ve SIEM sistemlerinde storage.cloud.google.com ve googleusercontent.com alan adlarından gelen trafiği detaylı inceleyin.

- Çok faktörlü kimlik doğrulama (MFA) uygulamalarını zorunlu hale getirerek kimlik bilgisi hırsızlığını önleyin.

- Olay müdahale süreçlerinde, bu tür çok aşamalı kimlik avı saldırılarına karşı hızlı tespit ve izolasyon prosedürleri geliştirin.

- Çalışanlara yönelik düzenli farkındalık eğitimleri ile sahte e-posta ve bağlantıların tanınmasını sağlayın.

- IAM politikalarını gözden geçirerek, bulut otomasyon görevlerinin yetkilendirmelerini sıkılaştırın.

- Bulut güvenliği araçlarıyla Uygulama Entegrasyonu’nun e-posta gönderim izinlerini düzenli olarak denetleyin.

- Ağ segmentasyonu ile kritik sistemlere erişimi sınırlandırarak saldırı yüzeyini azaltın.

Teknik Özet

- Kullanılan yöntem: Google Cloud Uygulama Entegrasyonu’nun “Send Email” fonksiyonunun kötüye kullanımı.

- Saldırı zinciri: Sahte e-posta → storage.cloud.google.com yönlendirmesi → googleusercontent.com CAPTCHA doğrulaması → Sahte Microsoft giriş sayfası.

- Hedef sektörler: Teknoloji, finans, üretim, profesyonel hizmetler, perakende ve diğerleri.

- Güvenlik önlemleri: DMARC, SPF atlatılıyor; MFA ve gelişmiş e-posta güvenliği kritik.

- Önerilen savunma: EDR, SIEM entegrasyonları, IAM politikalarının sıkılaştırılması ve kullanıcı eğitimi.