Saldırının Genel Çerçevesi

GoBruteforcer botneti, 2023 Mart ayından itibaren Unix-benzeri platformlarda çalışan Linux sunucularını hedef alıyor. Özellikle kripto para ve blok zinciri projelerinin veritabanlarına yönelik kaba kuvvet saldırıları gerçekleştiriyor. Bu saldırılar, FTP, MySQL, PostgreSQL ve phpMyAdmin gibi servislerin zayıf kimlik bilgileriyle korunmayan yönetim arayüzlerine odaklanıyor. Saldırılar, yaygın kullanıcı adları ve zayıf şifrelerin yanı sıra, yapay zeka tarafından oluşturulan sunucu dağıtım örneklerinin kitlesel yeniden kullanımıyla destekleniyor.

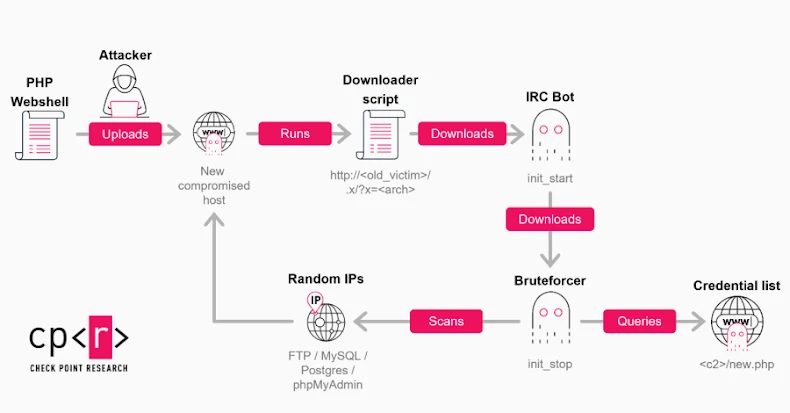

Saldırı Zinciri ve Teknik Detaylar

Botnet, IRC protokolü üzerinden komut ve kontrol (C2) iletişimi sağlıyor ve enfekte sistemlerde web kabuğu dağıtarak kalıcılık sağlıyor. İlk erişim vektörü olarak, XAMPP gibi eski ve minimum sertleştirilmiş web yığınlarında açık bırakılmış FTP servisleri kullanılıyor. Enfekte edilen sunucular, üç ana amaç için kullanılıyor:

- FTP, MySQL, PostgreSQL ve phpMyAdmin servislerine karşı kaba kuvvet saldırıları düzenlemek,

- Diğer ele geçirilmiş sistemlere kötü amaçlı yükler barındırmak ve dağıtmak,

- IRC tabanlı kontrol uç noktaları veya yedek C2 sunucuları olarak görev yapmak.

Kimlik bilgileri listeleri, yapay zeka destekli eğitim verilerinden türetilmiş yaygın kullanıcı adı ve şifre kombinasyonlarını içeriyor. Bu listelerde kripto para odaklı kullanıcı adları ve phpMyAdmin panellerini hedef alan isimler de bulunuyor. Saldırganlar, küçük ve sabit parola havuzlarını kampanya bazında yeniden kullanıyor ve kullanıcı adı ile parola kombinasyonlarını haftalık olarak güncelliyor.

Hangi Sistemler Risk Altında?

Özellikle Linux tabanlı sunucular, FTP ve veritabanı yönetim servisleri (MySQL, PostgreSQL, phpMyAdmin) hedef alınıyor. Eski web servisleri ve minimum sertleştirilmiş XAMPP gibi paketler, saldırganların ilk erişim noktası olarak kullanılıyor. Ayrıca, TRON blok zinciri adreslerini sorgulayan modüllerle kripto projeleri doğrudan hedef alan saldırılar da gözlemleniyor.

Siber Güvenlik Ekipleri İçin Öneriler

- FTP, MySQL, PostgreSQL ve phpMyAdmin servislerini varsayılan kullanıcı adı ve şifrelerle kullanmayın; güçlü ve benzersiz kimlik bilgileri belirleyin.

- İki faktörlü kimlik doğrulama (MFA) uygulayın ve erişim kontrollerini sıkılaştırın.

- Sunucu ve uygulama loglarını düzenli olarak izleyerek anormal erişim ve başarısız giriş denemelerini tespit edin.

- EDR ve SIEM çözümleri ile kaba kuvvet saldırılarını ve kötü amaçlı yazılım bulaşmalarını erken aşamada tespit edin.

- Web servislerini ve FTP erişimlerini ağ segmentasyonu ile izole edin, gereksiz servisleri kapatın.

- Sunucu yazılımlarını ve web yığınlarını (örneğin XAMPP) güncel tutarak bilinen zafiyetlerden korunmayı sağlayın.

- Yönlendirme kuralları ve firewall politikaları ile dışarıdan gelen şüpheli bağlantıları engelleyin.

- Konteyner ve sanal makinelerde rastgele SSH portları kullanarak saldırı yüzeyini azaltın.

Teknik Özet

- Kullanılan zararlılar: GoBruteforcer (GoBrut), SystemBC, IRC botları, web kabukları

- Hedef sektörler: Kripto para ve blok zinciri projeleri, genel Linux sunucu altyapıları

- Kullanılan zafiyetler: Zayıf kimlik bilgileri, eski web servisleri (XAMPP), SSRF açıkları (sunucu tarafı istek sahteciliği)

- Saldırı zinciri: Kaba kuvvet saldırısı → web kabuğu yükleme → IRC botu ile C2 iletişimi → kötü amaçlı modüllerin dağıtımı

- Önerilen savunma: Güçlü kimlik doğrulama, MFA, düzenli yama yönetimi, ağ segmentasyonu, EDR ve SIEM entegrasyonu

GoBruteforcer kampanyaları, otomatikleşen araçların ve yaygın zayıf kimlik bilgilerinin birleşimiyle geniş çapta etkili oluyor. Siber güvenlik ekiplerinin, özellikle kripto para altyapılarında, bu tür saldırı vektörlerine karşı kapsamlı önlemler alması gerekiyor. Ayrıca, ticari büyük dil modeli (LLM) hizmetlerine yönelik yanlış yapılandırılmış proxy sunucuların sistematik taranması gibi yeni tehditler de göz önünde bulundurulmalı.