ForumTroll adlı tehdit aktörü, Ekim 2025’te Rusya’daki siyaset bilimi, uluslararası ilişkiler ve küresel ekonomi alanlarında çalışan akademisyenlere yönelik yeni bir kimlik avı kampanyası başlattı. Bu operasyon, sahte eLibrary e-postalarıyla kurbanları hedef alıyor ve Google Chrome’daki kritik bir sıfır gün açığı (CVE-2025-2783) üzerinden LeetAgent arka kapısı ile Dante casus yazılım implantını dağıtıyor.

Saldırı Zinciri ve Teknik Detaylar

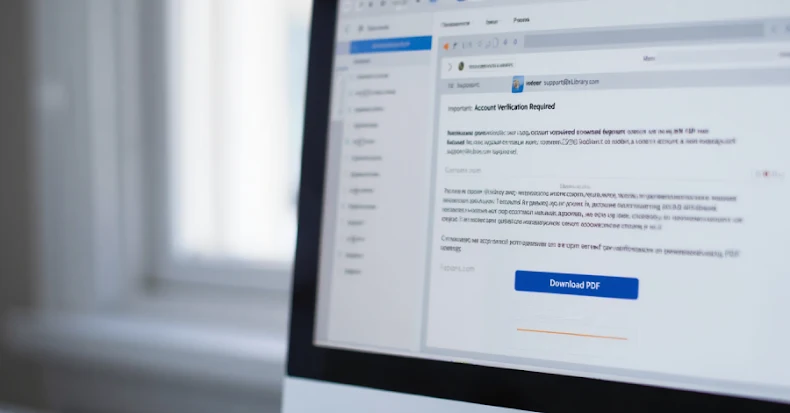

Kampanya, “support@e-library[.]wiki” adresinden gönderilen e-postalarla başlıyor. Bu sahte e-posta adresi, Mart 2025’te kaydedilmiş ve gerçek eLibrary sitesi (elibrary[.]ru) kopyalanarak aldatmaca güçlendirilmiş. E-postalar, hedeflerin gömülü bağlantılar üzerinden kötü amaçlı ZIP arşivlerini indirmesini sağlıyor. İndirilen dosya, kurbanın soyadı, adı ve baba adıyla isimlendirilmiş olup, içinde Windows kısayolu (LNK) barındırıyor. Bu kısayol, uzak sunucudan PowerShell tabanlı yükü indirip çalıştırıyor ve sonrasında DLL aşaması ile COM kaçırma yöntemiyle kalıcılık sağlanıyor.

Son yük olarak Tuoni adlı komut ve kontrol (C2) çerçevesi kullanılıyor; bu da saldırganların kurbanın Windows cihazına uzaktan erişim sağlamasına olanak tanıyor. Ayrıca, saldırganlar indirme bağlantılarını tek kullanımlık yaparak tekrar erişimlerde Rusça hata mesajları gösteriyor ve Windows dışı platformlarda erişim engelleniyor.

Hedefler ve Kullanılan Araçlar

ForumTroll operasyonu, özellikle Rusya’nın önde gelen üniversite ve araştırma kurumlarında çalışan akademisyenleri hedef alıyor. Bu uzun soluklu APT grubu, 2022’den beri Rusya ve Belarus’taki birey ve kuruluşlara saldırılar düzenliyor. Kullanılan zararlılar arasında LeetAgent, Dante ve Tuoni bulunuyor. Ayrıca, Positive Technologies tarafından izlenen QuietCrabs ve Thor tehdit grupları da benzer zamanlarda Rusya’daki kurumlara yönelik fidye yazılımı ve sızma faaliyetlerinde bulunuyor.

Önemli CVE ve İlgili Zafiyetler

Kampanyada özellikle Google Chrome’daki CVE-2025-2783 sıfır gün açığı istismar ediliyor. Diğer tehdit grupları ise Microsoft SharePoint (CVE-2025-53770), Ivanti Endpoint Manager Mobile (CVE-2025-4427, CVE-2025-4428), Ivanti Connect Secure (CVE-2024-21887) ve Ivanti Sentry (CVE-2023-38035) gibi kritik zafiyetlerden faydalanıyor. Bu açıklar, saldırganların ilk erişimi sağlamasında ve zararlı yüklerin dağıtımında kullanılıyor.

Siber Güvenlik Ekipleri İçin Pratik Öneriler

- E-posta güvenliği çözümlerinde sahte alan adı ve yaşlandırma tekniklerine karşı gelişmiş filtreleme uygulayın.

- Google Chrome ve diğer kritik yazılımlar için CVE-2025-2783 dahil tüm güncellemeleri zamanında uygulayın.

- EDR sistemlerinde PowerShell tabanlı şüpheli aktiviteleri ve LNK dosyası kullanımını izleyin.

- Firewall ve ağ segmentasyonu ile dış kaynaklı bağlantıların kontrolünü sıkılaştırın.

- Tek kullanımlık URL ve indirme davranışlarını SIEM sistemleriyle takip ederek anormallikleri tespit edin.

- Kimlik avı e-postalarına karşı kullanıcı farkındalığını artırmak için düzenli eğitimler düzenleyin.

- Olay müdahale (incident response) planlarını, bu tür gelişmiş tehditlere karşı güncel tutun.

- Zero Trust prensiplerini benimseyerek erişim kontrollerini sıkılaştırın.

ForumTroll ve Benzeri Tehditlerin Kurumsal Risk Senaryosu

Örneğin, bir araştırma enstitüsünde çalışan akademisyenlerin e-posta hesaplarına gönderilen sahte eLibrary mesajları, kritik araştırma verilerinin sızdırılmasına neden olabilir. İndirilen zararlı yazılım, kurum ağına sızarak komut ve kontrol sunucusuyla iletişim kurar ve hassas bilgilere uzaktan erişim sağlar. Bu durum, kurumun itibarını zedeleyebilir ve regülasyon ihlallerine yol açabilir. Bu nedenle, bulut güvenliği ve ağ segmentasyonu gibi önlemlerle saldırı yüzeyi azaltılmalıdır.