Chainlit AI Çerçevesindeki Güvenlik Açıkları

Chainlit, konuşma tabanlı chatbot uygulamaları geliştirmek için yaygın şekilde kullanılan bir Python çerçevesidir ve son haftalarda 220.000’den fazla indirilmiştir. Ancak yapılan analizlerde, Chainlit’in kritik dosya okuma ve sunucu tarafı istek sahtekarlığı (SSRF) açıkları içerdiği ortaya konmuştur. Bu açıklardan ikisi, CVE-2026-22218 ve CVE-2026-22219, özellikle bulut ortamlarında API anahtarlarının sızdırılması, hassas dosyaların ele geçirilmesi ve dahili ağ servislerine yetkisiz erişim için kullanılabilir.

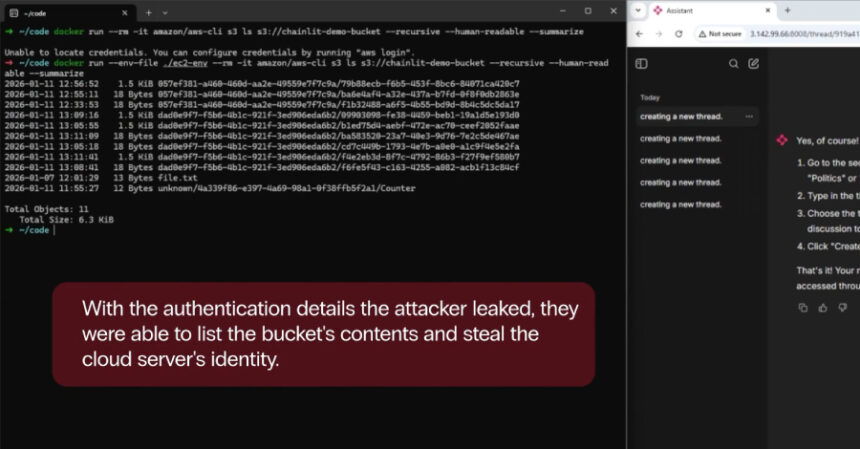

CVE-2026-22218, doğrulama eksikliği nedeniyle saldırganların servisin okuyabildiği herhangi bir dosyanın içeriğine erişmesine izin veren keyfi dosya okuma açığıdır. Örneğin, “/proc/self/environ” dosyasının okunmasıyla API anahtarları ve kimlik bilgileri gibi kritik veriler elde edilebilir. CVE-2026-22219 ise SQLAlchemy veri katmanı arka ucu kullanıldığında ortaya çıkan bir SSRF açığıdır. Bu zafiyet, saldırganların Chainlit sunucusundan dahili ağ servislerine veya bulut meta veri uç noktalarına keyfi HTTP istekleri yapmasına olanak sağlar.

Microsoft MarkItDown MCP Sunucusundaki URI Çağrı Açığı

Microsoft’un MarkItDown Model Context Protocol (MCP) sunucusunda tespit edilen bir başka kritik açık, MCP fURI mekanizması üzerinden rastgele URI kaynaklarının çağrılmasına izin vermektedir. Bu durum, özellikle AWS EC2 örneklerinde IMDSv1 kullanıldığında, saldırganların örnek meta verilerini sorgulayıp rol atanmış kullanıcıların kimlik bilgilerine erişmesine ve AWS hesaplarına yetkisiz erişim sağlamasına neden olabilir.

Agentic AI tarafından yapılan analizlerde, 7.000’den fazla MCP sunucusunun yaklaşık %36,7’sinin benzer SSRF açıklarına karşı savunmasız olduğu tespit edilmiştir. Bu nedenle IMDSv2 kullanımı, meta veri servislerine erişimin kısıtlanması ve IP engelleme gibi önlemler önerilmektedir.

Saldırı Zinciri ve Teknik Detaylar

- Kullanılan zafiyetler: CVE-2026-22218 (keyfi dosya okuma), CVE-2026-22219 (SSRF), MCP fURI URI çağrı açığı

- Hedef sistemler: AI tabanlı chatbot sunucuları, bulut ortamları (AWS EC2), MCP protokolü kullanan sunucular

- Saldırı adımları: Yetkisiz dosya okuma veya SSRF yoluyla hassas verilerin sızdırılması, dahili ağda yatay hareket, AWS kimlik bilgilerinin ele geçirilmesi

- Temel savunma: Yazılım yamalarının uygulanması, IMDSv2 kullanımı, ağ segmentasyonu, erişim kontrolleri ve izleme sistemlerinin güçlendirilmesi

Siber Güvenlik Ekipleri İçin Öneriler

- Chainlit ve ilgili AI çerçevelerinin en güncel sürümlerine yükseltme yapın.

- Sunucu tarafı istekleri (SSRF) için firewall ve WAF kuralları oluşturun.

- Bulut meta veri servislerine erişimi IMDSv2 ile sınırlandırın ve erişim izinlerini gözden geçirin.

- API anahtarları ve kimlik bilgilerini güvenli bir şekilde yönetmek için IAM politikalarını sıkılaştırın.

- Olay müdahale (incident response) planlarında AI uygulamalarına yönelik tehdit senaryolarını dahil edin.

- EDR ve SIEM çözümleriyle anormal dosya okuma ve ağ trafiği aktivitelerini izleyin.

- Ağ segmentasyonu ile kritik sistemlerin erişimini sınırlandırarak yatay hareketi önleyin.

- Log kayıtlarını düzenli analiz ederek potansiyel saldırı göstergelerini erken tespit edin.

Kurumsal Ortamlarda Olası Senaryo

Bir SaaS sağlayıcısı, Chainlit tabanlı chatbotlarını bulut ortamında barındırmaktadır. Saldırgan, CVE-2026-22218 açığını kullanarak sunucuda kritik konfigürasyon dosyalarını okur ve API anahtarlarını ele geçirir. Ardından CVE-2026-22219 üzerinden dahili ağdaki diğer servisleri hedef alarak yatay hareket gerçekleştirir. Son aşamada, Microsoft MarkItDown MCP sunucusundaki URI çağrı açığını kullanarak AWS meta veri servisine erişim sağlar ve bulut ortamındaki kaynakları ele geçirir. Bu senaryo, bulut güvenliği, IAM yönetimi ve ağ segmentasyonunun önemini bir kez daha ortaya koymaktadır.