Saldırının Genel Çerçevesi

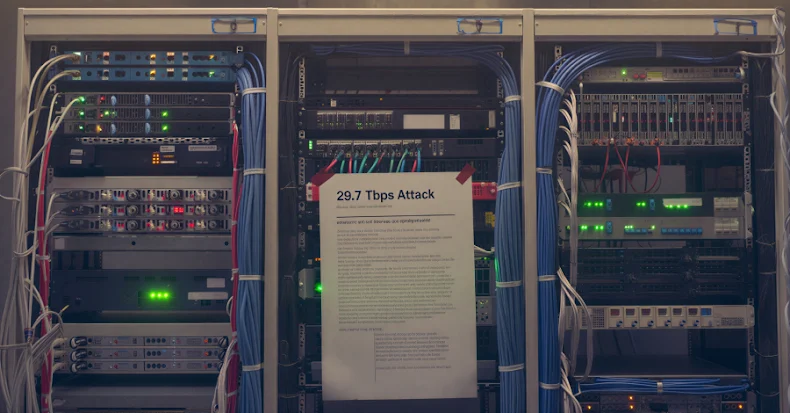

2025 yılının üçüncü çeyreğinde AISURU olarak adlandırılan kiralık DDoS botneti, 29,7 Tbps büyüklüğünde rekor bir ağ katmanı saldırısı gerçekleştirdi. Yaklaşık 69 saniye süren bu saldırı, dünya genelinde 1 ila 4 milyon arasında enfekte cihazdan oluşan devasa bir ağ tarafından desteklendi. Saldırının hedefi resmi olarak açıklanmasa da, telekomünikasyon sağlayıcıları, oyun şirketleri, hosting firmaları ve finansal hizmetler öncelikli hedefler arasında yer aldı.

Bu botnet, UDP protokolü üzerinden saniyede ortalama 15.000 hedef porta yönelik rastgele paket varyasyonları içeren bir bombardıman gerçekleştirdi. Saldırı, savunma mekanizmalarını aşmak için paketlerin özelliklerini sürekli değiştirerek tespit ve engellemeyi zorlaştırdı.

Hangi Sistemler Risk Altında?

Özellikle telekomünikasyon, finans, oyun ve hosting sektörleri, AISURU botnetinin yoğun saldırılarına maruz kaldı. Bu sektörlerdeki altyapılar, yüksek bant genişliği ve düşük gecikme gereksinimleri nedeniyle DDoS saldırılarına karşı hassas konumda bulunuyor. Ayrıca madencilik ve otomotiv sektörlerinde de saldırıların artış gösterdiği gözlemlendi. Yapay zeka şirketlerine yönelik saldırılar ise Eylül 2025’te %347 oranında artış kaydetti.

Coğrafi olarak bakıldığında, saldırıların büyük çoğunluğu Asya ülkelerinden (Endonezya, Tayland, Bangladeş, Vietnam, Hindistan, Hong Kong, Singapur) kaynaklandı. Diğer önemli kaynaklar arasında Ekvador, Rusya ve Ukrayna yer aldı. Türkiye de en çok hedef alınan ülkeler arasında bulunuyor.

Saldırı Zinciri ve Teknik Detaylar

AISURU botnetinin saldırı zinciri, enfekte cihazların kontrolü için kullanılan MCP istemcisi ve AsyncRAT gibi araçlarla destekleniyor. Botnet, Pydantic AI tabanlı otomasyon sistemleriyle paket varyasyonlarını dinamik olarak değiştirerek tespit edilmesini zorlaştırıyor. Saldırılar genellikle UDP flood tipi olup, saniyede 100 milyon paketten fazla (Mpps) trafik oluşturabiliyor.

Cloudflare tarafından engellenen saldırılar arasında 14,1 Bpps büyüklüğünde başka bir AISURU kaynaklı DDoS saldırısı da bulunuyor. 2025’in üçüncü çeyreğinde toplam 1.304 yüksek hacimli saldırı engellenirken, yıl genelinde 36,2 milyon DDoS saldırısı tespit edildi. Bu rakamlar, önceki dönemlere göre ciddi bir artışa işaret ediyor.

Siber Güvenlik Ekipleri İçin Öneriler

- EDR ve SIEM sistemlerini güncel tutarak anormal trafik ve davranışları hızlı tespit edin.

- UDP trafiği için gelişmiş firewall kuralları ve trafik şekillendirme (traffic shaping) uygulayın.

- Zero Trust mimarisiyle ağ segmentasyonu sağlayarak kritik sistemleri izole edin.

- Olay müdahale (incident response) planlarını düzenli olarak test edin ve güncelleyin.

- Enfekte cihazların tespiti için IoT cihaz yönetimi ve güvenlik politikalarını sıkılaştırın.

- Yama yönetimini etkin şekilde uygulayarak bilinen zafiyetlerin istismarını engelleyin.

- Botnet kaynaklı saldırılara karşı IP kara listeleri ve davranış analizi tabanlı engelleme mekanizmaları kullanın.

- Güçlü kimlik doğrulama (MFA) ve erişim yönetimi (IAM) politikaları ile yetkisiz erişimleri önleyin.

Kurumsal Ortamlarda Olası Senaryo

Örneğin, bir finans kurumu AISURU botneti kaynaklı yüksek hacimli UDP flood saldırısına maruz kaldığında, ağ segmentasyonunun yetersiz olması durumunda tüm veri merkezinde hizmet kesintisi yaşanabilir. Bu tür saldırılar, SIEM sistemlerinde anormal trafik uyarılarını tetiklerken, yetersiz olay müdahale planları nedeniyle müdahale gecikebilir. Bu nedenle, kurumların hem altyapı dayanıklılığını artırması hem de gerçek zamanlı izleme ve hızlı müdahale kapasitelerini geliştirmesi kritik önem taşır.

Bu saldırıların artışı, özellikle bulut güvenliği ve e-posta güvenliği gibi alanlarda da dolaylı riskler oluşturabilir. Örneğin, DDoS saldırıları sırasında dikkat dağıtılarak fidye yazılımı gibi diğer saldırı türlerinin başarılı olma ihtimali yükselir.