Saldırının Genel Çerçevesi

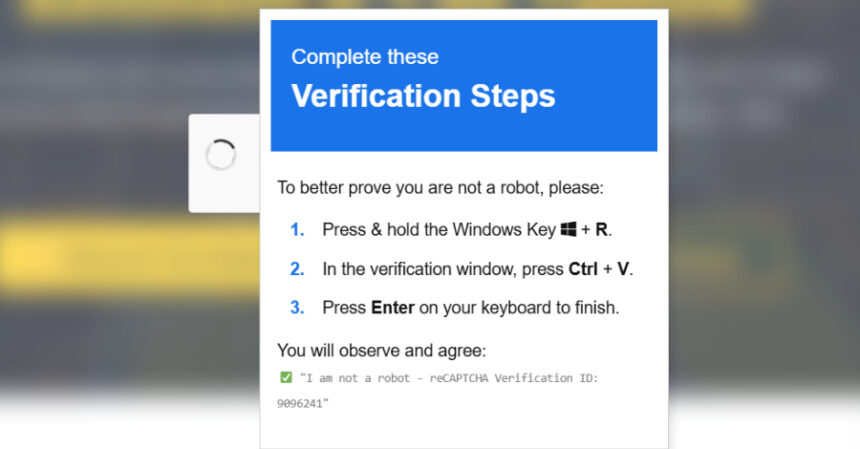

ClickFix saldırıları, kullanıcıları Windows Çalıştır penceresine sahte CAPTCHA doğrulama komutları yapıştırmaya ikna ederek başlıyor. Bu komutlar, PowerShell’i doğrudan çağırmak yerine, Microsoft tarafından imzalanmış ve App-V sanallaştırma çözümüyle ilişkili “SyncAppvPublishingServer.vbs” adlı Visual Basic Script dosyasını kötüye kullanıyor. Böylece, yürütme işlemi “wscript.exe” üzerinden harici bir sunucudan bellek içi yükleyici alınıp çalıştırılarak gerçekleştiriliyor.

Bu yöntem, PowerShell yürütme kısıtlamalarını aşmak ve güvenlik önlemlerinden kaçmak için living-off-the-land (LotL) yaklaşımının bir parçası olarak kullanılıyor. MITRE ATT&CK çerçevesinde bu teknik, güvenilir ve imzalı sistem bileşenleri üzerinden kötü amaçlı kod çalıştırma olarak tanımlanıyor.

Hangi Sistemler Risk Altında?

App-V teknolojisi yalnızca Windows 10 ve Windows 11’in Enterprise ve Education sürümlerinde ve modern Windows Server versiyonlarında yer alıyor. Bu nedenle, ClickFix saldırıları öncelikli olarak kurumsal ve yönetilen sistemleri hedefliyor. Windows Home veya Pro sürümlerinde App-V bulunmadığı için saldırı zinciri burada başarısız oluyor. Bu durum, saldırganların özellikle kurumsal ağlarda ve kritik altyapılarda etkili olmayı amaçladığını gösteriyor.

Saldırı Zinciri ve Teknik Detaylar

Saldırı, sahte CAPTCHA doğrulamasıyla başlayan sosyal mühendislik adımıyla kullanıcı etkileşimi gerektiriyor. Ardından, “SyncAppvPublishingServer.vbs” dosyasının kötüye kullanılmasıyla PowerShell doğrudan çağrılmadan, wscript.exe üzerinden bellek içi yükleyici indirilip çalıştırılıyor. Yükleyici, sandbox ortamlarını tespit edip çalışmayı durduruyor ve yapılandırma verilerini halka açık bir Google Takvim (ICS) dosyasından alıyor. Bu yöntem, üçüncü taraf güvenilir hizmetlerin kötüye kullanılmasıyla altyapının hızlı değiştirilmesine ve operasyonel sürekliliğin sağlanmasına olanak tanıyor.

Takvimden alınan verilerle, ek aşamalar devreye giriyor: PowerShell scriptleri aracılığıyla şifrelenmiş ve sıkıştırılmış yükler PNG görüntüleri içinde gizleniyor. Bu yükler bellek içinde açılarak Amatera Stealer adlı bilgi hırsızı başlatılıyor. Saldırı zinciri, pano durumunun doğrulanması, canlı yapılandırma çekilmesi ve bellek içi kod yürütme gibi sofistike tekniklerle otomatik analizleri zorlaştırıyor.

ClickFix’in Evrimi ve Yeni Varyantlar

ClickFix saldırıları, FileFix, JackFix, CrashFix ve GlitchFix gibi varyantlarla sürekli evrilmekte. Son kampanyalar, sosyal medya içerik oluşturucularını hedef alarak ücretsiz doğrulanmış rozet vaadiyle kimlik doğrulama tokenlarını ele geçirmeye çalışıyor. Ayrıca, ErrTraffic adlı yeni bir trafik dağıtım sistemi (TDS) sahte tarayıcı güncellemeleri ve sistem fontu uyarılarıyla kullanıcıları kandırıyor. Bu saldırılar, özellikle Bağımsız Devletler Topluluğu (CIS) ülkelerinde engellenmiş durumda.

Siber Güvenlik Ekipleri İçin Pratik Öneriler

- Windows App-V bileşenlerinin kullanımını ve imzalı scriptlerin davranışlarını sürekli izleyin.

- EDR çözümlerinde “SyncAppvPublishingServer.vbs” gibi sistem dosyalarının anormal davranışlarını tespit edecek kurallar oluşturun.

- PowerShell komutlarının doğrudan ve dolaylı yürütülmesini loglayarak olağan dışı aktiviteleri analiz edin.

- Kullanıcı eğitimleriyle sahte CAPTCHA ve sosyal mühendislik saldırılarına karşı farkındalığı artırın.

- Google Takvim gibi üçüncü taraf hizmetlerden gelen beklenmedik veri erişimlerini denetleyin.

- Uç nokta savunmalarında pano içeriği erişimlerini ve clipboard aktivitelerini izleyin.

- Güvenlik duvarı ve ağ segmentasyonu ile dış kaynaklı komut ve kontrol (C2) iletişimlerini kısıtlayın.

- Zero Trust prensiplerini uygulayarak sistem bileşenlerinin yetkilendirmelerini sıkılaştırın.

Teknik Özet

- Kullanılan araçlar: Microsoft App-V imzalı “SyncAppvPublishingServer.vbs”, PowerShell scriptleri, Amatera Stealer.

- Hedef sistemler: Windows 10/11 Enterprise ve Education, modern Windows Server sürümleri.

- Saldırı zinciri: Sahte CAPTCHA → App-V script kötüye kullanımı → bellek içi yükleyici → Google Takvim yapılandırması → PowerShell yükleri → Amatera Stealer.

- Önemli teknikler: Living-off-the-land (LotL), bellek içi kod yürütme, sandbox tespiti, üçüncü taraf hizmetlerin kötüye kullanımı.

- Önerilen savunma: EDR ve SIEM entegrasyonlarıyla anormal script yürütmelerinin tespiti, kullanıcı eğitimi, ağ segmentasyonu, pano erişim kontrolleri.

ClickFix saldırıları, özellikle kurumsal ortamlarda güvenilir sistem bileşenlerinin kötüye kullanılması ve kullanıcı etkileşimine dayalı olması nedeniyle tespit ve önlemesi zor bir tehdit oluşturuyor. Bu nedenle, olay müdahale (incident response) ekiplerinin bu teknikleri anlaması ve uygun önlemleri alması kritik önem taşıyor.