Kasım 2025’ten itibaren Rusya’daki insan kaynakları, bordro ve iç idari birimleri hedef alan gelişmiş bir kimlik avı kampanyası tespit edildi. Operation DupeHike olarak adlandırılan bu saldırı, sosyal mühendislik temelli sahte belgeler ve çok aşamalı zararlı yük dağıtımı ile dikkat çekiyor. Kampanyada Amnesia RAT ve Hakuna Matata fidye yazılımı gibi tehlikeli zararlılar kullanılıyor.

Saldırı Zinciri ve Teknik Detaylar

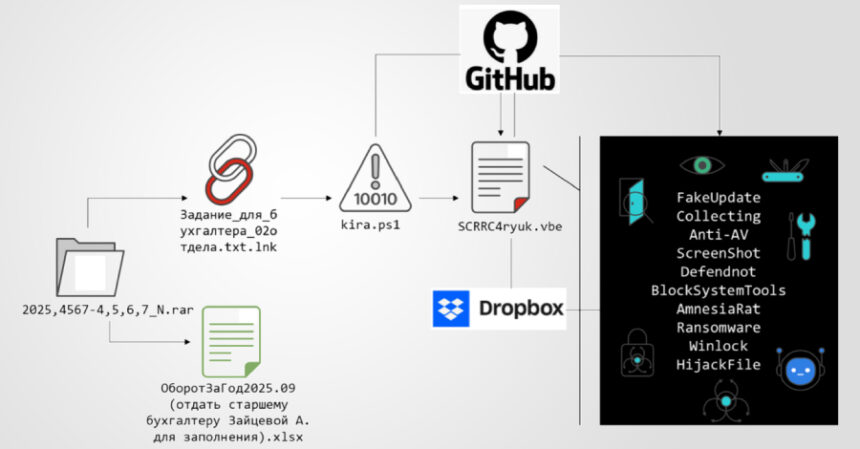

Saldırı, iş temalı sahte belgeler ve Rusça isimlendirilmiş kötü amaçlı Windows kısayolu (LNK) dosyalarının ZIP arşivleri içinde dağıtılmasıyla başlıyor. LNK dosyası, çift uzantı kullanarak (örneğin “Задание_для_бухгалтера_02отдела.txt.lnk”) metin dosyası izlenimi veriyor. Çalıştırıldığında, GitHub üzerinde barındırılan PowerShell betiğini indirip yürütüyor. Bu betik, PowerShell konsolunu gizleyerek görünürlüğü azaltıyor, sahte bir metin dosyası oluşturup açıyor ve Telegram Bot API aracılığıyla saldırgana ilk aşamanın başarıyla tamamlandığını bildiriyor.

Betik, 444 saniyelik gecikmenin ardından aynı GitHub deposundan Visual Basic Script (“SCRRC4ryuk.vbe”) indirip çalıştırıyor. Bu script, zararlı yükü doğrudan bellekte çalıştırarak diskte iz bırakmıyor ve yükseltilmiş ayrıcalıklar için Kullanıcı Hesabı Denetimi (UAC) istemleri gösteriyor.

Sonraki aşamalarda, Microsoft Defender’ın çeşitli bileşenleri kapatılıyor ve defendnot aracı kullanılarak Defender’ın kendini devre dışı bırakması sağlanıyor. Ayrıca, PowerShell ile Defender’ın ek koruma modülleri devre dışı bırakılıyor, belirli dizinler için hariç tutmalar ekleniyor ve Windows Güvenlik Merkezi’nde sahte antivirüs ürünü kaydediliyor. Kayıt defteri politikalarıyla Windows yönetim araçları engelleniyor ve dosya ilişkilendirme kaçırma yöntemiyle kullanıcıya tehdit aktörüyle iletişim kurması için mesajlar gösteriliyor.

Amnesia RAT ve Hakuna Matata Fidye Yazılımı

Son aşamada dağıtılan Amnesia RAT, sistemde geniş çaplı veri hırsızlığı ve uzaktan kontrol yetenekleri sunuyor. Web tarayıcıları, kripto cüzdanları, Discord, Steam ve Telegram gibi uygulamalardaki bilgileri, sistem meta verilerini, ekran ve webcam görüntülerini, mikrofon sesini, pano verilerini ve aktif pencere başlıklarını çalabiliyor. RAT, süreç listeleme, komut yürütme ve ek zararlı yük dağıtımı gibi tam uzaktan etkileşim sağlıyor. Veri sızıntısı öncelikle Telegram Bot API üzerinden HTTPS ile yapılıyor, büyük veri setleri ise GoFile gibi üçüncü taraf dosya barındırma servislerine yükleniyor.

İkinci zararlı yük ise Hakuna Matata fidye yazılımı ailesinden türetilmiş olup, belgeler, arşivler, resimler, medya dosyaları, kaynak kodları ve uygulama varlıklarını şifreliyor. Fidye yazılımı, işlem sonlandırma yapmadan önce sistemdeki kritik süreçleri kapatıyor. Ayrıca pano içeriğini izleyerek kripto cüzdan adreslerini saldırgan kontrollü adreslerle değiştiriyor. Enfeksiyon süreci, kullanıcı etkileşimini kısıtlamak için WinLocker bileşeninin dağıtılmasıyla tamamlanıyor.

Kullanılan Teknikler ve Savunma Önerileri

Kampanya, GitHub ve Dropbox gibi genel bulut hizmetlerini zararlı yük dağıtımı için kullanarak tespit ve müdahaleyi zorlaştırıyor. Defendnot aracı ile Microsoft Defender’ın devre dışı bırakılması, saldırının önemli bir bileşeni. Ayrıca, Telegram Bot API üzerinden komut ve kontrol iletişimi sağlanıyor. Bu yöntemler, uç nokta koruma (EDR), SIEM ve IAM sistemlerinin yanı sıra Zero Trust mimarileri için de önemli tehditler oluşturuyor.

Sistem Yöneticileri ve SOC Ekipleri İçin Öneriler:

- Defender Tamper Protection (Koruma Engelleme) özelliğini etkinleştirin ve Defender ayarlarında yetkisiz değişiklikleri izleyin.

- PowerShell ve Visual Basic Script aktivitelerini detaylı loglayarak anormal davranışları tespit edin.

- Bulut hizmetlerinden gelen dosya indirme ve yürütme işlemlerini kısıtlayacak ağ segmentasyonu ve firewall kuralları uygulayın.

- Telegram ve diğer mesajlaşma uygulamalarının API çağrılarını ve ağ trafiğini izleyin.

- Dosya ilişkilendirme kaçırma ve LNK dosyası kullanımına karşı e-posta güvenliği politikalarını güçlendirin.

- UAC istemlerinin sıklığını ve başarısız denemeleri takip ederek şüpheli yükseltme taleplerini analiz edin.

- Fidye yazılımı ve RAT davranışlarını tespit etmek için davranış tabanlı EDR çözümleri kullanın.

- Çalışanlara yönelik sosyal mühendislik farkındalık eğitimlerini artırın.

Global ve Sektörel Etkiler

Bu kampanya, özellikle finans, insan kaynakları ve iç idari departmanlarda çalışanları hedef alıyor. Rusya’daki kurumlar, bu tür gelişmiş tehdit aktörlerinin hedefi olurken, benzer yöntemler diğer coğrafyalarda da görülebilir. Yapay zeka destekli sahte belgeler ve DLL tabanlı arka kapılar gibi yeni teknikler, saldırıların karmaşıklığını artırıyor. Bu nedenle, kurumların fidye yazılımı ve bulut güvenliği stratejilerini güncellemeleri kritik önem taşıyor.

Sonuç olarak, bu saldırı zinciri, modern kötü amaçlı yazılım kampanyalarının yazılım açıklarına dayanmadan, yerleşik Windows özellikleri ve yönetim araçlarını sistematik şekilde kötüye kullanarak tam sistem kontrolü sağlama yeteneğini gösteriyor. Bu durum, olay müdahale (incident response) süreçlerinin ve güvenlik mimarilerinin sürekli olarak güncellenmesini zorunlu kılıyor.