Saldırının Genel Çerçevesi

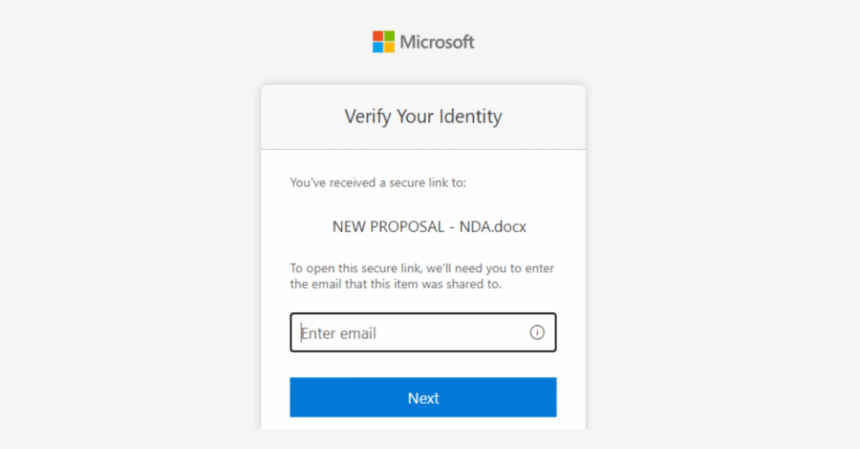

Son dönemde enerji sektöründe faaliyet gösteren birçok kurumu hedef alan karmaşık bir AitM (Adversary-in-the-Middle) kimlik avı ve iş e-postası dolandırıcılığı (BEC) kampanyası tespit edildi. Saldırının başlangıcı, önceden ele geçirilmiş güvenilir bir kuruluşa ait e-posta adresinden gönderilen kimlik avı mesajlarıyla gerçekleşiyor. Bu mesajlarda SharePoint dosya paylaşım hizmetleri taklit edilerek kullanıcılar sahte kimlik doğrulama sayfalarına yönlendiriliyor.

SharePoint ve OneDrive gibi yaygın kullanılan kurumsal platformların meşru görünümü, saldırganların kimlik avı bağlantılarını ve zararlı yazılımları e-posta filtrelerinden kaçırmasını sağlıyor. Bu yöntem, “güvenilen sitelerden beslenme” (Living off the Land, LOTL) taktiği olarak biliniyor ve saldırının tespitini zorlaştırıyor.

Saldırı Zinciri ve Teknik Detaylar

Kampanya şu adımlarla ilerliyor:

- Başlangıç: Önceden ele geçirilmiş güvenilir bir e-posta hesabından kimlik avı e-postası gönderimi.

- Kimlik Avı URL’si: Kullanıcılar, SharePoint benzeri sahte sayfalara yönlendirilerek kimlik bilgileri ve oturum çerezleri çalınıyor.

- Gelen Kutusu Kuralları: Saldırganlar, ele geçirilen hesaplarda gelen kutusunu temizlemek ve e-postaları okunmuş işaretlemek için otomatik kurallar oluşturuyor.

- BEC Faaliyetleri: Ele geçirilen hesaplar üzerinden kurum içi ve dışı 600’den fazla hedefe kimlik avı e-postaları gönderiliyor.

- MFA Atlatma: Sesli kimlik avı (vishing) teknikleriyle kullanıcılar, MFA onaylarını atlatmaya ikna ediliyor.

Bu saldırılar, MITRE ATT&CK taksonomisine göre T1566.001 (Spearphishing Link), T1110 (Brute Force), T1114 (Email Collection) ve T1115 (Clipboard Data) gibi teknikleri içeriyor. Ayrıca, saldırganlar SharePoint ve AWS gibi bulut hizmetlerini kötüye kullanarak altyapı maliyetlerini azaltıyor ve operasyonlarını gizli tutuyor.

Siber Güvenlik Ekipleri İçin Öneriler

- Ele geçirilen hesaplarda oluşturulan gelen kutusu kurallarını düzenli olarak kontrol edin ve şüpheli olanları kaldırın.

- Aktif oturum çerezlerini iptal ederek kalıcılığı engelleyin.

- Kimlik avına dayanıklı çok faktörlü kimlik doğrulama (MFA) yöntemleri uygulayın; özellikle FIDO2 gibi donanım tabanlı çözümleri tercih edin.

- Koşullu erişim politikaları ve sürekli erişim değerlendirmesi ile erişim kontrollerini sıkılaştırın.

- EDR ve SIEM sistemleri üzerinden SharePoint ve OneDrive erişimlerini ve anormal e-posta aktivitelerini izleyin.

- Anti-kimlik avı çözümlerini e-posta ve web trafiğinde etkinleştirin.

- Ağ segmentasyonu ile kritik sistemlere erişimi sınırlandırın.

- Çalışanlara yönelik düzenli kimlik avı farkındalık eğitimleri düzenleyin.

Kurumsal Senaryo: Enerji Şirketlerinde Riskler

Bir enerji şirketinde, önceden ele geçirilmiş bir çalışan hesabı üzerinden SharePoint benzeri sahte kimlik avı bağlantıları gönderiliyor. Saldırgan, gelen kutusu kurallarıyla uyarıları gizleyip, kurum içi kritik sistemlere erişim sağlayan diğer çalışanları da hedef alıyor. MFA onaylarını sesli kimlik avı ile atlatan saldırgan, uzun süre fark edilmeden kalabiliyor. Bu durum, operasyonel kesintilere ve veri sızıntılarına yol açabilir.

Teknik Özet

- Kullanılan Araçlar: SharePoint kötüye kullanımı, AitM kimlik avı kitleri, AsyncRAT benzeri uzaktan erişim araçları.

- Hedef Sektör: Enerji sektörü, ancak Google, Microsoft, kripto para platformları gibi diğer sektörler de risk altında.

- Saldırı Zinciri: Kimlik avı e-postası → Sahte SharePoint sayfası → Kimlik bilgisi ve oturum çerezi hırsızlığı → Gelen kutusu kuralı oluşturma → BEC ve yaygın kimlik avı.

- MFA Atlatma: Vishing teknikleriyle kullanıcıların MFA onayları gerçek zamanlı olarak ele geçiriliyor.

- Önerilen Savunma: MFA güçlendirme, gelen kutusu kural denetimi, EDR ve SIEM entegrasyonu, koşullu erişim ve sürekli erişim değerlendirmesi.

Bu gelişmeler, e-posta güvenliği, bulut güvenliği ve olay müdahale süreçlerinin önemini bir kez daha ortaya koyuyor. Kurumların, kimlik avı ve BEC saldırılarına karşı kapsamlı ve çok katmanlı savunma stratejileri geliştirmesi kritik.