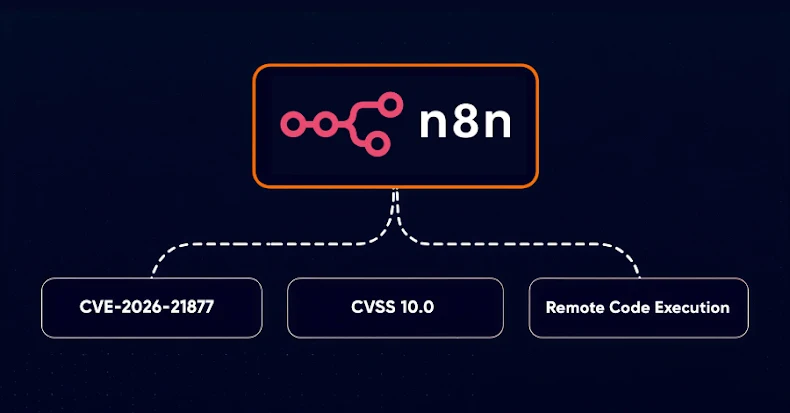

n8n platformunda, kimlik doğrulamalı uzak kod çalıştırma (RCE) zafiyeti olarak sınıflandırılan ve CVE-2026-21877 koduyla takip edilen kritik bir güvenlik açığı ortaya çıktı. CVSS 10.0 puanıyla maksimum şiddette değerlendirilen bu açıklık, hem kendi kendine barındırılan hem de n8n Bulut sürümlerini etkiliyor. Kasım 2025’te yayınlanan 1.121.3 sürümüyle bu sorun giderildi.

Saldırının Genel Çerçevesi

Açık, kimlik doğrulaması yapılmış kullanıcıların n8n servisinde güvensiz kod çalıştırmasına olanak tanıyor. Bu durum, saldırganın hedef sistemi tamamen ele geçirmesine yol açabilir. Saldırı zinciri, öncelikle yetkili kullanıcı erişimi ile başlıyor; ardından kötü niyetli kodun servis üzerinde yürütülmesi sağlanıyor. Bu tür RCE saldırıları, özellikle bulut tabanlı otomasyon ve iş akışı yönetim platformlarında kritik risk oluşturuyor.

Hangi Sistemler Risk Altında?

Etki alanı, 0.123.0 ve üzeri, 1.121.3 öncesi tüm n8n sürümlerini kapsıyor. Hem kendi kendine barındırılan dağıtımlar hem de n8n Bulut örnekleri bu açıktan etkileniyor. Bu nedenle, özellikle SaaS sağlayıcıları, otomasyon kullanan finans ve teknoloji firmaları ile bulut altyapısı yöneten kurumlar risk altında bulunuyor.

Siber Güvenlik Ekipleri İçin Öneriler

- Hemen 1.121.3 veya üzeri sürüme yükseltme yapın.

- Yükseltme mümkün değilse, Git düğümünü devre dışı bırakarak saldırı yüzeyini azaltın.

- Kullanıcı erişimlerini sıkılaştırarak, gereksiz yetkilendirmeleri kaldırın.

- EDR ve SIEM sistemlerinde RCE ve anormal kod yürütme aktiviteleri için özel kurallar oluşturun.

- Olay müdahale planlarını güncelleyerek, kimlik doğrulamalı RCE saldırılarına karşı hazırlıklı olun.

- Bulut güvenliği politikalarınızı gözden geçirip, Zero Trust prensiplerini uygulayın.

- Loglarda özellikle API çağrıları, kullanıcı aktiviteleri ve hata kayıtlarını detaylı inceleyin.

- Ağ segmentasyonu ile kritik servisleri izole edin ve erişim kontrollerini güçlendirin.

Teknik Özet ve İstismar Adımları

- Zafiyet: CVE-2026-21877, kimlik doğrulamalı RCE açığı (CVSS 10.0).

- Hedefler: n8n 0.123.0 ve sonrası, 1.121.3 öncesi sürümler.

- Saldırı Zinciri: Yetkili kullanıcı erişimi → Güvensiz kod yürütme → Sistem kontrolü.

- Önerilen Savunma: Güncel yamaların uygulanması, erişim kısıtlamaları, EDR ve SIEM entegrasyonları.

- İlgili Açıklar: Önceki kritik RCE açıkları CVE-2025-68613 ve CVE-2025-68668 (CVSS 9.9) ile bağlantılıdır.

Bu kritik açığın ortaya çıkması, otomasyon platformlarında güvenlik önlemlerinin ne denli hayati olduğunu bir kez daha gösterdi. Özellikle e-posta güvenliği ve ağ segmentasyonu gibi temel savunma katmanlarının güçlendirilmesi, benzer fidye yazılımı ve RCE saldırılarının önüne geçilmesinde önemli rol oynar.