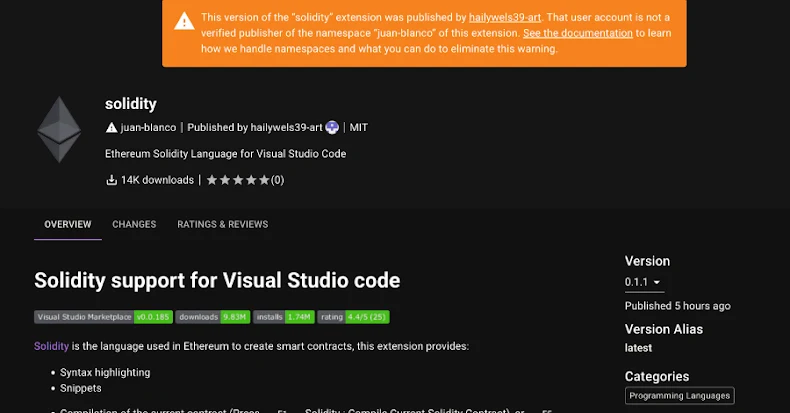

Secure Annex’ten John Tuckner’ın analizine göre, SleepyDuck adlı kötü amaçlı Visual Studio Code uzantısı, juan-bianco.solidity-vlang (v0.0.7) olarak 31 Ekim 2025’te zararsız bir kütüphane şeklinde yayımlandı. Ancak 1 Kasım’da 0.0.8 sürümüne yükseltilmesiyle birlikte, Ethereum tabanlı gelişmiş komut ve kontrol (C2) mekanizmaları içeren kötü amaçlı işlevler kazandı.

Ethereum Sözleşmesi ile Komut ve Kontrol

Uzantı, sandbox atlatma teknikleri kullanarak, orijinal C2 adresi kapatıldığında Ethereum blockchain üzerindeki akıllı sözleşme (0xDAfb81732db454DA238e9cFC9A9Fe5fb8e34c465) üzerinden yeni komut ve kontrol sunucusu bilgilerini dinamik olarak çekebiliyor. “sleepyduck[.]xyz” adresindeki uzak sunucu ile her 30 saniyede bir sorgulama yaparak yeni komutları kontrol eden bir döngü başlatıyor. Bu yapı, MCP istemcilerinde görülen sürekli bağlantı ve komut alma mantığına benzer şekilde çalışıyor.

Gelişmiş Sistem Bilgisi Toplama ve Yedekleme Mekanizmaları

Kötü amaçlı yazılım, ana bilgisayar adı, kullanıcı adı, MAC adresi ve zaman dilimi gibi sistem bilgilerini toplayıp C2 sunucusuna gönderiyor. Ayrıca, alan adı ele geçirilirse veya kapatılırsa, önceden tanımlanmış Ethereum RPC adreslerinden sözleşme bilgilerini çekerek yedek kontrol mekanizmalarını devreye alıyor. Bu yedekleme, AsyncRAT gibi gelişmiş uzaktan erişim araçlarında kullanılan dayanıklılık tekniklerine benzer şekilde tasarlanmış.

Uzantının Tetiklenme ve Yayılma Yöntemleri

Uzantı, yeni bir kod editörü penceresi açıldığında veya bir .sol dosyası seçildiğinde aktif hale geliyor. Bu tetikleme yöntemi, hedeflenen Solidity geliştiricilerinin çalışma alışkanlıklarına uygun şekilde optimize edilmiş. Ayrıca, indirme sayılarının yapay olarak şişirilmesi, geliştiricilerin sahte kütüphaneleri yüklemesini sağlamak için kullanılan yaygın bir sosyal mühendislik taktiği olarak dikkat çekiyor.

İlgili Diğer Tehditler ve Güvenlik Önlemleri

Secure Annex, “developmentinc” adlı kullanıcı tarafından yayımlanan ve dış sunucudan Monero madencisi indiren beş farklı kötü amaçlı uzantıyı da tespit etti. Bu uzantılar, PowerShell üzerinden yönetici ayrıcalıklarıyla kendini yeniden başlatıp Microsoft Defender hariç tutmaları ekleyerek, “mock1[.]su” adresinden madencilik yürütülebilir dosyasını indirip çalıştırıyor. Bu tür saldırılar, konteynerlerde rastgele SSH portları açarak lateral hareket kabiliyeti kazanan tehdit aktörlerine benzer teknikler kullanıyor.

Kullanıcıların, uzantıları yalnızca güvenilir ve doğrulanmış kaynaklardan indirmeleri önem taşıyor. Microsoft, Haziran 2025 itibarıyla pazar yerlerinde periyodik kötü amaçlı yazılım taramaları başlatarak, zararlı uzantıların tespiti ve kaldırılması için önlemler alıyor. Kaldırılan uzantılar GitHub’daki RemovedPackages sayfasından takip edilebiliyor.