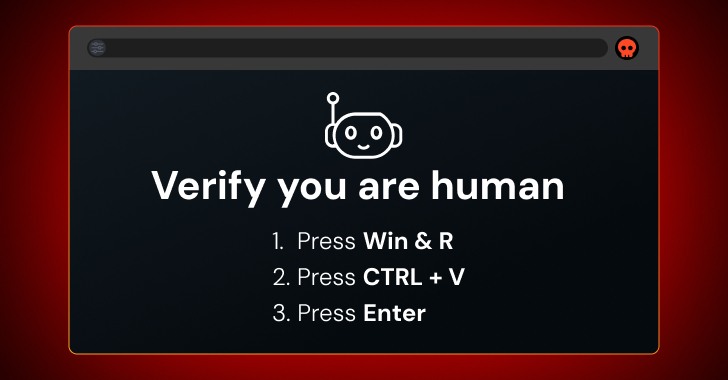

ClickFix saldırıları, kullanıcıları tarayıcıda CAPTCHA çözmek veya web sayfası hatalarını düzeltmek gibi görevlerle meşgul ederek, kötü amaçlı kodun pano üzerinden kopyalanıp yerel sistemde çalıştırılmasını sağlar. Bu yöntem, Interlock fidye yazılımı grubu ve devlet destekli APT’ler gibi gelişmiş tehdit aktörleri tarafından yaygın şekilde kullanılır. Kettering Health, DaVita ve Texas Tech University Health Sciences Centers gibi kurumlarda yaşanan veri ihlalleri, ClickFix tarzı saldırı teknikleriyle ilişkilendirilmiştir.

Kullanıcı Farkındalığının Yetersizliği ve Tespit Zorlukları

Son on yılda kullanıcı eğitimi daha çok e-posta tabanlı oltalama ve zararlı dosya indirme risklerine odaklanırken, pano üzerinden arka planda JavaScript ile otomatik kopyalama işlemleri çoğunlukla göz ardı edilmiştir. Modern ClickFix tuzakları, gömülü video ve meşru site görünümleriyle kullanıcı şüphesini azaltır. Ayrıca, SEO zehirlenmesi ve Google Arama üzerinden malvertising gibi dağıtım vektörleri, geleneksel e-posta tabanlı tespit mekanizmalarının dışında kalır.

Tespit Kaçınma Teknikleri ve Çok Katmanlı Hedefleme

ClickFix sayfaları, alan adı kamuflajı, bot koruması ve sayfa içeriği karıştırma gibi gelişmiş tespit kaçınma yöntemleri kullanır. Koşullu yükleme teknikleriyle, örneğin sadece belirli IP aralıkları veya cihaz türlerine yönelik tuzaklar sunularak güvenlik analizleri engellenir. Bu sayede, MCP istemcisi gibi gelişmiş zararlı yazılımlar bile tespit edilmeden hedef sistemlere ulaşabilir. Ayrıca, konteynerlerde rastgele SSH portlarının kullanılması gibi altyapı karmaşıklıkları, analiz süreçlerini zorlaştırır.

EDR’nin Sınırlamaları ve Son Savunma Hattı Olarak Rolü

Endpoint Detection and Response (EDR) sistemleri, ClickFix saldırılarının yürütme aşamasında müdahale edebilse de, kullanıcı tarafından başlatılan kod çalıştırmaları bağlamında tespit zorluğu yaşanır. PowerShell gibi araçların kötü amaçlı kullanımı, karıştırılmış komutlar ve aşamalı yürütme yöntemleri EDR telemetrisi tarafından hemen işaretlenmeyebilir. Ayrıca, AsyncRAT benzeri uzaktan erişim araçlarının kullanımı, BYOD cihazları ve yönetilmeyen uç noktalar nedeniyle EDR kapsamındaki boşlukları artırır.

Geleneksel Önlemlerin Yetersizliği ve Geleceğe Yönelik Riskler

Windows Çalıştır iletişim kutusu gibi hizmetlere erişim kısıtlamaları, LOLBINS (Living Off The Land Binaries) kullanımını engellemekte yetersiz kalmaktadır. ClickFix saldırılarının tarayıcı ve uç nokta arasında hibrit yapısı, gelecekte tamamen tarayıcı tabanlı ve EDR’den kaçan saldırıların ortaya çıkma riskini taşır. Örneğin, geliştirici araçlarına doğrudan kötü amaçlı JavaScript yapıştırılması gibi yöntemler, mevcut savunma mekanizmalarını aşabilir.

Tarayıcı Tabanlı Erken Tespit ve Push Security Yaklaşımı

Push Security’nin geliştirdiği kötü amaçlı kopyala-yapıştır tespiti, ClickFix tarzı saldırıları en erken aşamada, tarayıcı tabanlı analiz ve engelleme ile durdurmayı hedefler. Bu yöntem, saldırı kanalından bağımsız evrensel bir koruma sağlar ve ağır DLP çözümlerinin aksine kullanıcı deneyimini etkilemez. Push Security platformu, AiTM oltalama, kimlik bilgisi doldurma, kötü amaçlı tarayıcı uzantıları ve çalınan oturum belirteçleri gibi gelişmiş tehditlere karşı kapsamlı tespit ve müdahale yetenekleri sunar.

Daha detaylı teknik bilgiler ve gerçek dünya ClickFix örnekleri için Push Security’nin yaklaşan webinarı takip edilebilir. Ayrıca, Push Security’nin ürün tanıtımları ve canlı demoları, kurumların kimlik saldırı yüzeylerini güçlendirmelerine yardımcı olur.