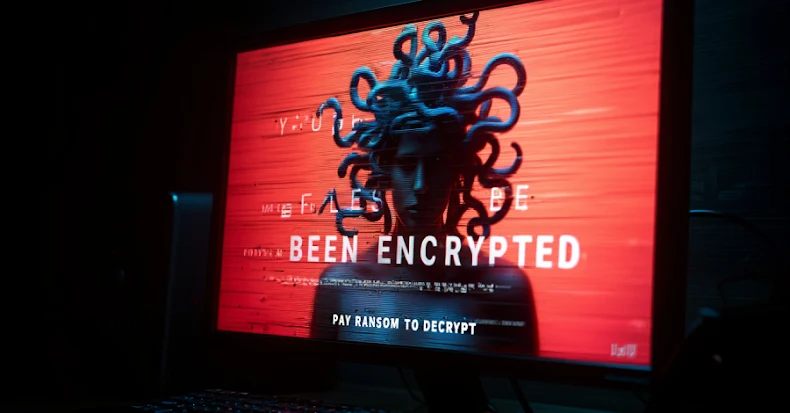

Microsoft, GoAnywhere MFT platformundaki kritik bir güvenlik açığını Storm-1175 adlı siber suç grubunun Medusa fidye yazılımı dağıtımında kullandığını açıkladı. CVE-2025-10035 olarak tanımlanan bu açık, kimlik doğrulama gerektirmeden komut enjeksiyonuna izin veren kritik bir deseralizasyon hatasıdır ve CVSS puanı 10.0 olarak derecelendirilmiştir.

Açığın Teknik Detayları ve Etkileri

Bu güvenlik açığı, sahte lisans yanıt imzasına sahip tehdit aktörlerinin, kontrol ettikleri rastgele nesneleri deseralize ederek uzak kod yürütme (RCE) gerçekleştirmesine olanak tanıyor. Microsoft Tehdit İstihbarat ekibine göre, bu durum sistem ve kullanıcı keşfi, kalıcı erişim sağlama, yan hareket ve ek kötü amaçlı yazılım dağıtımı için zemin hazırlıyor.

Saldırı Zinciri ve Kullanılan Araçlar

İlk erişim sonrası saldırganlar, SimpleHelp ve MeshAgent gibi uzak izleme ve yönetim (RMM) araçlarını bırakıyor. Ayrıca, GoAnywhere MFT dizinlerinde .jsp dosyaları oluşturdukları ve ağda yan hareket için mstsc.exe (Windows Uzak Masaüstü Bağlantısı) kullandıkları gözlemlenmiştir. Komut ve kontrol (C2) iletişimi Cloudflare tüneli üzerinden sağlanırken, veri sızdırma amacıyla Rclone aracı kullanılmıştır. Son aşamada Medusa fidye yazılımı dağıtımı gerçekleşmektedir.

Tehdit Grubu ve Sömürü Durumu

Storm-1175 grubu, 11 Eylül 2025’ten beri bu açığı kullanarak Medusa fidye yazılımını yaymakla ilişkilendiriliyor. watchTowr tarafından yapılan analizler, açığın en az 10 Eylül’den itibaren aktif şekilde sömürüldüğüne işaret ediyor. watchTowr CEO’su Benjamin Harris, organizasyonların uzun süre bu saldırılar hakkında bilgilendirilmemesinin endişe verici olduğunu ve Fortra’nın bu konuda şeffaflık sağlaması gerektiğini belirtti.

GoAnywhere MFT kullanan kurumların, aktif olarak sömürülen bu kritik açığa karşı maruziyetlerini acilen değerlendirmeleri önem taşıyor.