Temmuz 2024’ten beri 94 ülkede 5.000’den fazla Microsoft 365 kimlik bilgisi çalmak amacıyla kullanılan RaccoonO365, finansal motivasyonlu bir tehdit grubu tarafından geliştirilen bir kimlik avı hizmeti (PhaaS) olarak dikkat çekiyor.

New York Güney Bölgesi Mahkemesi’nin kararıyla, Microsoft’un Dijital Suçlar Birimi (DCU) 338 alan adını ele geçirerek RaccoonO365’in teknik altyapısını bozdu ve suçluların kurbanlara erişimini engelledi. Cloudflare ise 2-8 Eylül 2025 tarihleri arasında bu alan adlarını kapatarak, kimlik avı uyarı sayfaları yerleştirdi, Workers betiklerini sonlandırdı ve ilgili kullanıcı hesaplarını askıya aldı.

RaccoonO365’in Teknik ve Operasyonel Özellikleri

Storm-2246 olarak izlenen bu PhaaS, abonelik modeliyle pazarlanıyor ve teknik bilgi gerektirmeden büyük ölçekli kimlik avı saldırılarına olanak sağlıyor. 30 günlük plan 355 dolar, 90 günlük plan ise 999 dolar olarak fiyatlandırılıyor. Hizmet, BulletProofLink gibi gizli arka kapılar içermeyen dayanıklı sanal özel sunucularda barındırılıyor ve sadece ciddi oyunculara yönelik olduğu iddia ediliyor.

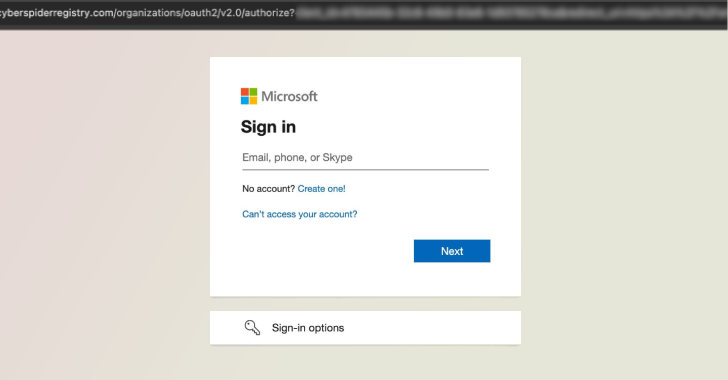

Kampanyalar, Microsoft, DocuSign, SharePoint, Adobe ve Maersk gibi güvenilir markaları taklit eden sahte e-postalarla kullanıcıları hedef alıyor. Cloudflare Turnstile ve Workers betikleri sayesinde bot ve otomasyon tespiti yapılarak kimlik avı sayfalarına yalnızca hedeflenen kişilerin erişimi sağlanıyor.

Operasyonel Güvenlik ve Yasal Adımlar

Microsoft, RaccoonO365 kullanıcılarının çok faktörlü kimlik doğrulama korumalarını aşmak için gelişmiş teknikler kullandığını ve günde 9.000 hedef e-posta adresine kadar saldırı yapabildiğini belirtti. Grup, yapay zeka destekli yeni bir hizmet olan RaccoonO365 AI-MailCheck’i de tanıttı.

Grubun arkasındaki isim olarak Nijerya merkezli Joshua Ogundipe tespit edildi. Ogundipe ve ortakları, Telegram üzerinden 850 üyeye hizmet sunarken en az 100.000 dolar kripto para kazandı. Operasyonel bir güvenlik hatası sayesinde bağlantılar ortaya çıkarıldı ve Ogundipe hakkında uluslararası suç duyurusu yapıldı.

Cloudflare, bu büyük ölçekli kapatma işlemiyle operasyonel maliyetleri artırmayı ve altyapıyı kötüye kullanabilecek diğer aktörlere uyarı göndermeyi amaçladığını açıkladı. Tehdit aktörleri ise eski bağlantıları iptal edip müşterilerini yeni planlara geçmeye çağırdı ve etkilenenlere ek abonelik süresi teklif etti.