FileFix, StealC bilgi çalma zararlısını teslim etmek için gelişmiş sosyal mühendislik teknikleri kullanıyor. Acronis güvenlik araştırmacısı Eliad Kimhy’nin The Hacker News ile paylaştığı rapora göre, saldırganlar çok dilli ve ikna edici phishing siteleri (örneğin sahte Facebook Güvenlik sayfası) aracılığıyla tespitten kaçınmak için karmaşık gizleme ve analiz önleme yöntemleri uyguluyor.

Saldırı Zinciri ve Teknik Detaylar

Kampanya, FileFix aracılığıyla kullanıcıları zararlı yükü başlatmaya teşvik ediyor. Ardından Bitbucket deposundan zararlı bileşenler içeren masum görünümlü resimler indiriliyor. Bu yöntem, meşru bir kaynak kodu barındırma platformuna duyulan güveni kötüye kullanarak tespitten kaçınmayı sağlıyor.

FileFix, Haziran 2025’te güvenlik araştırmacısı mrd0x tarafından kavramsal kanıt olarak belgelenmiş olup, ClickFix’ten farklı olarak Windows Çalıştır penceresi açmayı gerektirmiyor. Bunun yerine, web tarayıcısının dosya yükleme özelliği kullanılarak kullanıcılar Dosya Gezgini adres çubuğuna zararlı komut yapıştırmaya kandırılıyor ve komut yerel olarak çalıştırılıyor.

Phishing Sitesi ve Komut İnfazı

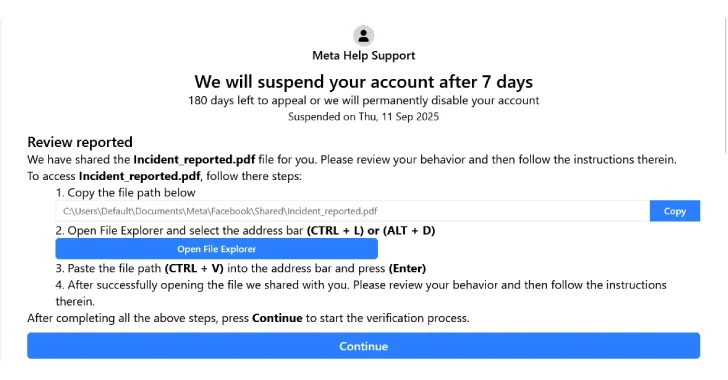

Saldırı, Facebook hesaplarının askıya alınabileceği uyarısı içeren bir e-posta ile başlıyor. Kullanıcılar itiraz etmek için bir butona tıklamaya yönlendiriliyor. Phishing sayfası yoğun gizleme ve analiz engelleme teknikleriyle donatılmış durumda.

Butona tıklanmasıyla FileFix saldırısı devreye giriyor ve kurbana, sözde politika ihlaliyle ilgili PDF’ye Dosya Gezgini adres çubuğuna yapıştırması gereken bir yol gösteriliyor. Görünürde zararsız olan bu yol, “Kopyala” butonuyla fazladan boşluklar içeren zararlı bir komutu kopyalıyor. Bu komut, Go tabanlı çok aşamalı bir PowerShell betiği ile resmi indirip sonraki aşama yükünü çözüyor ve StealC zararlısını başlatıyor.

FileFix ve ClickFix Karşılaştırması

FileFix, ClickFix’e kıyasla önemli bir avantaj sağlıyor; çünkü Çalıştır penceresi açmak yerine yaygın kullanılan bir tarayıcı özelliğini kötüye kullanıyor. Bu durum, sistem yöneticilerinin engelleme önlemlerini zorlaştırıyor. Acronis’e göre, ClickFix’in tespiti zor çünkü Explorer.exe üzerinden başlatılırken, FileFix zararlı yükü doğrudan web tarayıcısı tarafından çalıştırılıyor ve bu da güvenlik ürünleri veya soruşturmalar sırasında daha kolay fark edilebiliyor.

Diğer Varyantlar ve Zararlı Betikler

Doppel güvenlik araştırmacıları, sahte destek portalları, Cloudflare CAPTCHA hata sayfaları ve pano ele geçirme (ClickFix) kombinasyonunu kullanan başka kampanyalar da gözlemledi. Bu kampanyalar, kurbanları zararlı PowerShell kodu çalıştırmaya ikna ediyor ve AutoHotkey (AHK) betiği indirip çalıştırıyor. AHK betikleri, ele geçirilen sistemleri profillemek ve ek zararlılar teslim etmek için kullanılıyor.

Ek olarak, kurbanların “wl.google-587262[.]com” gibi Google taklidi alanlara yönlendirildiği MSHTA komutları içeren varyantlar da tespit edildi. AHK, orijinalde otomasyon için tasarlanmış olsa da 2019’dan itibaren tehdit aktörleri tarafından hafif zararlı yükleyiciler ve bilgi çalıcılar oluşturmak için kullanılıyor.