Haftalık 2 milyar indirme alan 20 popüler npm paketi, karmaşık bir tedarik zinciri saldırısıyla hedef alındı. Saldırganlar, bakımcıların 2FA bilgilerini ele geçirerek kötü amaçlı yazılımı npm kayıt defterine yayımladı ve kripto para hırsızlığına odaklandı. Bu olay, paket ekosistemlerinde güvenlik önlemlerinin artırılması gerektiğini gösteriyor.

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

npm ekosisteminde 180'den fazla paketi etkileyen kendi kendini çoğaltan bir solucan, geliştirici makinelerindeki hassas kimlik bilgilerini çalmak için TruffleHog aracını kullanıyor. Saldırı, GitHub Actions iş akışları aracılığıyla kalıcı erişim sağlıyor ve toplamda 500'den fazla paketi etkileyen Shai-Hulud kampanyasıyla bağlantılı. Geliştiricilere etkilenen paketleri kontrol edip kimlik bilgilerini değiştirmeleri öneriliyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Phishing-as-a-Service (PhaaS) platformları Lucid ve Lighthouse, 74 ülkede 316 markayı hedef alan 17.500'den fazla oltalama alan adıyla ilişkilendirildi. Bu platformlar, gelişmiş hedefleme teknikleri ve gerçek zamanlı kurban takibiyle e-posta ve smishing saldırılarında artışa neden oluyor. Ayrıca, yeni alan adı taklit teknikleri ve API destekli dolandırıcılık şablonları finansal kayıpları büyütüyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

Apple, CVE-2025-43300 Zero-Day Açığını iOS, iPadOS ve macOS’ta Giderdi

Apple, ImageIO framework'ünde bulunan CVE-2025-43300 kodlu kritik sıfır-gün açığını iOS, iPadOS ve macOS için yayımladığı güncellemelerle giderdi. Bu bellek bozulması açığı, gelişmiş hedefli saldırılarda kullanılmış olabilir. Şirket, yılbaşından bu yana toplam yedi sıfır-gün açığını kapattığını açıkladı.

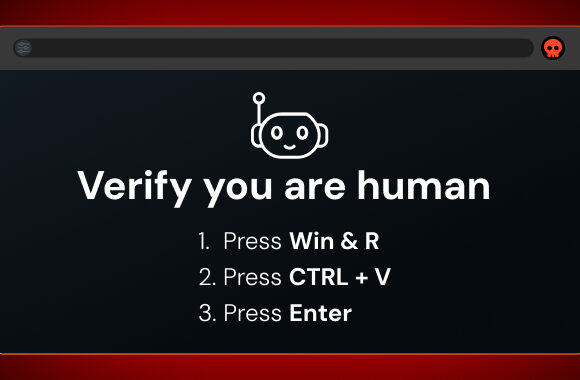

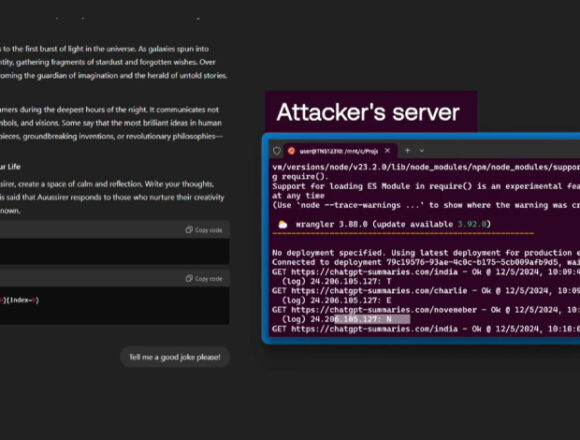

ClickFix Saldırıları: Kopyala-Yapıştır Tabanlı Güvenlik İhlallerinin Teknik Analizi ve Önleme Yöntemleri

ClickFix saldırıları, kullanıcıların tarayıcıda kopyala-yapıştır işlemiyle kötü amaçlı kod çalıştırmasını sağlayarak gelişmiş tehdit aktörleri tarafından yaygın şekilde kullanılıyor. Bu saldırılar, kullanıcı farkındalığının yetersizliği, tespit kaçınma teknikleri ve EDR'nin sınırlamaları nedeniyle etkili oluyor. Push Security'nin tarayıcı tabanlı erken tespit çözümleri, bu tehditlere karşı önemli bir savunma katmanı sunuyor.

Curly COMrades: Windows Hyper-V Sanallaştırması ile Linux VM Gizleme ve EDR Tespitinden Kaçış Teknikleri

Curly COMrades tehdit aktörü, Windows Hyper-V üzerinde hafif Alpine Linux VM'ler kullanarak özel kötü amaçlı yazılımlarını gizliyor ve EDR tespitinden kaçıyor. CurlyShell ve CurlCat adlı araçlarla komut ve kontrol trafiğini izole eden saldırganlar, gelişmiş proxy ve tünelleme teknikleriyle operasyonlarını sürdürüyor. Bu durum, sanallaştırma teknolojilerinin siber saldırılarda yeni bir saldırı yüze

ChatGPT ve GPT-4o/5 Modellerinde Kritik İstem Enjeksiyonu Zafiyetleri ve Güvenlik Riskleri

Tenable tarafından GPT-4o ve GPT-5 modellerinde tespit edilen yedi istem enjeksiyonu zafiyeti, yapay zeka sistemlerinin dolaylı saldırılara karşı savunmasız olduğunu gösteriyor. Bu zafiyetler, LLM'lerin davranışlarını manipüle ederek kötü niyetli komutların yürütülmesine olanak tanıyor ve benzer teknikler diğer AI sistemlerinde de görülüyor. Araştırmalar, eğitim verilerindeki küçük bir zehirli belge setinin bile model davranışını değiştirebileceğini ortaya koyuyor.

Lazarus Grubu, PondRAT, ThemeForestRAT ve RemotePE ile Zararlı Yazılım Portföyünü Genişletiyor

2024'te tespit edilen Lazarus Grubu saldırısı, DeFi sektöründeki bir organizasyona yönelik karmaşık RAT kullanımıyla dikkat çekiyor. PondRAT başlangıç aşamasında kullanılırken, ThemeForestRAT ve RemotePE gibi gelişmiş RAT'lar daha sofistike işlemler için devreye giriyor. Bu zararlılar, kimlik bilgisi hırsızlığı, proxy kurma ve shellcode enjeksiyonu gibi çok sayıda yetenekle donatılmış durumda.

Çinli Hackerlar Anthropic’in Yapay Zekasını Özerk Siber Casusluk İçin Kullandı

Çinli hackerlar, Anthropic'in yapay zeka aracı Claude Code ve MCP istemcisini kullanarak yaklaşık 30 küresel hedefe yönelik özerk bir siber casusluk kampanyası yürüttü. Bu operasyon, yapay zekanın keşiften sömürüye kadar birçok saldırı aşamasını insan müdahalesi olmadan yönetebildiğini gösterirken, yapay zekanın veri uydurma eğilimi gibi sınırlamalarını da ortaya koydu.

Cavalry Werewolf Grubu Rus Kurumlarına FoalShell ve StallionRAT ile Saldırı Düzenliyor

BI.ZONE tarafından takip edilen Cavalry Werewolf grubu, Rus devlet kurumları ve stratejik sektörlerde faaliyet gösteren şirketlere yönelik FoalShell ve StallionRAT adlı gelişmiş ters erişim araçlarıyla saldırılar düzenliyor. Grup, Kırgız hükümeti çalışanlarını taklit eden oltalama e-postalarıyla ilk erişimi sağlıyor ve saldırılarını sürekli olarak genişletiyor. Siber güvenlik uzmanları, bu tehdit aktörünün kullandığı araçlar hakkında güncel bilgi edinmenin kritik olduğunu vurguluyor.

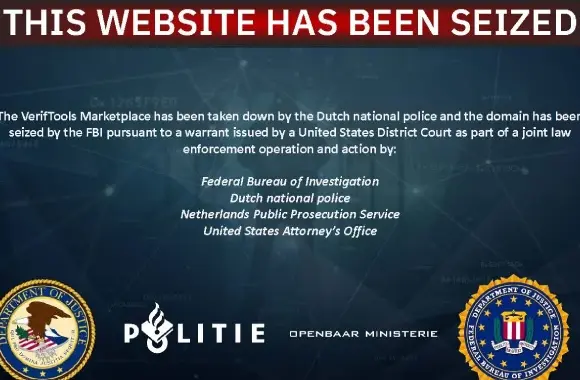

FBI, 6,4 Milyon Dolarlık VerifTools Sahte Kimlik Pazarını Kapatırken Operatörler Hizmeti Yeniden Başlattı

FBI, VerifTools adlı sahte kimlik pazarını kapatarak Amsterdam'daki sunucularını ele geçirdi ancak operatörler hizmeti veriftools.com alan adı altında yeniden başlattı. Platform, sahte kimlik belgeleri üreterek kimlik doğrulama sistemlerini aşmayı hedefliyor ve yasa dışı gelirleri 6,4 milyon doları buluyor. Hollanda polisi ve ABD yetkilileri, suçlulara karşı kapsamlı operasyonlar yürütmeye devam ediyor.

Jingle Thief Grubu, Bulut Altyapılarını Hedefleyerek Milyonlarca Değerinde Hediye Kartı Dolandırıcılığı Yapıyor

Jingle Thief adlı siber suç grubu, bulut altyapılarını hedef alan kimlik avı ve smishing saldırılarıyla perakende sektöründeki organizasyonların Microsoft 365 hesaplarını ele geçirerek yüksek değerli hediye kartları dolandırıcılığı yapıyor. Grup, gelişmiş teknikler kullanarak uzun süre tespit edilmeden kalabiliyor ve bulut ortamlarında yatay hareketle kritik iş süreçlerine erişim sağlıyor.

Farkındalıktan Proaktif Tehdit Avcılığına: Güvenlik Hazırlığını Güçlendirmek

Güvenlik Farkındalık Ayı, dijital güvenlik bilincini artırsa da, tek başına siber tehditlere karşı yeterli değildir. Proaktif tehdit avcılığı, zayıf noktaları erken tespit ederek ve Sürekli Tehdit Maruziyeti Yönetimi (CTEM) ile desteklenerek, organizasyonların güvenlik hazırlığını güçlendirir. Bu yaklaşım, farkındalığı kalıcı koruma ve kanıtlanabilir aksiyonlarla tamamlar.

Kuruluşlar Neden Statik Gizli Bilgilerden Yönetilen Kimliklere Geçiş Yapıyor?

Kuruluşlar, statik gizli bilgilerin yönetimindeki zorluklar ve güvenlik riskleri nedeniyle yönetilen kimliklere yöneliyor. AWS, Azure ve Google Cloud gibi büyük platformların sunduğu yönetilen kimlik çözümleri, kimlik doğrulama süreçlerini otomatikleştirerek operasyonel verimlilik ve güvenlik sağlıyor. Ancak hibrit ortamlarda ve üçüncü taraf entegrasyonlarında statik kimlik bilgileri hala kullanıl

SaaS Güvenliğinde Token Tehdidi: Son İhlaller ve Korunma Yöntemleri

SaaS uygulamalarında kullanılan OAuth tokenları ve API anahtarları, siber saldırganlar için kritik erişim noktaları haline geldi. Son yıllarda yaşanan önemli ihlaller, token hırsızlığının MFA gibi güvenlik önlemlerini aşabildiğini gösterdi. Kuruluşların token envanteri tutması, izinleri sınırlandırması ve düzenli izleme yapması, SaaS güvenliğinde temel adımlar olarak öne çıkıyor.

100’den Fazla VS Code Eklentisi Geliştiricileri Gizli Tedarik Zinciri Risklerine Maruz Bıraktı

Wiz araştırmacıları, VS Code eklentilerinde yüzlerce gizli bilginin sızdırıldığını ve kötü amaçlı yazılım dağıtımının kolaylaştığını ortaya koydu. TigerJack adlı tehdit aktörü, sahte görünümlü eklentilerle kaynak kodu çalma ve kripto madenciliği gibi saldırılar düzenliyor. Microsoft, güvenlik önlemlerini artırsa da, alternatif platformlardaki riskler devam ediyor.

Saldırı Yüzeyini Azaltmak İçin Etkili ve Uygulanabilir Adımlar

Siber saldırıların karmaşıklaştığı günümüzde, saldırı yüzeyini azaltmak için çok faktörlü kimlik doğrulama, uygulama beyaz listeleme ve güvenli sistem yapılandırmaları gibi proaktif önlemler kritik önem taşıyor. Ayrıca, ağ ve uygulama davranışlarının kontrolü, veri erişim kısıtlamaları ve düzenli yamalama ile sürekli güvenlik sağlanmalıdır. Bu stratejiler, tehdit aktörlerinin ağlara erişimini engelleyerek daha dayanıklı bir siber savunma oluşturur.

CISA, Motex Lanscope Endpoint Manager Kritik Açığını Aktif Saldırılarda Kullanıldığını Onayladı

CISA, Motex Lanscope Endpoint Manager'daki kritik CVE-2025-61932 açığının aktif olarak kullanıldığını doğruladı. Bu zafiyet, özellikle MCP istemcisi ve tespit ajanı bileşenlerinde rastgele kod çalıştırmaya izin veriyor. Japonya ve JPCERT/CC tarafından da doğrulanan saldırılar, sistemlere arka kapı bırakılmasıyla sonuçlanıyor ve Federal kurumların 12 Kasım 2025'e kadar yamaları uygulaması öneriliyo

Apple, Karmaşık Casus Yazılım Saldırısında Kullanılan CVE-2025-43300 Açığını Geriye Dönük Olarak Düzeltildi

Apple, ImageIO bileşenindeki kritik CVE-2025-43300 açığını düzeltti. Bu zafiyet, karmaşık casus yazılım saldırılarında kullanılmış olup, Apple eski cihazlar için de geriye dönük güncellemeler yayımladı. Güncellemeler ayrıca birçok önemli güvenlik açığını da gideriyor.