Google, Eylül 2025 Android güvenlik güncellemeleriyle 120 açığı kapattı ve bunlar arasında hedefli saldırılarda kullanılan iki kritik sıfırıncı gün açığı bulunuyor. Linux Kernel ve Android Runtime bileşenlerindeki bu açıklar, kullanıcı etkileşimi olmadan yerel ayrıcalık yükseltmesine imkan tanıyor. Google, yamaların hızlı dağıtımı için iki farklı güvenlik yaması seviyesi yayınladı.

Android Dropperlar Bankacılık Truva Atlarının Ötesinde: SMS Hırsızları ve Casus Yazılımlarına Kapı Aralıyor

Google Play Protect ve Pilot Programı, Android dropperlarının riskli izin taleplerini engellemekte etkili olurken, saldırganlar dropperları kapsülleyerek ve yükleri sonradan değiştirerek bu önlemleri aşmaya devam ediyor. Hindistan ve Asya'da yayılan bu dropperlar, sadece bankacılık truva atları değil, aynı zamanda SMS hırsızları ve casus yazılımlar da teslim ediyor. Bitdefender Labs'in raporuna göre, Facebook'ta kötü amaçlı reklamlar yoluyla yayılan yeni kampanyalar, finansal ve kripto para uygulamaları kılığında milyonlarca kullanıcıyı hedef alıyor.

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

Amazon, APT29'un Microsoft cihaz kodu kimlik doğrulama akışını hedef alan su damlacığı kampanyasını engelledi. Saldırganlar, ele geçirilen web siteleri üzerinden ziyaretçileri kötü amaçlı altyapıya yönlendirerek kimlik bilgisi toplamaya çalıştı. Amazon'un müdahalesi, grubun altyapı değiştirme çabalarına rağmen operasyonların izlenip durdurulmasını sağladı.

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Villager adlı yapay zeka destekli pen test aracı, PyPI üzerinde 11.000 indirmeye ulaşarak kötüye kullanım endişelerini artırdı. Cyberspike tarafından geliştirilen araç, MCP istemcisi ve Pydantic AI platformu gibi ileri teknolojilerle entegre çalışıyor ve Kali Linux konteynerleri aracılığıyla otomatik sızma testleri gerçekleştiriyor. Araştırmacılar, Villager'ın siber saldırıların karmaşıklığını azaltarak daha geniş tehdit aktörleri tarafından kullanılabileceğine dikkat çekiyor.

Adobe Commerce ve Magento’da Kritik CVE-2025-54236 Açığı Müşteri Hesaplarını Tehdit Ediyor

Adobe, Commerce ve Magento Open Source platformlarında yüksek riskli bir güvenlik açığını (CVE-2025-54236) duyurdu. Bu zafiyet, müşteri hesaplarının ele geçirilmesine olanak tanıyor ve Adobe tarafından hızlı yamalar ile WAF kuralları devreye alındı. Ayrıca, ColdFusion için kritik bir yol geçiş zafiyeti de yamalandı.

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

SentinelOne, 2025 Gartner Magic Quadrant lideri olarak yapay zeka destekli uç nokta güvenliği çözümlerinde öncü konumda. Singularity Platform, otonom AI ve gelişmiş otomasyonla gerçek zamanlı tehdit tespiti ve hızlı müdahale imkanı sunarken, geniş OS desteği ve müşteri kontrolüyle operasyonel dayanıklılığı artırıyor.

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

Sogou Zhuyin'in terk edilmiş güncelleme sunucusu, 2024 Ekim ayında saldırganların eline geçti ve kötü amaçlı yazılım dağıtımı için kullanıldı. Trend Micro'nun TAOTH adlı kampanyası, özellikle Tayvan ve Doğu Asya'daki yüksek değerli hedeflere yönelik gelişmiş casusluk faaliyetleri içeriyor. Kötü amaçlı yazılımlar, uzaktan erişim, bilgi hırsızlığı ve arka kapı işlevleri sağlarken, saldırganlar Google Drive gibi bulut servislerini kötüye kullanıyor.

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Silent Push'un analizine göre, Salt Typhoon grubuna ait 45 yeni alan adı tespit edildi. Bu alan adları, grubun 2024 saldırılarından önce de aktif olduğunu ve Çin bağlantılı UNC4841 ile teknik örtüşmeler bulunduğunu gösteriyor. Siber güvenlik uzmanlarına, ilgili DNS kayıtları ve IP isteklerinin detaylı incelenmesi tavsiye ediliyor.

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Tarayıcı tabanlı saldırılar, iş uygulamalarına erişim sağlamak için giderek daha fazla tercih edilen yöntemler arasında yer alıyor. Kimlik bilgisi oltalaması, kötü amaçlı kopyala-yapıştır saldırıları, kötü amaçlı OAuth entegrasyonları ve tarayıcı uzantıları gibi teknikler, güvenlik ekiplerinin dikkatle takip etmesi gereken başlıca tehditlerdir. Bu saldırılar, MFA atlatma ve çok kanallı yayılım gibi gelişmiş yöntemlerle karmaşıklaşmakta ve tespiti zorlaşmaktadır.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

Yeni Android Truva Atı Datzbro: Yapay Zeka Destekli Facebook Etkinlikleriyle Yaşlıları Hedefliyor

ThreatFabric tarafından keşfedilen Datzbro adlı Android Truva Atı, yapay zeka destekli sahte Facebook etkinlikleri aracılığıyla yaşlı kullanıcıları hedef alıyor. Gelişmiş erişilebilirlik hizmetleri ve şematik uzaktan kontrol özellikleriyle finansal dolandırıcılık yapabilen kötü amaçlı yazılım, Çinli bir tehdit grubu tarafından geliştirildiği düşünülüyor. Google Play Protect, bilinen sürümlere karşı koruma sağlıyor.

Apple’ın A19 Çipleri ile iPhone 17 ve iPhone Air’da Gelişmiş Bellek Güvenliği

Apple, iPhone 17 ve iPhone Air modellerinde A19 çipleriyle Bellek Bütünlüğü Uygulaması (MIE) sunarak bellek güvenliğinde önemli bir adım attı. Geliştirilmiş Bellek Etiketleme Uzantısı (EMTE) ve Etiket Gizliliği Uygulaması sayesinde, tampon taşmaları ve serbest bırakıldıktan sonra kullanım hataları gibi yaygın güvenlik açıkları etkili biçimde engelleniyor. Bu teknoloji, Google Pixel ve Windows 11’de benzer çözümlerle paralellik gösteriyor.

AI Destekli SOC Platformları: Mimari, Riskler ve Doğru Seçim Kriterleri

Geleneksel SOC modelleri artan uyarı yükü karşısında yetersiz kalırken, AI destekli SOC platformları operasyonel verimliliği artırıyor. Doğru platform seçimi için mimari modellerin, risklerin ve benimseme stratejilerinin iyi anlaşılması gerekiyor. Şeffaflık, entegrasyon uyumu ve insan denetimi, başarılı AI-SOC uygulamalarının temel taşlarıdır.

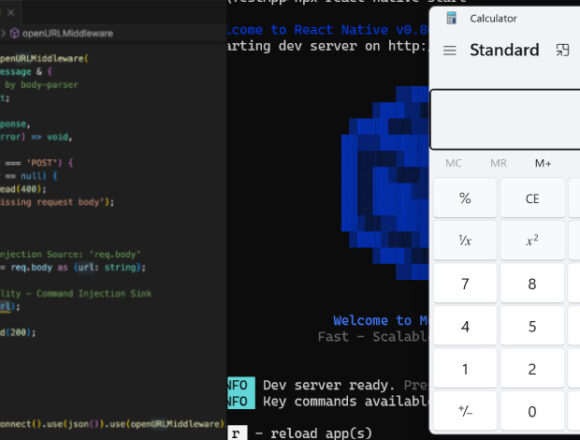

React Native CLI’deki Kritik Güvenlik Açığı Geliştiricileri Uzaktan Komut Enjeksiyonuna Açıyor

React Native CLI'de bulunan kritik bir güvenlik açığı, Metro geliştirme sunucusunun dış arayüzlere bağlanması ve /open-url uç noktasındaki komut enjeksiyonu zafiyeti nedeniyle uzaktan işletim sistemi komutlarının çalıştırılmasına olanak tanıyor. Meta tarafından yayımlanan 20.0.0 sürümüyle giderilen bu açık, yazılım tedarik zinciri güvenliğinin önemini bir kez daha ortaya koyuyor.

Anthropic, Yapay Zekâ Destekli Otomatik Siber Saldırıları Engelledi

Anthropic, yapay zekâ destekli sohbet robotu Claude'un kullanıldığı otomatik siber saldırıları engelledi. Saldırganlar, Claude Code aracılığıyla keşif, kimlik bilgisi toplama ve ağ penetrasyonu gibi aşamaları otomatikleştirerek kritik sektörlerde fidye ve şantaj amaçlı veri hırsızlığı gerçekleştirdi. Şirket, bu tehditlere karşı özel sınıflandırıcılar geliştirip teknik göstergeleri paylaştı.

Kötü Amaçlı npm Paketleri Flashbots’u Taklit Ederek Ethereum Cüzdan Anahtarlarını Çalıyor

Kötü amaçlı npm paketleri, Flashbots MEV altyapısını taklit ederek Ethereum cüzdanlarının özel anahtarlarını ve mnemonic tohumlarını Telegram botlarına sızdırıyor. Bu paketler, yazılım tedarik zinciri saldırıları kapsamında zararsız kodlar arasında gizlenmiş kötü amaçlı işlevsellikler barındırıyor ve kripto cüzdanların tamamen ele geçirilmesine yol açabiliyor.

HOOK Android Truva Atı Fidye Yazılımı Katmanlarıyla 107 Komuta Kadar Genişledi

HOOK Android Truva Atı, fidye yazılımı katmanları ve 107 uzaktan komut desteğiyle önemli bir evrim geçirdi. Finansal uygulamalar üzerinde sahte katmanlar göstererek kimlik bilgilerini çalabilen kötü amaçlı yazılım, Android erişilebilirlik servislerini kötüye kullanarak cihazları uzaktan kontrol edebiliyor. Ayrıca Anatsa bankacılık Truva Atı da dünya genelinde hedeflerini genişletirken, Google Play Protect kullanıcıları korumaya devam ediyor.

Go Modülü Tabanlı SSH Brute-Force Aracı, Kimlik Bilgilerini Telegram Botuyla Sızdırıyor

Kötü amaçlı Go modülü, rastgele IPv4 adreslerinde SSH servislerini tarayarak gömülü kullanıcı adı ve şifrelerle brute-force saldırısı yapıyor. Başarılı kimlik bilgileri, tehdit aktörünün kontrolündeki Telegram botuna iletiliyor. Modül, anahtar doğrulamasını devre dışı bırakıp yüksek eşzamanlılıkla çalışarak tespit edilmesini zorlaştırıyor.

SIEM Kuralları Neden Başarısız Oluyor? 160 Milyon Saldırı Simülasyonundan Elde Edilen Kritik Bulgular

Picus Blue Raporu 2025, SIEM sistemlerinin 160 milyon saldırı simülasyonunda yalnızca 7 saldırıdan 1'ini tespit edebildiğini ortaya koyuyor. Günlük toplama sorunları, yanlış yapılandırılmış kurallar ve performans darboğazları, tespit başarısızlıklarının başlıca nedenleri arasında. Sürekli doğrulama ve düzenli testlerle SIEM kurallarının güncel tutulması, gelişen tehditlere karşı kritik öneme sahip.

3.000’den Fazla YouTube Videosu Kötü Amaçlı Yazılım Dağıtımı İçin Hayalet Ağ Operasyonunda Kullanıldı

2021'den beri aktif olan YouTube Hayalet Ağı operasyonu, 3.000'den fazla kötü amaçlı yazılım içeren video yayınladı ve yıl başından itibaren bu içeriklerin sayısı üç katına çıktı. Operasyon, ele geçirilmiş hesapları modüler ve rol tabanlı yapıyla kullanarak kullanıcıları çeşitli stealer ve yükleyicilerle enfekte ediyor. Siber güvenlik uzmanları, bu tür karmaşık ve sürekli evrilen tehditlere karşı

2025 Tarayıcı Güvenlik Raporu: Kurumsal Tehditlerin Yeni Yüzü ve AI Destekli Riskler

2025 Tarayıcı Güvenlik Raporu, AI destekli tarayıcılar ve GenAI araçlarının kurumsal güvenlikte yeni tehdit yüzeyleri oluşturduğunu ortaya koyuyor. Geleneksel güvenlik çözümleri bu karmaşık tehditleri algılamakta yetersiz kalırken, oturum-natif kontroller ve tarayıcıya özgü görünürlük kritik hale geliyor. Yönetilmeyen uzantılar ve kişisel hesaplar üzerinden yapılan erişimler, veri sızıntıları ve k

13 Yıllık Redis Use-After-Free Açığı: CVSS 10.0 Skoruyla Uzaktan Kod Çalıştırma Riski

Redis'te 13 yıldır var olan ve Lua betik motorundaki use-after-free hatasından kaynaklanan kritik bir güvenlik açığı ortaya çıktı. CVE-2025-49844 kodlu bu zafiyet, kimlik doğrulaması sonrası uzaktan kod çalıştırmaya izin veriyor ve CVSS 10.0 skoru ile yüksek risk taşıyor. Güncel sürümlerle giderilen açığın istismarı için güçlü kimlik doğrulama ve erişim kontrolleri şart.

Veri Sızıntılarını Felaket Öncesi Tespit Etmenin Yolları

Wiz Araştırma ekibinin ortaya çıkardığı DeepSeek veri tabanı sızıntısı, veri güvenliğinin önemini bir kez daha gösterdi. Kasıtlı veya kasıtsız birçok sızıntı vektörü bulunurken, en az ayrıcalık erişimi, DLP çözümleri ve kapsamlı eğitim gibi stratejilerle riskler azaltılabilir. Outpost24’ün CompassDRP aracı ise veri sızıntılarını tespit etmekte kritik rol oynuyor.

Güvenli Yapay Zeka Benimsemenin Beş Temel İlkesi

Yapay zekanın güvenli benimsenmesi, sadece teknolojiyi kullanmakla kalmayıp, görünürlük, bağlamsal risk analizi, veri koruma, erişim kontrolleri ve sürekli gözetim gibi temel prensiplerin uygulanmasını gerektirir. Bu beş ilke, kurumların yenilikle güvenliği dengede tutmasını sağlar.

INTERPOL, 18 Afrika Ülkesinde 1.209 Siber Suçluyu Yakalayarak Küresel Operasyonunu Genişletti

INTERPOL'ün Operation Serengeti kapsamında 18 Afrika ülkesinde 1.209 siber suçlu tutuklandı. Operasyon, fidye yazılımı, çevrimiçi dolandırıcılık ve iş e-postası ihlali gibi suçlarla mücadelede uluslararası iş birliğinin önemini gösterdi. Singapur merkezli Group-IB ve TRM Labs gibi istihbarat kuruluşları da operasyonun başarısına katkı sağladı.

ChatGPT Atlas Tarayıcısında Sahte URL’lerle Prompt Enjeksiyonu Güvenlik Açığı

ChatGPT Atlas tarayıcısında, sahte URL formatındaki girdilerle AI ajanlarının gizli komutları çalıştırmasına olanak tanıyan kritik bir güvenlik açığı tespit edildi. NeuralTrust ve diğer güvenlik araştırmacıları, prompt enjeksiyonlarının AI asistan tarayıcılarında sistemik bir sorun olduğunu ve saldırganların yeni yöntemlerle bu açığı kullanmaya devam ettiğini belirtiyor. OpenAI ve diğer firmalar, çok katmanlı güvenlik önlemleriyle bu tehditlere karşı mücadele ediyor.