Silent Push'un analizine göre, Salt Typhoon grubuna ait 45 yeni alan adı tespit edildi. Bu alan adları, grubun 2024 saldırılarından önce de aktif olduğunu ve Çin bağlantılı UNC4841 ile teknik örtüşmeler bulunduğunu gösteriyor. Siber güvenlik uzmanlarına, ilgili DNS kayıtları ve IP isteklerinin detaylı incelenmesi tavsiye ediliyor.

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Tarayıcı tabanlı saldırılar, iş uygulamalarına erişim sağlamak için giderek daha fazla tercih edilen yöntemler arasında yer alıyor. Kimlik bilgisi oltalaması, kötü amaçlı kopyala-yapıştır saldırıları, kötü amaçlı OAuth entegrasyonları ve tarayıcı uzantıları gibi teknikler, güvenlik ekiplerinin dikkatle takip etmesi gereken başlıca tehditlerdir. Bu saldırılar, MFA atlatma ve çok kanallı yayılım gibi gelişmiş yöntemlerle karmaşıklaşmakta ve tespiti zorlaşmaktadır.

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Haftalık 2 milyar indirme alan 20 popüler npm paketi, karmaşık bir tedarik zinciri saldırısıyla hedef alındı. Saldırganlar, bakımcıların 2FA bilgilerini ele geçirerek kötü amaçlı yazılımı npm kayıt defterine yayımladı ve kripto para hırsızlığına odaklandı. Bu olay, paket ekosistemlerinde güvenlik önlemlerinin artırılması gerektiğini gösteriyor.

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

npm ekosisteminde 180'den fazla paketi etkileyen kendi kendini çoğaltan bir solucan, geliştirici makinelerindeki hassas kimlik bilgilerini çalmak için TruffleHog aracını kullanıyor. Saldırı, GitHub Actions iş akışları aracılığıyla kalıcı erişim sağlıyor ve toplamda 500'den fazla paketi etkileyen Shai-Hulud kampanyasıyla bağlantılı. Geliştiricilere etkilenen paketleri kontrol edip kimlik bilgilerini değiştirmeleri öneriliyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Phishing-as-a-Service (PhaaS) platformları Lucid ve Lighthouse, 74 ülkede 316 markayı hedef alan 17.500'den fazla oltalama alan adıyla ilişkilendirildi. Bu platformlar, gelişmiş hedefleme teknikleri ve gerçek zamanlı kurban takibiyle e-posta ve smishing saldırılarında artışa neden oluyor. Ayrıca, yeni alan adı taklit teknikleri ve API destekli dolandırıcılık şablonları finansal kayıpları büyütüyor.

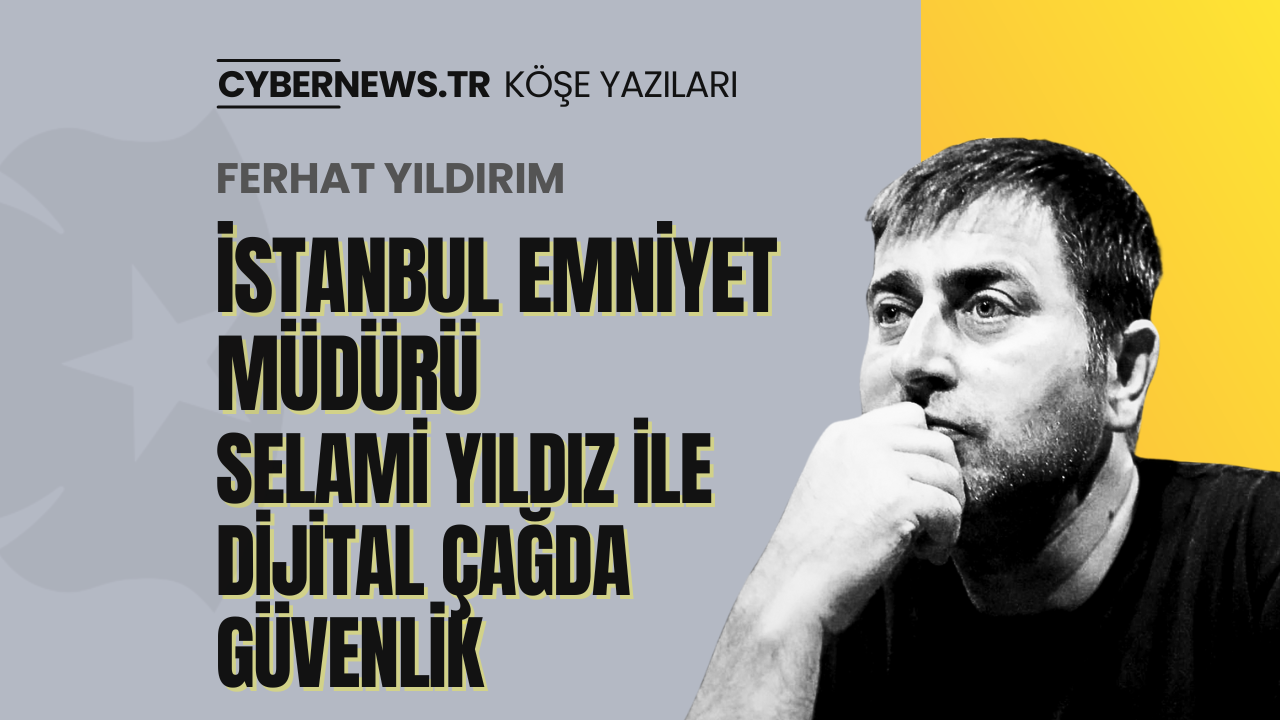

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Turkticaret.Net, yapay zeka projeleri için NVIDIA H100 NVL GPU’larla donatılmış yeni sunucu altyapısını devreye aldığını duyurdu. Veriler Türkiye’de kalırken, Aralık ayında H200 NVL modellerinin de platforma eklenmesi planlanıyor. Türkiye’de Yapay Zekâ İçin Yüksek Güç, Yüksek Erişilebilirlik Türkiye’de yapay zekâ projeleri hızla artarken, bu projelerin arkasındaki en kritik unsur güçlü ve güvenilir donanım altyapısı haline geldi. Turkticaret.Net, yeni “Yapay Zeka Sunucu” hizmetiyle...

Bulut Kesintilerinin Kimlik Sistemlerine Etkisi ve Kurumsal Riskler

Son dönemde yaşanan bulut altyapısı kesintileri, sadece genel internet erişimini değil, özellikle kimlik doğrulama ve yetkilendirme süreçlerini de derinden etkiliyor. Bu durum, işletmelerin operasyonel sürekliliğini tehdit ederken, güvenlik modellerinde kritik zafiyetlere yol açabiliyor. Kimlik sistemlerinde tasarım ve dayanıklılık stratejilerinin önemi giderek artıyor.

Modern SOC Yönetiminde 3 Kritik Adım: İnşa Etme, Satın Alma ve Otomatikleştirme

Siber güvenlik operasyon merkezleri (SOC) ekipleri, artan tehditler ve azalan bütçelerle başa çıkmak için hangi araçları inşa etmeleri, hangilerini satın almaları ve hangi süreçleri otomatikleştirmeleri gerektiğini sorguluyor. Bu kapsamda düzenlenen canlı oturumda, gerçek müşteri vaka çalışmaları ve pratik kontrol listeleriyle modern SOC yönetiminde netlik sağlanıyor. Güvenlik liderleri için karma

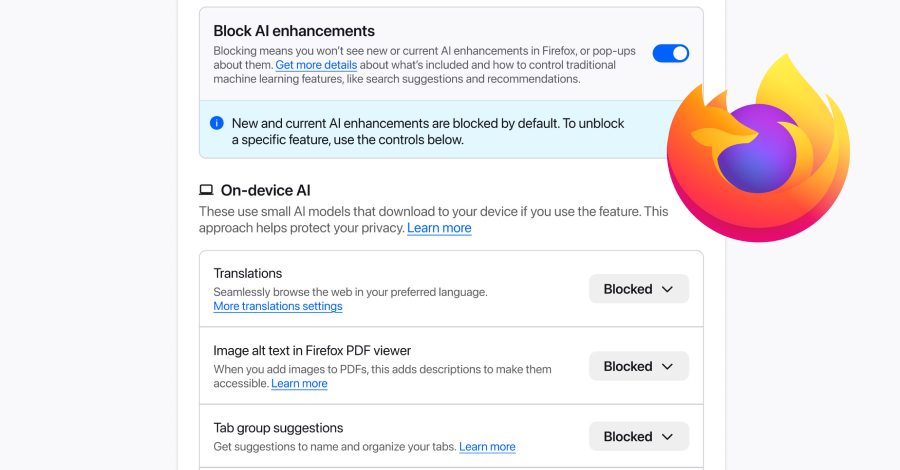

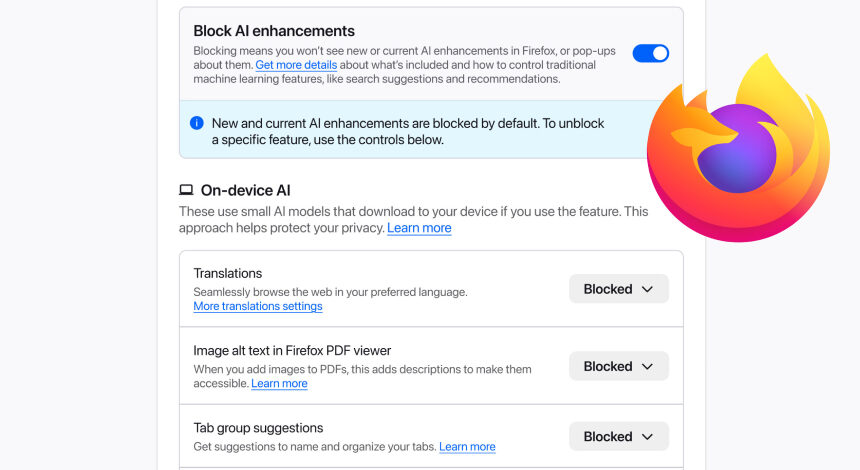

Firefox 148 ile Yapay Zeka Özellikleri Tek Tıkla Devre Dışı Bırakılabilecek

Mozilla, Firefox tarayıcısına entegre ettiği üretken yapay zeka özelliklerini tek bir ayarla devre dışı bırakma imkanı sunacak. 24 Şubat 2026'da yayınlanacak Firefox 148 sürümüyle kullanıma açılacak bu özellik, kullanıcıların yapay zeka destekli çeviri, PDF erişilebilirliği, sekme gruplama ve sohbet botları gibi fonksiyonları bireysel olarak yönetmesine olanak tanıyacak. Bu gelişme, kullanıcıların

macOS Hedefli Python Tabanlı Bilgi Hırsızlığı Kampanyalarında Yeni Teknikler

2025 sonlarından itibaren macOS kullanıcılarını hedef alan yeni bilgi hırsızlığı kampanyaları ortaya çıktı. Bu saldırılar, sahte reklamlar ve sosyal mühendislik yöntemleriyle Python tabanlı zararlılar kullanarak kimlik bilgileri, iCloud anahtar zinciri ve finansal verileri çalıyor. Siber güvenlik ekiplerinin bu tehditlere karşı uyanık olması ve gelişmiş izleme yöntemleri uygulaması kritik önem taş

Metro4Shell RCE Açığı React Native CLI Paketinde İlk Kez Aktif İstismar Edildi

Metro4Shell (CVE-2025-11953) uzaktan kod yürütme açığı, React Native CLI npm paketinde aktif olarak istismar edilmeye başlandı. Saldırganlar, Base64 kodlu PowerShell betikleri kullanarak Microsoft Defender hariç tutmaları ekleyip Rust tabanlı zararlı ikili dosyalarla C2 iletişimi kuruyor. Bu gelişme, güvenlik ekiplerinin erken tespit ve müdahale için önlem almasını zorunlu kılıyor.

Open VSX Uzantıları İçin Yayın Öncesi Güvenlik Kontrolleri Zorunlu Hale Geliyor

Open VSX kayıt defterinde kötü amaçlı yazılım riskini azaltmak amacıyla, Eclipse Foundation yayın öncesi güvenlik incelemelerini zorunlu kıldı. Bu yeni uygulama, uzantıların ad alanı taklidi, gizli bilgi sızıntısı ve kötü amaçlı desenler açısından otomatik olarak taranmasını sağlayacak. Siber güvenlik uzmanları ve geliştiriciler için önemli bir adım olan bu değişiklik, açık kaynak uzantı ekosistem

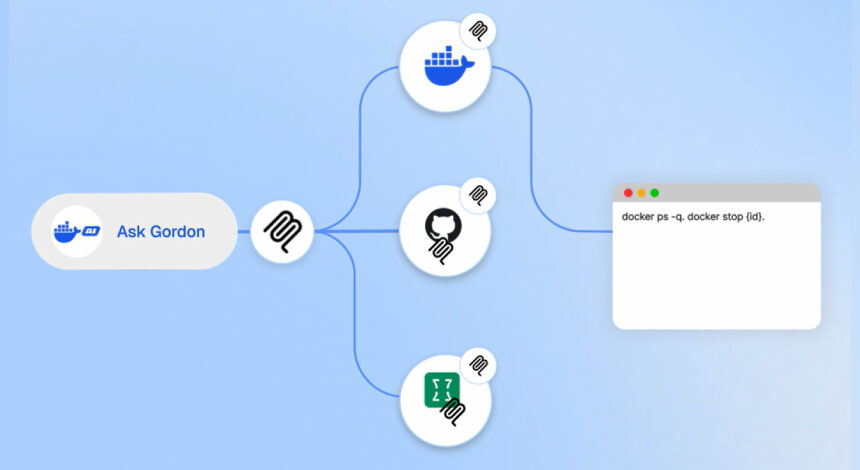

Docker Ask Gordon AI Meta Veri Açığı: Uzaktan Kod Çalıştırma ve Veri Sızdırma Riski

Docker Desktop ve CLI'de yer alan Ask Gordon AI asistanındaki kritik bir meta veri işleme açığı, kötü amaçlı Docker görüntüleri üzerinden uzaktan kod çalıştırma ve hassas veri sızdırma riskini doğuruyor. Kasım 2025'te yayımlanan 4.50.0 sürümüyle kapatılan bu zafiyet, yapay zeka destekli konteyner yönetiminde yeni güvenlik önlemlerinin gerekliliğini ortaya koyuyor.

SolarWinds Web Help Desk’te Kritik RCE Açığı ve KEV Kataloğuna Eklenen 4 Önemli Zafiyet

CISA, SolarWinds Web Help Desk uygulamasındaki kritik bir uzaktan kod yürütme (RCE) açığını Bilinen İstismar Edilen Zafiyetler (KEV) listesine ekledi. Bu zafiyetler, özellikle kurumsal BT altyapıları ve kamu kurumları için ciddi risk oluşturuyor. Güvenlik ekiplerinin hızlı yama uygulaması ve kapsamlı olay müdahale süreçleri kritik önem taşıyor.

APT28, Microsoft Office CVE-2026-21509 Zafiyetini Kullanarak Yeni Casusluk Kampanyaları Yürütüyor

APT28 adlı tehdit aktörü, Microsoft Office'teki CVE-2026-21509 güvenlik açığını istismar ederek Ukrayna, Slovakya ve Romanya'daki hedeflere yönelik sofistike casusluk saldırıları gerçekleştiriyor. Saldırılar, özel hazırlanmış RTF dosyaları ve gelişmiş dropper araçlarıyla yürütülüyor; bu durum, kurumsal ve devlet kurumları için önemli bir tehdit oluşturuyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Dijital çağda suç yöntemleri değişirken veri güvenliği milli güvenliğin ayrılmaz bir parçası haline geliyor. Siber suçlarla mücadelede devlet refleksi, önleyici güvenlik anlayışı ve toplumsal farkındalığın önemi bu yazıda ele alınıyor. Ferhat Yıldırım'ın İstanbul Emniyet Müdürü Selami Yıldız ile gerçekleştirdiği görüşmeden notlar.

Ivanti EPMM’de İki Kritik Zero-Day RCE Açığı: Güncellemeler ve Güvenlik Önerileri

Ivanti Endpoint Manager Mobile (EPMM) ürününde, kimlik doğrulaması olmadan uzaktan kod çalıştırmaya izin veren iki kritik sıfır gün (zero-day) güvenlik açığı aktif olarak istismar ediliyor. Bu zafiyetler, özellikle kurumsal mobil cihaz yönetimi yapan organizasyonları hedef alıyor ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından KEV kataloğuna dahil edildi. Güvenlik güncellemeler

SmarterMail’de 3 Kritik Güvenlik Açığı: Kimlik Doğrulamasız RCE ve NTLM Relay Tehdidi

SmarterMail, kimlik doğrulaması olmadan uzaktan kod yürütmeye olanak tanıyan kritik bir güvenlik açığını giderdi. Aynı zamanda, NTLM relay saldırılarına zemin hazırlayan orta şiddette bir zafiyet de yamalandı. Siber güvenlik uzmanları, bu açıkların aktif olarak istismar edildiğini belirterek, kullanıcıların acilen güncelleme yapmasını öneriyor.

Chrome Uzantılarında Ortaklık Linki Manipülasyonu ve ChatGPT Token Hırsızlığı Tespit Edildi

Son analizler, Amazon ve AliExpress gibi büyük e-ticaret platformlarını hedef alan 29 Chrome uzantısının, kullanıcıların ortaklık linklerini gizlice değiştirerek saldırganların komisyon kazanmasına yol açtığını ortaya koydu. Ayrıca, yaklaşık 900 kez indirilen 16 farklı uzantının ChatGPT kimlik doğrulama tokenlarını çalarak kullanıcı hesaplarını riske attığı belirlendi. Bu durum, tarayıcı uzantılar

Eski Google Mühendisinin Çin’e 2.000 Yapay Zeka Ticari Sırrı Sızdırması ve Sonuçları

Bir eski Google mühendisi, yapay zeka alanındaki kritik ticari sırları Çin merkezli bir startup için çalmakla suçlanarak mahkum edildi. Olay, teknoloji sektöründe tedarik zinciri güvenliği ve entelektüel mülkiyet korumasının önemini bir kez daha ortaya koyuyor. Siber güvenlik profesyonelleri için bu vaka, iç tehditlerin ve ekonomik casusluğun önlenmesi adına kritik dersler içeriyor.

UAT-8099 Kampanyası: Asya’daki IIS Sunucularına Yönelik 3 Yeni Kötü Amaçlı Yazılım Taktikleri

2025 sonu ile 2026 başı arasında ortaya çıkan UAT-8099 kampanyası, özellikle Tayland ve Vietnam’da bulunan savunmasız IIS sunucularını hedef alıyor. Çin bağlantılı bu tehdit aktörü, BadIIS kötü amaçlı yazılımının yeni varyantlarını kullanarak SEO dolandırıcılığı yapıyor ve gelişmiş kalıcılık yöntemleriyle uzun süreli erişim sağlıyor.

2021-2025 Arasında Küresel Siber Suçla Mücadelede 418 Kolluk Kuvveti Operasyonu Analizi

Son yıllarda artan siber suç çeşitliliği ve karmaşıklığına karşı, dünya genelinde kolluk kuvvetleri 418 farklı operasyonla yanıt verdi. Bu operasyonlar, özellikle fidye yazılımı, kötü amaçlı yazılım dağıtımı ve yetkisiz erişim gibi alanlarda yoğunlaşırken, kamu-özel iş birliği ve uluslararası koordinasyonun önemi giderek arttı.

SymPy Kütüphanesini Taklit Eden PyPI Paketiyle Linux Sistemlerde XMRig Madenciliği

SymPy kütüphanesinin geliştirme sürümü gibi görünen kötü amaçlı bir PyPI paketi, Linux sistemlerde XMRig kripto para madencisi yaymak için kullanıldı. Bu saldırı, bellek tabanlı ELF yükleyiciler ve uzaktan yapılandırma ile gizli şekilde yürütülüyor. Siber güvenlik ekipleri, benzer tedarik zinciri saldırılarına karşı dikkatli olmalı.

Konni Grubu, Yapay Zeka Destekli PowerShell Arka Kapısıyla Blockchain Geliştiricilerini Hedef Alıyor

Konni adlı tehdit aktörü, yapay zeka destekli PowerShell arka kapısı kullanarak blockchain sektöründeki geliştiricilere yönelik sofistike phishing kampanyaları düzenliyor. Saldırılar, Güney Kore başta olmak üzere Japonya, Avustralya ve Hindistan gibi bölgelerde yoğunlaşırken, gelişmiş sosyal mühendislik ve çok aşamalı zararlı dağıtım zinciri dikkat çekiyor.

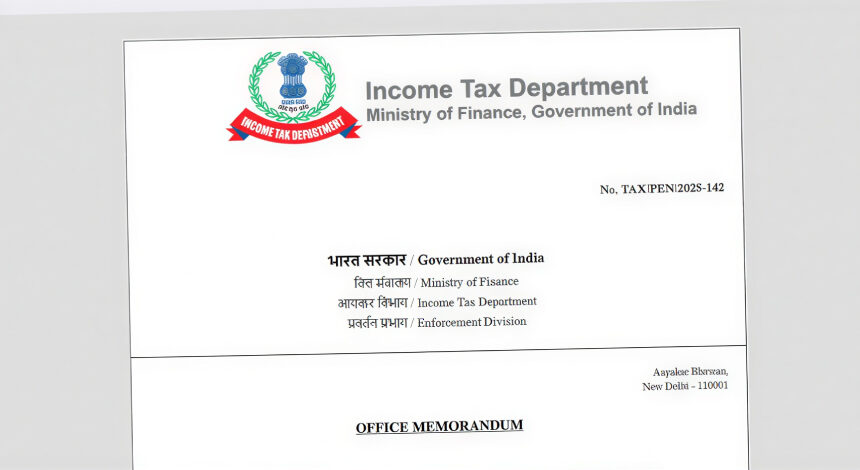

Hindistan’da Blackmoon Banka Truva Atı ve SyncFuture TSM Kötüye Kullanımıyla Yeni Vergi Oltalama Kampanyası

Hindistan'da Gelir İdaresi kurumunu taklit eden oltalama e-postalarıyla yayılan Blackmoon banka truva atı ve SyncFuture TSM araçlarının kötüye kullanıldığı gelişmiş bir siber saldırı kampanyası tespit edildi. Tehdit aktörleri, kullanıcıları zararlı arşiv dosyalarını indirip çalıştırmaya ikna ederek kalıcı erişim sağlıyor ve hassas verileri sızdırıyor. Bu saldırı, özellikle finansal sektör ve kurum

Google, IPIDEA Yerleşik Proxy Ağına Yönelik Operasyonla Milyonlarca Cihazı Korumaya Aldı

Google, IPIDEA adlı büyük yerleşik proxy ağını hedef alan yasal ve teknik adımlarla, dünya çapında milyonlarca ele geçirilmiş cihazın kötü amaçlı kullanımını engelledi. Bu operasyon, özellikle siber suç, casusluk ve gelişmiş tehdit gruplarının faaliyetlerini zorlaştırarak, proxy tabanlı saldırıların önüne geçilmesini sağladı.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

Bulut İş Yükleri ve Altyapısını Ölçeklenebilir ve Güvenli Şekilde Yönetmenin Yolları

Bulut altyapılarının ölçeklenebilir ve güvenli yönetimi, kimlik ve erişim kontrolü arasındaki dengeyi sağlamayı gerektirir. CyberArk uzmanlarının sunduğu pratik yöntemler, çoklu bulut ortamlarında güvenliği artırırken operasyonel esnekliği korumaya odaklanır. Modern araçlar ve güncel tehdit analizleri, bulut güvenliğinde kritik öneme sahiptir.

Microsoft, Windows Çekirdeğinde Aktif Olarak Sömürülen Zero-Day Dahil 63 Kritik Güvenlik Açığını Giderdi

Microsoft, Windows Çekirdeğinde aktif olarak sömürülen bir zero-day dahil olmak üzere 63 güvenlik açığını giderdi. Yarış durumu ve tampon taşması gibi kritik zafiyetler, saldırganların SYSTEM ayrıcalıklarını ele geçirmesine olanak tanıyor. Ayrıca, Kerberos yetkilendirme mekanizmasındaki yüksek şiddette bir ayrıcalık yükseltme açığı da yamalandı.

Google Chrome’da Dolaylı İstem Enjeksiyonlarına Karşı 3 Katmanlı Yeni Güvenlik Önlemi

Google, Chrome tarayıcısında dolaylı istem enjeksiyonu saldırılarını engellemek amacıyla yeni katmanlı savunma mekanizmaları uygulamaya başladı. Bu yenilikler, kötü niyetli ajanların kullanıcı verilerini sızdırmasını ve istenmeyen eylemler gerçekleştirmesini önlemeye odaklanıyor. Siber güvenlik profesyonelleri için bu gelişme, AI destekli ajanların güvenli kullanımında önemli bir adım olarak değer

67.000’den Fazla Sahte npm Paketi Solucan Benzeri Spam Saldırısıyla Kayıt Defterini Doldurdu

Endor Labs ve SourceCodeRED araştırmacıları, npm kayıt defterini dolduran 67.000'den fazla sahte paketin yer aldığı IndonesianFoods adlı solucan benzeri spam kampanyasını ortaya çıkardı. Bu saldırı, manuel yürütülen JavaScript dosyalarıyla npm ekosistemini spam paketlerle doldurarak tedarik zinciri güvenliğini dolaylı yoldan tehdit ediyor. Güvenlik tarayıcılarının bu pasif saldırıyı tespit etmekte

Kimwolf Botneti 1,8 Milyon Android TV Cihazını Ele Geçirdi ve Gelişmiş DDoS Saldırıları Düzenliyor

Kimwolf adlı gelişmiş botnet, dünya genelinde 1,8 milyondan fazla Android tabanlı TV kutusu ve tablet cihazını enfekte ederek büyük ölçekli DDoS saldırıları gerçekleştiriyor. Botnet, Ethereum Name Service (ENS) tabanlı yeni C2 teknikleri kullanarak altyapısını güçlendirirken, kötü amaçlı yazılımın AISURU botnetiyle bağlantılı olduğu tespit edildi.