UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

BeyondTrust’ta Kritik Uzak Kod Çalıştırma Açığı: 11 Bin Sistem Risk Altında

BeyondTrust Remote Support ve Privileged Remote Access ürünlerinde kimlik doğrulama gerektirmeyen kritik bir uzak kod çalıştırma açığı tespit edildi. CVE-2026-1731 olarak kaydedilen bu zafiyet, özellikle kurumsal ortamlarda yetkisiz erişim ve veri sızıntısı riskini artırıyor. Güvenlik ekiplerinin hızlıca ilgili yamaları uygulaması hayati önem taşıyor.

Apple, iOS ve macOS’ta Kritik 3 Sıfırıncı Gün Açığını Giderdi

Apple, iOS, macOS ve diğer cihazlarında aktif olarak kullanılan üç kritik sıfırıncı gün açığını kapatan güncellemeler yayınladı. Bu zafiyetler, gelişmiş saldırganların hedef sistemlerde rastgele kod çalıştırmasına olanak tanıyabiliyor. Siber güvenlik uzmanları için güncellemelerin acilen uygulanması ve ilgili güvenlik önlemlerinin güçlendirilmesi önem taşıyor.

Ivanti EPMM Zafiyetleri Üzerinden Gerçekleşen Saldırılarda Kritik IP ve Otomatik İstismar Taktikleri

Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik güvenlik açıkları, Şubat 2026 başında yoğun şekilde hedef alınarak Avrupa'daki kamu kurumları ve diğer organizasyonlarda risk oluşturdu. Saldırılar, büyük oranda tek bir IP adresinden ve Bulletproof hosting altyapısından gerçekleştirildi; otomatik araçlarla farklı CVE'lerin eşzamanlı istismarı dikkat çekiyor.

NGINX Yapılandırma İstismarıyla Büyük Ölçekli Web Trafiği Yönlendirme Kampanyası

Son analizler, React2Shell (CVE-2025-55182) zafiyetini hedef alan kötü amaçlı NGINX yapılandırmalarıyla gerçekleştirilen geniş çaplı bir web trafiği kaçırma kampanyasını ortaya koyuyor. Asya bölgesi TLD'leri ve Çin barındırma altyapıları hedef alınırken, saldırganlar shell scriptleriyle ters proxy kurallarını manipüle ederek trafiği kontrol ettikleri sunuculara yönlendiriyor. Bu durum, web uygulam

n8n’de Kritik Komut Çalıştırma Açığı: CVE-2026-25049 ve Etkileri

n8n iş akışı otomasyon platformunda, CVE-2026-25049 kodlu kritik bir güvenlik açığı keşfedildi. Doğrulanmış kullanıcıların kötü amaçlı iş akışları aracılığıyla sistem komutları çalıştırmasına olanak tanıyan bu zafiyet, özellikle webhook kullanımıyla birleştiğinde ciddi riskler doğuruyor. Siber güvenlik profesyonelleri için etkili yama ve savunma stratejileri kritik önem taşıyor.

Bulut Kesintilerinin Kimlik Sistemlerine Etkisi ve Kurumsal Riskler

Son dönemde yaşanan bulut altyapısı kesintileri, sadece genel internet erişimini değil, özellikle kimlik doğrulama ve yetkilendirme süreçlerini de derinden etkiliyor. Bu durum, işletmelerin operasyonel sürekliliğini tehdit ederken, güvenlik modellerinde kritik zafiyetlere yol açabiliyor. Kimlik sistemlerinde tasarım ve dayanıklılık stratejilerinin önemi giderek artıyor.

Modern SOC Yönetiminde 3 Kritik Adım: İnşa Etme, Satın Alma ve Otomatikleştirme

Siber güvenlik operasyon merkezleri (SOC) ekipleri, artan tehditler ve azalan bütçelerle başa çıkmak için hangi araçları inşa etmeleri, hangilerini satın almaları ve hangi süreçleri otomatikleştirmeleri gerektiğini sorguluyor. Bu kapsamda düzenlenen canlı oturumda, gerçek müşteri vaka çalışmaları ve pratik kontrol listeleriyle modern SOC yönetiminde netlik sağlanıyor. Güvenlik liderleri için karma

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

SonicWall SSL VPN Açığı Akira Fidye Yazılımı Saldırılarına Kapı Aralıyor

SonicWall SSL VPN cihazlarında bulunan kritik bir güvenlik açığı ve yanlış yapılandırmalar, Akira fidye yazılımı grubunun saldırılarında aktif olarak kullanılıyor. LDAP varsayılan kullanıcı gruplarının hatalı ayarlanması ve Sanal Ofis Portalı erişim açıkları, saldırganlara ağ içi kritik kaynaklara doğrudan erişim sağlıyor. Uzmanlar, yerel hesapların şifrelerinin değiştirilmesi ve MFA uygulamalarının güçlendirilmesini öneriyor.

Sahte PDF Düzenleyicilerle Yaygınlaşan TamperedChef Zararlısı Kimlik Bilgileri ve Çerezleri Hedefliyor

Sahte PDF düzenleyici kılığındaki TamperedChef zararlısı, kimlik bilgileri ve web çerezleri gibi hassas verileri hedefliyor. Kampanya, sahte siteler ve Google reklamları aracılığıyla yayılırken, zararlı Windows Kayıt Defteri değişiklikleriyle sistemde kalıcılık sağlıyor ve komut kontrol sunucusuyla iletişim kuruyor.

Sahte Madgicx Plus ve SocialMetrics Eklentileri Meta İşletme Hesaplarını Tehdit Ediyor

Bitdefender ve Cybereason tarafından ortaya konan kampanyalar, sahte Meta Verified ve Madgicx Plus eklentileri aracılığıyla Facebook İşletme hesaplarının ele geçirilmesini hedefliyor. Kötü amaçlı eklentiler, kullanıcıların kimlik bilgilerini çalmak ve Facebook Graph API üzerinden hesap bilgilerini toplamak için tasarlanmış olup, tehdit aktörlerinin Vietnamca izler taşıdığı tespit edildi.

Microsoft Teams’teki Kritik Güvenlik Açıkları: Mesaj ve Kimlik Taklidi Riskleri Artıyor

Microsoft Teams'te tespit edilen güvenlik açıkları, mesaj içeriklerinin ve gönderen kimliklerinin fark edilmeden değiştirilmesine olanak tanıyor. Bu zafiyetler, sosyal mühendislik saldırılarını kolaylaştırırken, özellikle iOS istemcisi üzerinde orta şiddette bir taklit sorunu olarak sınıflandırıldı. Kurumsal iletişim platformlarının güvenliği için gelişmiş doğrulama yöntemleri kritik önem taşıyor.

MSS, NSA’nın Pekin Zaman Sistemlerine Çok Aşamalı Saldırıda 42 Siber Aracı Kullandığını İddia Etti

Çin Devlet Güvenlik Bakanlığı, NSA'nın Pekin Zamanı sistemlerine yönelik çok aşamalı siber saldırılarında 42 farklı aracı kullandığını açıkladı. Saldırılar, kritik altyapıyı hedef alırken, gelişmiş teknik yöntemlerle izler gizlendi ve saldırılar uluslararası VPS ağları üzerinden yönlendirildi. Bakanlık, saldırının engellendiğini ve ABD'nin bölgesel siber operasyonlarını eleştirdi.

Detour Dog, Strela Stealer İçin DNS Tabanlı Kötü Amaçlı Yazılım Altyapısı İşletirken Yakalandı

Detour Dog adlı tehdit aktörü, Strela Stealer bilgi hırsızını dağıtmak için DNS tabanlı bir komut ve kontrol altyapısı kurdu. Bu altyapı, ele geçirilmiş WordPress siteleri üzerinden DNS TXT kayıtları aracılığıyla komutlar alıyor ve StarFish adlı ters kabuk arka kapıyı kullanıyor. Infoblox ve Shadowserver Foundation iş birliğiyle yapılan operasyonlarla bazı C2 domainleri etkisiz hale getirildi.

Mustang Panda, Tayland IP’lerine Özel SnakeDisk USB Solucanıyla Yokai Arka Kapısını Yaygınlaştırıyor

Mustang Panda, Tayland IP adreslerine yönelik USB solucanı SnakeDisk ile Yokai arka kapısını yaygınlaştırıyor. IBM X-Force araştırması, bu tehdit aktörünün TONESHELL ve PUBLOAD gibi zararlı yazılım aileleriyle bağlantılı gelişmiş ve sürekli evrilen bir altyapıya sahip olduğunu ortaya koyuyor.

Çinli Hacker Grupları Murky, Genesis ve Glacial Panda Bulut ve Telekom Sektörlerinde İstihbarat Toplamayı Artırıyor

Çinli hacker grupları Murky Panda, Genesis Panda ve Glacial Panda, bulut ve telekomünikasyon sektörlerinde gelişmiş saldırılarla istihbarat toplamayı artırıyor. Murky Panda, SaaS sağlayıcılarının güvenilir ilişkilerini kötüye kullanarak kurumsal ağlara sızarken, Genesis Panda bulut kontrol düzlemini keşif ve kalıcılık için kullanıyor. Glacial Panda ise telekom sektöründe eski Linux sistemlerini hedef alarak arka kapı erişimleri sağlıyor.

Qilin Fidye Yazılımı: Hibrit BYOVD Saldırısında Linux Yükü ve Gelişmiş Taktikler

Qilin fidye yazılımı grubu, 2025'te artan saldırı sayılarıyla öne çıktı ve hibrit BYOVD saldırı zinciriyle Linux ve Windows sistemlerini hedef aldı. Saldırganlar, meşru BT araçlarını kötüye kullanarak kimlik bilgisi toplama, tespitten kaçma ve yedekleme altyapılarını hedef alma gibi gelişmiş teknikler uyguluyor. Bu karmaşık operasyon, modern sanallaştırma ortamlarını da kapsayarak kurumsal güvenlik için ciddi riskler barındırıyor.

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

FreePBX platformunda kimlik doğrulaması atlama açığı (CVE-2025-57819) tespit edildi; bu, uzaktan kod yürütme ve veritabanı manipülasyonu riskini doğuruyor. Sangoma ve CISA tarafından doğrulanan bu kritik zafiyet, özellikle FreePBX 15, 16 ve 17 sürümlerini etkiliyor. Kullanıcıların acilen güncelleme yapması ve şüpheli aktiviteleri kontrol etmesi gerekiyor.

PassiveNeuron APT: Neursite ve NeuralExecutor ile Gelişmiş Sunucu Odaklı Siber Casusluk

Kaspersky tarafından Kasım 2024'te tespit edilen PassiveNeuron APT, Neursite ve NeuralExecutor zararlı yazılımlarıyla Latin Amerika ve Doğu Asya'daki devlet kurumlarını hedef alıyor. Grup, ele geçirilmiş dahili sunucuları C2 altyapısı olarak kullanarak yatay hareket kabiliyeti ve gelişmiş implantlarla sofistike saldırılar gerçekleştiriyor. NeuralExecutor'un GitHub gibi meşru platformları dead drop

Scattered Spider, LAPSUS$ ve ShinyHunters: Yeni Nesil Siber Suç Federasyonu

Scattered Spider, LAPSUS$ ve ShinyHunters gruplarının oluşturduğu federatif siber suç ağı, Telegram üzerinden koordineli şantaj ve fidye yazılımı saldırıları düzenliyor. DragonForce ile iş birliği içinde gelişmiş kötü amaçlı yazılımlar geliştirerek, fidye yazılımı ekosisteminde yeni bir kartelleşme modeli oluşturuyorlar.

HttpTroy Arka Kapısı: Güney Kore’deki Kimsuky Hedefli Saldırısında VPN Faturası Kılığında Yeni Tehdit

Güney Kore'de Kimsuky grubunun yeni HttpTroy arka kapısını kullandığı hedefli bir oltalama saldırısı tespit edildi. VPN faturası kılığındaki ZIP dosyasıyla yayılan bu kötü amaçlı yazılım, gelişmiş gizleme teknikleri ve dinamik API çözümleme kullanıyor. Ayrıca, Lazarus Grubu'nun Kanada'daki saldırısında Comebacker ve BLINDINGCAN RAT'larının yükseltilmiş varyantları kullanıldı.

Haftalık Siber Güvenlik Özeti: F5 İhlali, Linux Rootkitler, Pixnapping ve EtherHiding Teknikleri

Bu hafta F5 BIG-IP sistemlerine yönelik uzun süreli bir ihlal, gelişmiş Linux rootkit saldırıları ve mobil cihazlarda Pixnapping adlı yan kanal saldırısı öne çıktı. Ayrıca, Kuzey Kore destekli tehdit aktörlerinin EtherHiding tekniğiyle blockchain tabanlı kötü amaçlı yazılım dağıtımı yaptığı tespit edildi. Kritik CVE'lerin hızla yamalanması ve bulut ortamlarında otomatik güvenlik araçlarının kullanılması öneriliyor.

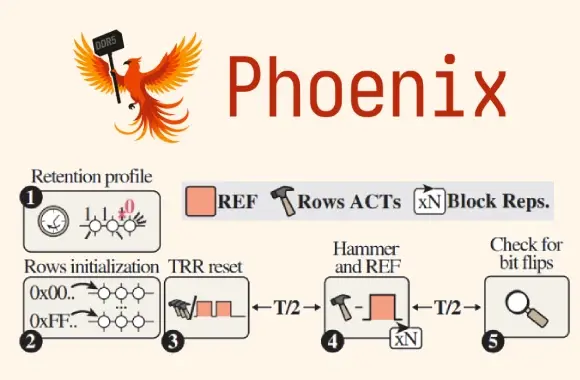

Phoenix RowHammer Saldırısı: DDR5 Bellekte Gelişmiş Koruma Mekanizmaları 109 Saniyede Aşıldı

ETH Zürich ve Google, SK Hynix DDR5 bellek çiplerinde yeni bir RowHammer saldırısı varyantı keşfetti. Phoenix kod adlı bu saldırı, gelişmiş ECC ve TRR korumalarını aşarak sadece 109 saniyede root ayrıcalığı elde edebiliyor. Araştırmacılar, yenileme hızının artırılması gibi önlemler öneriyor.

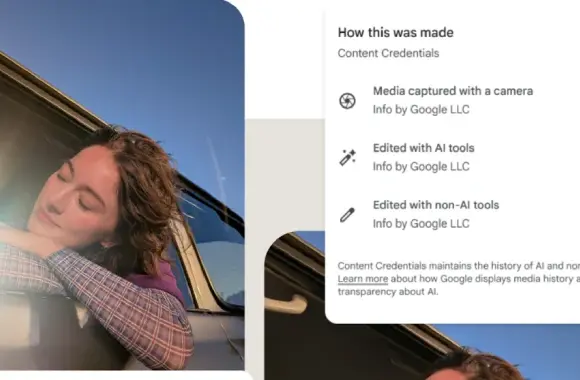

Google Pixel 10, Yapay Zeka Üretimli Medya Doğrulaması İçin C2PA Desteği Getirdi

Google Pixel 10, yapay zeka üretimli medya içeriklerinin doğrulanması için C2PA'nın İçerik Kimlik Bilgileri desteğini sundu. Tensor G5 işlemci ve Titan M2 güvenlik çipi gibi donanım destekli güvenlik özellikleriyle desteklenen bu sistem, çevrimdışı ortamda bile içeriklerin kökenini kriptografik olarak doğruluyor. Google, bu teknolojinin medya şeffaflığını artırmada önemli bir adım olduğunu belirtiyor.