2025 Ekim ayında gerçekleşen emlak sektörü siber saldırısında, Tuoni C2 çerçevesi bellek içi yüklemeler ve yapay zeka destekli modüler yapısıyla kritik bir rol oynadı. Saldırganlar, sosyal mühendislik yoluyla PowerShell betiklerini çalıştırmaya ikna ederek steganografi ile gizlenmiş shellcode'u hedef sistemde yürüttü. Bu olay, gelişmiş C2 altyapılarının kötü amaçlı kullanımı ve yapay zekanın saldı

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Bu yılın zirvesinde en çok konuşulan başlık siber güvenlikti. Dijitalleşmenin hızlanmasıyla birlikte fidye yazılımları, veri ihlalleri ve yapay zekâ destekli saldırılar küresel risk haline geldi. Etkinlikte Zero Trust mimarisi, kuantum sonrası şifreleme ve AI tabanlı tehdit algılama sistemleri öne çıktı. Google, Microsoft ve Palo Alto Networks gibi devler, yapay zekânın hem saldırı hem savunma tarafında nasıl kullanılabileceğini anlattı. Finans ve sağlık sektörlerinde blokzincir tabanlı kimlik doğrulama çözümleri ve yeni regülasyonlar gündeme geldi. Bu tartışmalar, dijital ekonominin geleceğinin güvenlikten bağımsız düşünülemeyeceğini bir kez daha gösterdi.

Rust ile Android Bellek Güvenliği Hatalarında Tarihi Düşüş: %20’nin Altına İniş

Google, Android platformunda Rust kullanımı sayesinde bellek güvenliği hatalarını %20’nin altına düşürdü. Rust, C ve C++’a kıyasla çok daha düşük zafiyet yoğunluğu ve geliştirme sürecinde yüksek verimlilik sağlıyor. Ayrıca, kapsamlı savunma stratejileri ve kritik uygulamalarda Rust’ın yaygınlaştırılması planlanıyor.

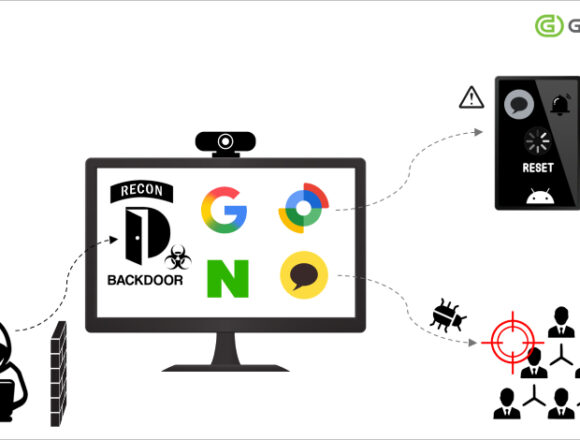

Dragon Breath: RONINGLOADER ile Güvenlik Yazılımlarını Devre Dışı Bırakan ve Gh0st RAT Dağıtan Çok Aşamalı Saldırı

Dragon Breath grubu, RONINGLOADER yükleyicisi aracılığıyla Çin pazarındaki güvenlik yazılımlarını devre dışı bırakıp, değiştirilmiş Gh0st RAT truva atını dağıtıyor. Kampanya, çok aşamalı kaçınma teknikleri ve marka taklit yöntemleriyle Çince konuşan kullanıcıları hedef alıyor.

Fortinet’ten Lighthouse’a: Haftalık Siber Güvenlik Gelişmeleri ve Kritik Tehditler

Bu hafta Fortinet FortiWeb ürünündeki kritik bir güvenlik açığı aktif olarak sömürülürken, Google devasa bir Çin kaynaklı PhaaS platformuna karşı dava açtı. Ayrıca, Kuzey Kore bağlantılı Konni grubunun Google Find Hub hizmetini kötüye kullanması ve Europol'un büyük çaplı kötü amaçlı yazılım altyapılarını çökertmesi öne çıkan gelişmeler arasında. Yapay zeka destekli saldırılar ve npm paketlerinde token farming kampanyaları da dikkat çekiyor.

Saldırganların LinkedIn Üzerinden Phishing Yapmasının Teknik ve Stratejik Nedenleri

LinkedIn, geleneksel e-posta güvenlik önlemlerini aşan ve yüksek değerli hedeflere doğrudan erişim sağlayan bir oltalama platformu olarak öne çıkıyor. Hesap ele geçirme, yapay zekâ destekli mesajlaşma ve çok kanallı saldırı teknikleriyle birleşen bu tehdit, kurumsal güvenlik için ciddi bir risk oluşturuyor. Modern çözümler ve proaktif yaklaşımlar, bu gelişmiş oltalama saldırılarına karşı kritik önem taşıyor.

Meta, Nvidia ve Microsoft Çıkarım Çerçevelerinde Kritik Güvensiz Serileştirme Hataları ve MCP Sunucusu JavaScript Enjeksiyonu Tehdidi

Meta, Nvidia ve Microsoft'un yapay zeka çıkarım çerçevelerinde, ZeroMQ ve Python pickle modülünün güvensiz kullanımı nedeniyle kritik güvenlik açıkları tespit edildi. Ayrıca, Cursor IDE'de MCP sunucusu üzerinden gerçekleşen JavaScript enjeksiyonu saldırıları, kullanıcı kimlik bilgilerinin çalınmasına ve IDE'nin ele geçirilmesine yol açabiliyor.

Fidye Yazılım Ekosisteminde Parçalanma Derinleşiyor: LockBit 5.0 ile Yeniden Merkezileşme İhtimali

2025 üçüncü çeyrekte fidye yazılımı ekosistemi 85 aktif grup ile şimdiye kadarki en merkeziyetsiz halini aldı. LockBit 5.0 sürümüyle geri dönüş yaparak yeniden merkezileşme sinyalleri verirken, küçük ve bağımsız grupların artışı fidye yazılımı tehditlerinin daha karmaşık ve dayanıklı hale geldiğini gösteriyor. Kolluk kuvvetlerinin operasyonları toplam hacmi azaltmakta yetersiz kalıyor ve saldırgan

İranlı APT42 Grubundan ‘SpearSpecter’: Savunma ve Hükümet Hedeflerine Yönelik Gelişmiş Casusluk Operasyonu

İranlı APT42 grubunun SpearSpecter adlı casusluk kampanyası, üst düzey savunma ve hükümet yetkililerini hedef alarak gelişmiş sosyal mühendislik ve modüler PowerShell arka kapıları kullanıyor. Çok kanallı komut kontrol altyapısı ve bulut tabanlı yükleme mekanizmalarıyla uzun süreli ve gizli erişim sağlanıyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

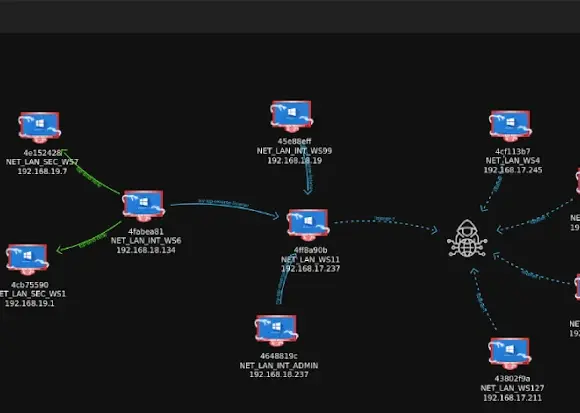

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

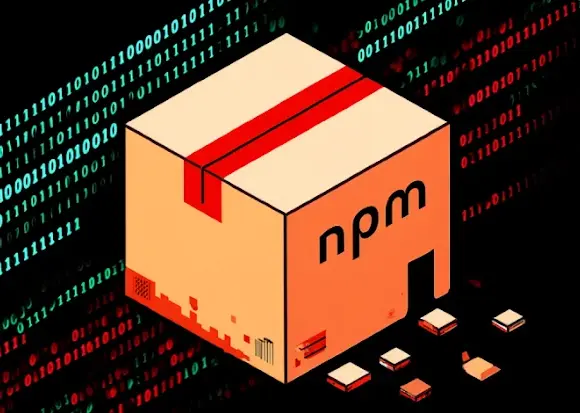

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

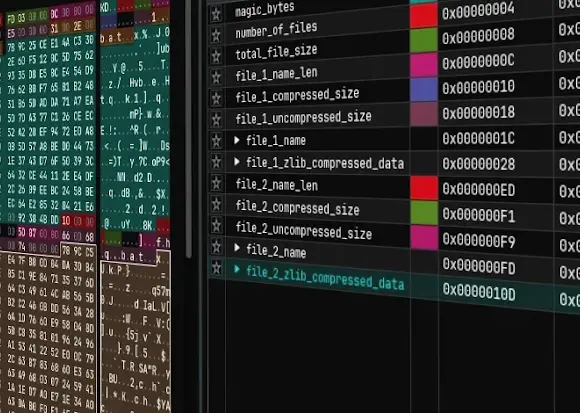

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

ABD, Kuzey Koreli 10 Kuruluşa 12,7 Milyon Dolarlık Kripto ve BT Dolandırıcılığı Yaptırımı Uyguladı

ABD Hazine Bakanlığı, Kuzey Kore'nin nükleer programını finanse etmek için yürüttüğü 12,7 milyon dolarlık kripto ve BT dolandırıcılığı operasyonlarına yönelik 10 kişi ve kuruluşa yaptırım uyguladı. Operasyonlarda gelişmiş kötü amaçlı yazılımlar, sosyal mühendislik ve sahte istihdam planları kullanılarak fonların kaynağı gizlendi. Bu yaptırımlar, Kuzey Kore'nin dijital varlıklar üzerinden yürüttüğü karmaşık finansal ağları hedef alıyor.

SOC Tükenmişliğini Önlemenin Teknik Yolları: Gerçek Zamanlı Analiz ve Otomasyonun Gücü

SOC'larda analist tükenmişliği, gerçek zamanlı bağlam, otomasyon ve entegre tehdit istihbaratı ile azaltılabilir. MCP istemcileri, Pydantic AI ve gelişmiş sandbox teknolojileri sayesinde, SOC ekipleri daha hızlı ve etkili müdahale kapasitesine kavuşur. Bu yaklaşımlar, iş yükünü hafifletirken güvenlik operasyonlarının kalitesini artırır.

APT41 Hackerları ABD-Çin Ticaret Müzakereleri Sırasında ABD Yetkililerini Hedef Alıyor

Çin bağlantılı APT41 hacker grubu, 2025 ABD-Çin ticaret müzakereleri sırasında ABD hükümet yetkililerini ve ilgili kuruluşları hedef alan gelişmiş oltalama kampanyaları düzenliyor. Saldırılar, kimlik taklidi ve bulut hizmetleri üzerinden izlerin gizlenmesi gibi sofistike tekniklerle yürütülüyor. Komite, bu faaliyetleri Çin devlet destekli siber casusluk olarak değerlendiriyor.

WhatsApp, iOS ve macOS İçin Kritik Sıfır Tıklama Açığını Kapattı

WhatsApp, iOS ve macOS cihazlarını etkileyen CVE-2025-55177 numaralı sıfır tıklama açığını kapattı. Bu zafiyet, kullanıcı etkileşimi olmadan cihazların ele geçirilmesine olanak sağlıyor ve gelişmiş casus yazılım kampanyalarında kullanıldığı tespit edildi. Kullanıcılara cihazlarını güncel tutmaları ve fabrika ayarlarına döndürmeleri öneriliyor.

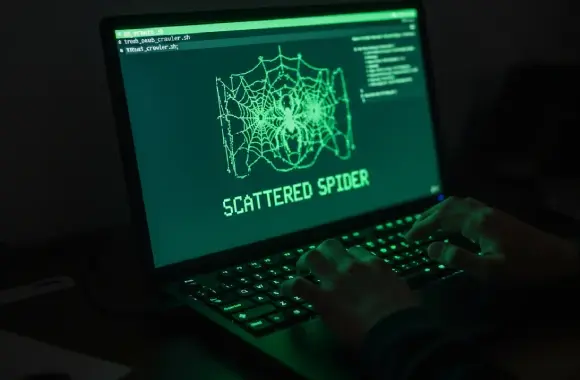

Scattered Spider Finans Sektörüne Yönelerek Operasyonlarına Devam Ediyor

Scattered Spider, emeklilik iddialarına rağmen finans sektörüne odaklanarak operasyonlarını sürdürüyor. Grup, sosyal mühendislik ve ileri düzey tekniklerle kritik altyapılara erişim sağlarken, yapay zeka destekli sesli oltalama saldırılarıyla da faaliyetlerini genişletiyor. Siber suç gruplarının stratejik geri çekilme ve yeniden yapılanma eğilimleri devam ediyor.

Windows, macOS ve Linux’ta Geliştirici Kimlik Bilgilerini Çalan 10 Sahte npm Paketi Tespit Edildi

4 Temmuz 2025'te npm kayıt defterine yüklenen 10 sahte paket, Windows, macOS ve Linux sistemlerinde geliştirici kimlik bilgilerini hedef alan karmaşık bir bilgi hırsızlığı operasyonu yürütüyor. Kötü amaçlı yazılım, çok katmanlı karmaşıklaştırma ve platforma özgü terminal komutları kullanarak sistem anahtar zincirlerinden, tarayıcılardan ve yapılandırma dosyalarından kritik verileri topluyor.

macOS İçin Gelişmiş Güvenlik Katmanı: Yönetici Hatalarını Saldırganlardan Önce Tespit Edin

ThreatLocker'ın geliştirdiği Defense Against Configurations (DAC), macOS cihazlarda yapılandırma hatalarını tespit ederek güvenlik açıklarını önceden kapatmayı amaçlıyor. Beta aşamasındaki bu çözüm, FileVault, güvenlik duvarı ve eski protokol kullanımı gibi kritik kontrolleri merkezi bir konsolda raporlayarak, IT ekiplerine kapsamlı içgörü sağlıyor. Ayrıca, gelişmiş analiz motorları ve otomatik po

WatchGuard VPN’de Kritik Sınır Dışı Yazma Açığı: Uzaktan Kod Çalıştırma Riski

WatchGuard Fireware OS'de kritik bir sınır dışı yazma açığı (CVE-2025-9242) tespit edildi. Bu zafiyet, kimlik doğrulaması olmadan uzaktan kod çalıştırılmasına olanak tanıyor ve özellikle IKEv2 VPN kullanıcılarını etkiliyor. Güncellemelerle giderilen bu açık, ransomware grupları ve gelişmiş saldırı teknikleri için potansiyel bir hedef oluşturuyor.

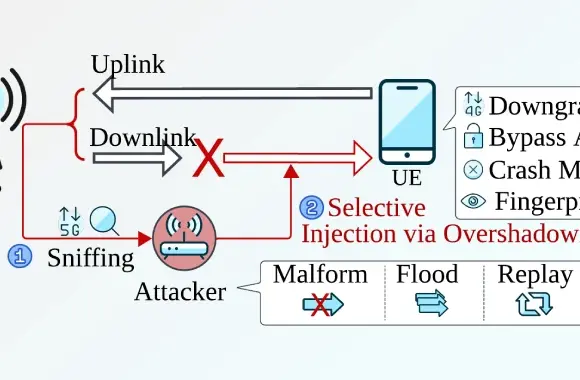

Sni5Gect Saldırısı: 5G Modemleri Çökertiyor ve 4G’ye Düşürerek Güvenlik Riskleri Yaratıyor

Sni5Gect, 5G modemlerdeki şifrelenmemiş mesajları dinleyip hedef cihazlara kablosuz saldırılar yapabilen yeni bir açık kaynak aracıdır. Bu saldırı, modemlerin çökertilmesi ve 5G bağlantısının 4G'ye düşürülmesini mümkün kılarak ciddi güvenlik riskleri oluşturuyor. GSMA tarafından tanımlanan bu tehdit, 5G güvenliği alanında yeni araştırmalar için önemli bir temel sağlıyor.

Microsoft, Medusa Fidye Yazılımı Kullanan GoAnywhere Açığını Storm-1175 Grubuna Bağladı

Microsoft, GoAnywhere MFT platformundaki kritik CVE-2025-10035 açığını Storm-1175 grubunun Medusa fidye yazılımı dağıtımında kullandığını doğruladı. Kimlik doğrulama gerektirmeyen bu deseralizasyon hatası, uzak kod yürütmeye ve sistemde kalıcı erişime imkan tanıyor. Saldırganlar, RMM araçları ve Cloudflare tüneli üzerinden komut kontrolü yaparak veri sızdırma ve fidye yazılımı dağıtımı gerçekleştiriyor.

Konni Hackerları Google Find Hub’ı Uzaktan Veri Silme Aracına Dönüştürdü: Yeni APT Taktikleri ve Gelişmiş RAT Kullanımı

Konni hackerları, Google'ın Find Hub hizmetini kullanarak Android cihazları uzaktan sıfırlama ve veri silme yeteneği kazandı. Gelişmiş RAT'lar ve modüler kötü amaçlı yazılımlar içeren saldırı zinciri, uzun süreli gizlenme ve kapsamlı iç keşif faaliyetleriyle destekleniyor. Aynı zamanda Lazarus ve Kimsuky gruplarının yeni malware varyantları da raporlandı.

Rust ile Android Bellek Güvenliği Hatalarında Tarihi Düşüş: %20’nin Altına İniş

Google, Android platformunda Rust kullanımı sayesinde bellek güvenliği hatalarını %20’nin altına düşürdü. Rust, C ve C++’a kıyasla çok daha düşük zafiyet yoğunluğu ve geliştirme sürecinde yüksek verimlilik sağlıyor. Ayrıca, kapsamlı savunma stratejileri ve kritik uygulamalarda Rust’ın yaygınlaştırılması planlanıyor.

Google, COLDRIVER Grubunun Üç Yeni Rus Zararlı Yazılım Ailesini Ortaya Çıkardı

Google, Rus devlet destekli COLDRIVER hacker grubunun geliştirdiği NOROBOT, YESROBOT ve MAYBEROBOT adlı üç yeni zararlı yazılım ailesini tespit etti. Bu zararlılar, gelişmiş teslimat zincirleri ve modüler yapılarıyla yüksek profilli hedeflere yönelik istihbarat toplama amaçlı kullanılıyor. Hollanda'da üç gencin bu faaliyetlerle bağlantılı olarak gözaltına alınması da operasyonun hukuki boyutunu or

Scattered Spider Üyesine SIM Değiştirme Saldırılarıyla 10 Yıl Hapis ve 13 Milyon Dolar Tazminat Cezası

Scattered Spider grubunun önemli bir üyesi, SIM değiştirme saldırıları ve kripto para hırsızlığı nedeniyle 10 yıl hapis cezası aldı. Sosyal mühendislik yöntemleriyle kurumsal hedeflere erişim sağlayan grup, milyonlarca dolar değerinde dijital varlık çaldı. Güvenlik uzmanları, grubun insan faktörünü hedef alan gelişmiş taktiklerle faaliyet gösterdiğini vurguluyor.

TA558 Grubu, Brezilya Otellerine Venom RAT Dağıtımında Yapay Zeka Destekli Scriptler Kullanıyor

TA558 grubu, Brezilya ve İspanyolca konuşulan pazarlardaki otellere Venom RAT dağıtmak için yapay zeka destekli JavaScript ve PowerShell scriptleri kullanıyor. Kaspersky’nin RevengeHotels olarak adlandırdığı bu kampanya, gelişmiş anti-kill mekanizmaları ve kalıcılık özellikleriyle dikkat çekiyor. Siber suçlular, LLM ajanlarıyla oluşturulan kodları kullanarak saldırılarını çeşitlendirip yeni bölgelere yaymaya devam ediyor.

Red Hat OpenShift AI Açığı, Hibrit Bulut Ortamlarında Tam Yetki Riskini Doğuruyor

Red Hat OpenShift AI platformunda tespit edilen CVE-2025-10725 güvenlik açığı, kimlik doğrulaması yapılmış kullanıcıların ayrıcalıklarını küme yöneticisi seviyesine yükseltmesine izin veriyor. Bu durum, hibrit bulut altyapılarında tam kontrolün ele geçirilmesine yol açabilir. Red Hat, etkilenen sürümler için yükseltme ve yapılandırma değişiklikleriyle bu riski azaltmayı öneriyor.