Mobil cihazların iş süreçlerindeki önemi artarken, güvenlik riskleri de büyüyor. Samsung Galaxy cihazları ve Knox Suite, donanım tabanlı çok katmanlı koruma ve merkezi yönetim özellikleriyle BT yöneticilerinin mobil güvenlik stratejilerini güçlendiriyor. Bu makalede, Türkiye’deki kurumların ihtiyaçlarına uygun pratik öneriler ve teknik detaylar sunulmaktadır.

Kasım 2025 Siber Tehditleri: Fortinet Açığı, Chrome 0-Day ve Rekor DDoS Saldırıları

Kasım 2025’in ikinci yarısında Fortinet FortiWeb’de kritik zafiyetler aktif olarak istismar edilirken, Google Chrome’da yüksek riskli bir 0-day açığı kapatıldı. Microsoft, tarihin en büyük DDoS saldırısını engellerken, SaaS platformlarında yetkisiz erişim ve yeni zararlı kampanyalar dikkat çekti. Türkiye’deki kurumlar için kritik altyapı ve mevzuat açısından önemli etkileri olan bu gelişmeler, sis

ShadowPad Zararlısı WSUS Açığını Kullanarak Kritik Sistem Erişimi Sağlıyor

Son analizler, WSUS sunucularındaki CVE-2025-59287 açığının, Çin destekli ShadowPad zararlısının yayılımında aktif şekilde kullanıldığını ortaya koyuyor. Saldırganlar, Windows araçları ve PowerShell tabanlı Netcat benzeri araçlarla ilk erişimi sağlayıp, zararlıyı hafızada çalıştırarak kalıcı erişim elde ediyor. Bu gelişme, özellikle kritik altyapılar ve kurumsal ağlar için önemli bir tehdit oluştu

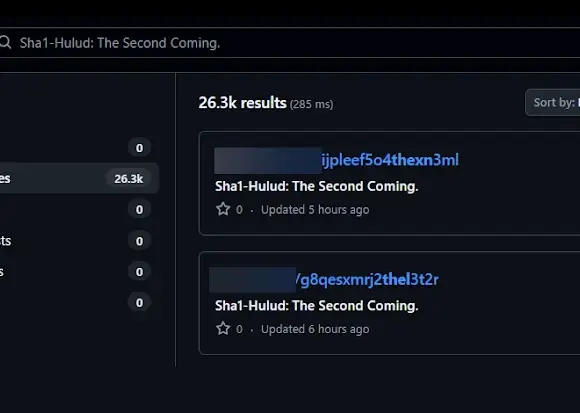

Sha1-Hulud İkinci Dalga: 25.000’den Fazla npm Deposu Ön Yükleme Kimlik Bilgisi Hırsızlığıyla Tehdit Altında

Sha1-Hulud tedarik zinciri saldırısının ikinci dalgası, npm paketleri üzerinden ön yükleme aşamasında çalışan kötü amaçlı betikler aracılığıyla 25.000’den fazla depoyu etkiledi. Saldırganlar, GitHub iş akışlarına sızarak hassas kimlik bilgilerini çalıyor ve ele geçirilen makinelerde rastgele komutlar çalıştırabiliyor. Türkiye’deki kurumlar için kritik altyapı ve KVKK uyumluluğu açısından önemli ri

SEC, SolarWinds Davasını Yıllar Süren İncelemeden Sonra Geri Çekti

ABD Menkul Kıymetler ve Borsa Komisyonu (SEC), SolarWinds ve eski CISO'su Timothy G. Brown aleyhine açılan ve 2020 tedarik zinciri saldırısına ilişkin yatırımcıları yanıltmakla suçlanan davayı geri çekti. Mahkeme, iddiaların çoğunu reddederken, SEC diğer büyük teknoloji şirketlerine yönelik yanıltıcı açıklama suçlamalarını sürdürdü. Bu gelişme, siber güvenlik uygulamalarının yatırımcı ilişkilerind

Salesforce Bağlantılı OAuth İhlali: Gainsight Uygulamasında Yetkisiz Veri Erişimi Tespit Edildi

Salesforce platformuna bağlı Gainsight uygulamasında tespit edilen OAuth tabanlı yetkisiz erişim, üçüncü taraf tokenların ele geçirilmesiyle gerçekleşti. Saldırı, ShinyHunters grubuyla bağlantılı tehdit aktörleri tarafından yürütülürken, birçok kurumsal müşteri potansiyel risk altında bulunuyor. Kuruluşlara, bağlı uygulamaların erişim tokenlarını gözden geçirme ve şüpheli aktiviteleri engelleme ça

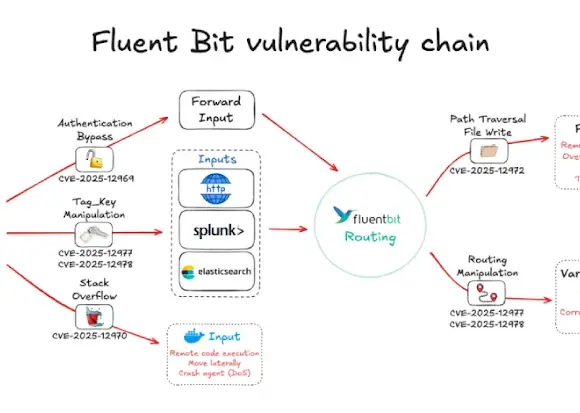

Fluent Bit’te 5 Kritik Güvenlik Açığı: Bulut ve Kubernetes Altyapılarına Yönelik Riskler

Fluent Bit telemetri aracında tespit edilen beş önemli güvenlik açığı, bulut ve Kubernetes ortamlarında uzaktan kod çalıştırma, kimlik doğrulama atlama ve hizmet kesintisi gibi riskler doğuruyor. Bu zafiyetler, saldırganların bulut altyapılarına derinlemesine sızmasına ve veri manipülasyonuna olanak tanıyor. Güncel yamalar ve yapılandırma önlemleri, bu tehditlere karşı kritik önem taşıyor.

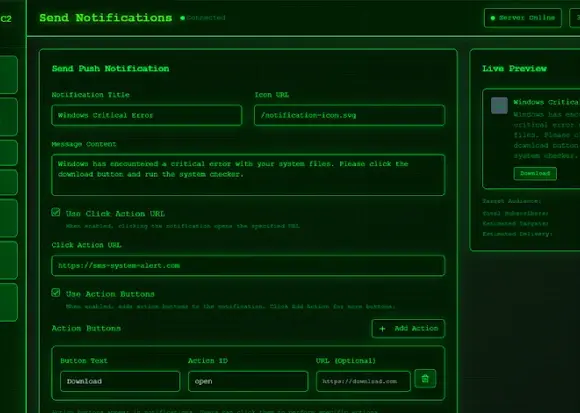

Matrix Push C2: Dosyasız Kimlik Avı Saldırıları ve Çok Platformlu Tehditler

Matrix Push C2, tarayıcı bildirimlerini kullanarak dosyasız kimlik avı saldırıları gerçekleştiriyor ve çoklu işletim sistemlerinde hedeflere ulaşabiliyor. Bu yeni nesil saldırı kiti, sosyal mühendislik ve web push bildirim mekanizmasını birleştirerek kullanıcıları sahte uyarılarla aldatıyor ve kötü amaçlı sitelere yönlendiriyor. Ayrıca, Velociraptor aracının kötüye kullanımı da artış göstererek sa

Google Quick Share, Rust Güvenliğiyle AirDrop Uyumluluğunu Android’e Getiriyor

Google, Android cihazlarda Quick Share dosya paylaşım servisini Apple AirDrop ile uyumlu hale getirerek çapraz platform dosya transferini kolaylaştırdı. Bu entegrasyon, Rust programlama diliyle güçlendirilmiş çok katmanlı güvenlik önlemleriyle destekleniyor ve veri aktarımında sunucuya ihtiyaç duymuyor. Ayrıca, ortaya çıkan düşük şiddetteki bilgi sızıntısı açığı hızla giderildi.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

İtalya’dan Apple’a App Store Rekabeti ve Gizlilik Politikaları Nedeniyle 98,6 Milyon Euro Ceza

İtalya rekabet otoritesi, Apple’ın App Tracking Transparency (ATT) kurallarının App Store’daki rekabeti sınırladığı gerekçesiyle şirkete 98,6 milyon euro para cezası verdi. Bu karar, üçüncü taraf uygulama geliştiricilerinin kullanıcı izni alma süreçlerinde yaşanan çifte onay zorunluluğu ve Apple’ın kendi uygulamalarına sağladığı ayrıcalıklar üzerine odaklanıyor. Siber güvenlik ve gizlilik alanında

Fortinet FortiWeb 8.0.2 Açığı: Yönetici Hesapları Oluşturarak Saldırganlara Ayrıcalıklı Erişim Sağlıyor

Fortinet FortiWeb 8.0.2 sürümünde kimlik doğrulama atlatma açığı, saldırganların yönetici hesapları oluşturarak kalıcı erişim sağlamasına imkan tanıyor. Henüz resmi CVE numarası verilmemiş bu zafiyet, aktif olarak istismar ediliyor ve Fortinet kullanıcılarının acilen yamaları uygulaması gerekiyor.

WinRAR CVE-2025-6218 Açığı: Üç Tehdit Grubu Aktif Sömürüde

WinRAR dosya arşivleyicide kritik bir yol geçişi açığı (CVE-2025-6218), Temmuz-Kasım 2025 döneminde üç farklı tehdit grubu tarafından aktif olarak kullanıldı. Bu zafiyet, özellikle Windows platformlarında hedefli oltalama kampanyalarında makro tabanlı kötü amaçlı yazılımlar ve uzaktan komut kontrolü için kullanılıyor. Kurumsal ağlarda yama uygulanması ve gelişmiş tehdit tespiti kritik önem taşıyor

ShadowPad Zararlısı WSUS Açığını Kullanarak Kritik Sistem Erişimi Sağlıyor

Son analizler, WSUS sunucularındaki CVE-2025-59287 açığının, Çin destekli ShadowPad zararlısının yayılımında aktif şekilde kullanıldığını ortaya koyuyor. Saldırganlar, Windows araçları ve PowerShell tabanlı Netcat benzeri araçlarla ilk erişimi sağlayıp, zararlıyı hafızada çalıştırarak kalıcı erişim elde ediyor. Bu gelişme, özellikle kritik altyapılar ve kurumsal ağlar için önemli bir tehdit oluştu

İranlı APT42 Grubundan ‘SpearSpecter’: Savunma ve Hükümet Hedeflerine Yönelik Gelişmiş Casusluk Operasyonu

İranlı APT42 grubunun SpearSpecter adlı casusluk kampanyası, üst düzey savunma ve hükümet yetkililerini hedef alarak gelişmiş sosyal mühendislik ve modüler PowerShell arka kapıları kullanıyor. Çok kanallı komut kontrol altyapısı ve bulut tabanlı yükleme mekanizmalarıyla uzun süreli ve gizli erişim sağlanıyor.

Microsoft, Windows Çekirdeğinde Aktif Olarak Sömürülen Zero-Day Dahil 63 Kritik Güvenlik Açığını Giderdi

Microsoft, Windows Çekirdeğinde aktif olarak sömürülen bir zero-day dahil olmak üzere 63 güvenlik açığını giderdi. Yarış durumu ve tampon taşması gibi kritik zafiyetler, saldırganların SYSTEM ayrıcalıklarını ele geçirmesine olanak tanıyor. Ayrıca, Kerberos yetkilendirme mekanizmasındaki yüksek şiddette bir ayrıcalık yükseltme açığı da yamalandı.

Google Chrome’da Dolaylı İstem Enjeksiyonlarına Karşı 3 Katmanlı Yeni Güvenlik Önlemi

Google, Chrome tarayıcısında dolaylı istem enjeksiyonu saldırılarını engellemek amacıyla yeni katmanlı savunma mekanizmaları uygulamaya başladı. Bu yenilikler, kötü niyetli ajanların kullanıcı verilerini sızdırmasını ve istenmeyen eylemler gerçekleştirmesini önlemeye odaklanıyor. Siber güvenlik profesyonelleri için bu gelişme, AI destekli ajanların güvenli kullanımında önemli bir adım olarak değer

67.000’den Fazla Sahte npm Paketi Solucan Benzeri Spam Saldırısıyla Kayıt Defterini Doldurdu

Endor Labs ve SourceCodeRED araştırmacıları, npm kayıt defterini dolduran 67.000'den fazla sahte paketin yer aldığı IndonesianFoods adlı solucan benzeri spam kampanyasını ortaya çıkardı. Bu saldırı, manuel yürütülen JavaScript dosyalarıyla npm ekosistemini spam paketlerle doldurarak tedarik zinciri güvenliğini dolaylı yoldan tehdit ediyor. Güvenlik tarayıcılarının bu pasif saldırıyı tespit etmekte

Kimwolf Botneti 1,8 Milyon Android TV Cihazını Ele Geçirdi ve Gelişmiş DDoS Saldırıları Düzenliyor

Kimwolf adlı gelişmiş botnet, dünya genelinde 1,8 milyondan fazla Android tabanlı TV kutusu ve tablet cihazını enfekte ederek büyük ölçekli DDoS saldırıları gerçekleştiriyor. Botnet, Ethereum Name Service (ENS) tabanlı yeni C2 teknikleri kullanarak altyapısını güçlendirirken, kötü amaçlı yazılımın AISURU botnetiyle bağlantılı olduğu tespit edildi.

Dragon Breath: RONINGLOADER ile Güvenlik Yazılımlarını Devre Dışı Bırakan ve Gh0st RAT Dağıtan Çok Aşamalı Saldırı

Dragon Breath grubu, RONINGLOADER yükleyicisi aracılığıyla Çin pazarındaki güvenlik yazılımlarını devre dışı bırakıp, değiştirilmiş Gh0st RAT truva atını dağıtıyor. Kampanya, çok aşamalı kaçınma teknikleri ve marka taklit yöntemleriyle Çince konuşan kullanıcıları hedef alıyor.

SS7 Sistemi: Telekomünikasyonun Kalbindeki Kritik Güvenlik Açıkları ve Korunma Yöntemleri

SS7 protokolü, telekomünikasyonun temel sinyal iletim sistemidir ancak güvenlik açıkları nedeniyle siber saldırılara açıktır. Bu makalede SS7'nin çalışma prensipleri, temini, siber güvenlik riskleri ve Türkiye'deki durumu detaylı şekilde ele alınmıştır.

GhostAd Reklam Yazılımı, macOS GlassWorm Kampanyası ve Yeni Proxy Botnet Tehditleri

2025 sonu ve 2026 başında ortaya çıkan çeşitli siber tehditler, özellikle mobil cihazlar, macOS sistemleri ve bulut altyapılarını hedef alıyor. GhostAd adlı Android reklam yazılımı pil ve veri kaynaklarını tüketirken, GlassWorm macOS kullanıcılarını hedefleyen tedarik zinciri saldırılarını sürdürüyor. Ayrıca IPCola proxy ağı gibi yeni botnetler, geniş çapta cihazları kapsayan tehditler oluşturuyor

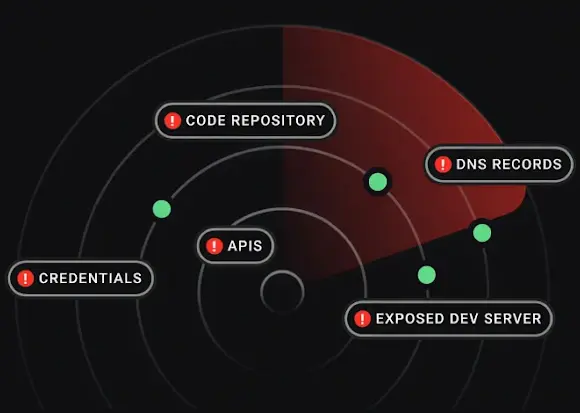

Saldırı Yüzeyi Yönetiminde Gerçek ROI’yi Ölçmenin 3 Kritik Yolu

Saldırı yüzeyi yönetimi (ASM) programları, varlık keşfi ve uyarılarla dolu panolar sunsa da, gerçek risk azaltımını ölçmek çoğu zaman zordur. Etkili ROI, sadece varlık sayısındaki artışla değil, açıkların ne kadar hızlı sahiplenilip kapandığı ve riskli yolların azaltılmasıyla ortaya çıkar. Bu yazıda, ASM’de sonuç odaklı metriklerin önemi ve uygulanabilir öneriler ele alınıyor.

Yapay Zeka Tabanlı Güvenlik Analizlerini Atlatan Kötü Amaçlı npm Paketi ve Teknik Detayları

Şubat 2024'te npm kayıt defterine yüklenen ve 19 binden fazla indirilen kötü amaçlı bir ESLint eklentisi, yapay zeka destekli güvenlik araçlarını manipüle ederek tespit edilmekten kaçınıyor. Paket, ortam değişkenlerini çalmak için post-install betiği kullanıyor ve siber güvenlik ekipleri için yeni tehdit senaryoları oluşturuyor.

RondoDox Botnet, React2Shell Açığını Kullanarak IoT ve Web Sunucularını Hedefliyor

2025 sonunda ortaya çıkan RondoDox botneti, kritik React2Shell (CVE-2025-55182) güvenlik açığını kullanarak dünya genelinde özellikle Next.js tabanlı sunucular ve IoT cihazlarını hedef alıyor. ABD, Almanya ve Fransa başta olmak üzere birçok ülkede etkili olan bu saldırı, otomatik tarama ve kripto madenciliği gibi zararlı faaliyetlerle yayılıyor. Siber güvenlik ekipleri için kapsamlı önlemler hayat

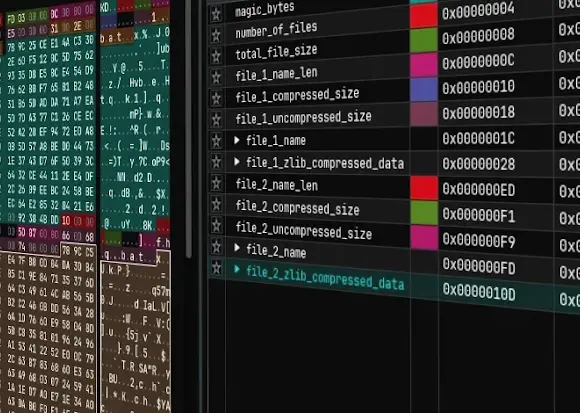

MongoDB’de Kimlik Doğrulamasız Bellek Okuma Açığı ve Korunma Yöntemleri

MongoDB sunucularında CVE-2025-14847 kodlu kritik bir zafiyet keşfedildi. Kimlik doğrulaması yapılmamış saldırganlar, zlib sıkıştırma protokolündeki tutarsızlıkları kullanarak başlatılmamış heap belleğine erişim sağlayabiliyor. Bu durum, hassas verilerin ifşasına ve ileri saldırıların tetiklenmesine zemin hazırlıyor.