Intellexa tarafından geliştirilen Predator casus yazılımı, Android ve iOS cihazlarda 14 farklı sıfır-gün açığı kullanarak hedeflere sızıyor. Özellikle reklam ekosistemi üzerinden gerçekleştirilen sıfır tıklama saldırıları ve ağ enjeksiyon teknikleri, geniş coğrafyalarda hükümet ve özel sektör hedeflerini tehdit ediyor.

GoldFactory Grubunun Değiştirilmiş Bankacılık Uygulamalarıyla 11.000’den Fazla Enfeksiyon Kaydedildi

GoldFactory adlı organize siber suç grubu, Güneydoğu Asya’da özellikle Endonezya, Tayland ve Vietnam’da değiştirilmiş bankacılık uygulamaları aracılığıyla 11.000’den fazla Android cihaz enfeksiyonuna yol açtı. Hedeflerine, hükümet kurumları ve yerel markaları taklit eden phishing kampanyalarıyla ulaşan grup, gelişmiş kötü amaçlı yazılım modülleri ve uzaktan erişim trojanları kullanıyor.

MSP’ler için 5 Temel Siber Güvenlik Satış İtirazı ve Güven Odaklı Çözüm Yöntemleri

Siber güvenlik hizmeti sunan MSP'ler, potansiyel müşterilerin satış süreçlerinde sıkça karşılaştıkları itirazları aşmakta zorlanıyor. Bu itirazlar genellikle maliyet, karmaşıklık ve algı kaynaklı olup, doğru eğitim ve güven inşasıyla aşılabilir. Makalede, MSP'lerin satış konuşmalarını uzun vadeli iş ortaklıklarına dönüştürmek için uygulayabileceği güven-öncelikli stratejiler ve otomasyonun rolü de

Apache Tika’da Kritik XXE Açığı: CVE-2025-66516 ve Acil Güncelleme İhtiyacı

Apache Tika kütüphanelerinde keşfedilen CVE-2025-66516 kodlu kritik XXE açığı, birçok sürümü etkileyerek saldırganların özel hazırlanmış PDF dosyaları üzerinden XML Dış Varlık enjeksiyonu yapmasına olanak tanıyor. Bu zafiyet, dosya erişimi ve uzaktan kod çalıştırma riskleri barındırdığı için kullanıcıların en kısa sürede ilgili yamaları uygulaması gerekiyor.

React Server Components’ta Kritik React2Shell Uzak Kod Yürütme Açığı KEV Kataloğuna Eklendi

React Server Components (RSC) paketlerinde bulunan ve kimlik doğrulaması gerektirmeden uzaktan kod yürütmeye olanak tanıyan kritik bir güvenlik açığı, CISA tarafından Bilinen Sömürülmüş Zafiyetler (KEV) kataloğuna dahil edildi. Bu zafiyet, özellikle React tabanlı altyapılar ve Next.js gibi popüler frameworkler üzerinde ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin hızlıca güncelleme yapmas

Çinli Hackerlar BRICKSTORM ile ABD Kurumlarında Gizli ve Uzun Süreli Erişim Sağlıyor

Çin kaynaklı tehdit aktörleri, BRICKSTORM adlı gelişmiş bir arka kapı aracı kullanarak ABD’deki hukuk, teknoloji ve üretim sektörlerindeki VMware vCenter ortamlarına sızıyor. Saldırılar, Ivanti Connect Secure ve VMware vCenter’daki kritik sıfır gün açıkları üzerinden gerçekleştiriliyor ve kalıcı, gizli erişim sağlanıyor.

Çinli Hackerlar React2Shell Açığını Hedef Alarak Kritik Sistemlerde İstismar Kampanyası Başlattı

Son dönemde ortaya çıkan React2Shell (CVE-2025-55182) açığı, kimlik doğrulaması gerektirmeden uzaktan kod çalıştırmaya imkan tanıması nedeniyle Çin bağlantılı tehdit aktörlerinin hedefinde. Earth Lamia ve Jackpot Panda gruplarının finans, lojistik ve çevrimiçi kumar sektörlerinde yürüttüğü saldırılar, yamalanmamış sistemlerde ciddi risk oluşturuyor.

2025’te Web Güvenliğini Şekillendiren 5 Kritik Tehdit ve Savunma Stratejileri

2025 yılında web güvenliği alanında ortaya çıkan beş önemli tehdit, yapay zeka destekli kodlama kusurlarından JavaScript enjeksiyonlarına, tedarik zinciri saldırılarından gizlilik ihlallerine kadar geniş bir yelpazede riskler barındırıyor. Bu gelişmeler, siber güvenlik profesyonelleri için yeni savunma yaklaşımlarını zorunlu kılıyor ve sürekli doğrulama ile davranışsal izleme gibi yöntemlerin önem

WordPress King Addons Eklentisinde Kritik Yetki Yükseltme Açığı ve Aktif Sömürüler

WordPress King Addons eklentisinde CVE-2025-8489 kodlu kritik bir yetki yükseltme açığı keşfedildi. Kimlik doğrulaması yapılmadan saldırganların yönetici hesabı oluşturmasına olanak tanıyan bu zafiyet, dünya genelinde 10.000'den fazla aktif kurulumda risk oluşturuyor. Güvenlik ekipleri, güncel yamaların uygulanması ve anormal yönetici aktivitelerinin izlenmesini öneriyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

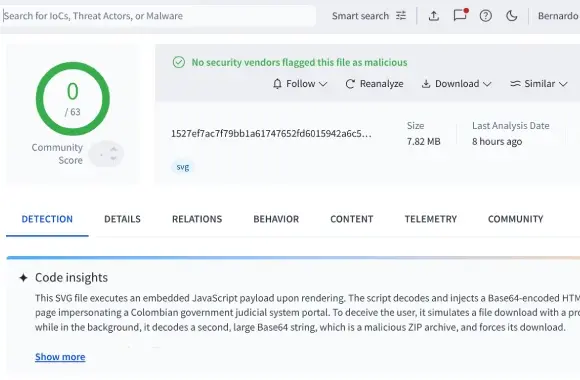

VirusTotal, Base64 Kodlu Kimlik Avı İçin Kullanılan 44 Yeni SVG Dosyası Tespit Etti

VirusTotal, Base64 kodlu kimlik avı sayfalarını yaymak için kullanılan 44 tespit edilmemiş SVG dosyasını ortaya çıkardı. Bu dosyalar, macOS hedefli AMOS bilgi hırsızı ve terminal tabanlı kurulum yöntemleriyle birlikte karmaşık saldırı zincirlerinin parçası olarak kullanılıyor. Güçlenen Gatekeeper korumalarına rağmen, çok katmanlı savunma stratejileri kritik önem taşıyor.

Güvenlik Ekipleri AI ve İnsan İş Akışlarını Nasıl Dengeliyor? Ücretsiz Webinar Detayları

Thomas Kinsella liderliğindeki webinar, güvenlik ekiplerinin AI, insan müdahalesi ve kuralları nasıl dengeli bir şekilde birleştirdiğini anlatıyor. Tam otomasyonun getirdiği risklere karşı netlik ve denetlenebilirlik ön planda tutuluyor. Katılımcılar, AI destekli iş akışlarını güvenli ve etkili şekilde ölçeklendirmek için pratik bilgiler edinecek.

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

CHILLYHELL, macOS üzerinde çalışan gelişmiş bir arka kapı olarak UNC4487 tehdit grubuna ait olup, kapsamlı kalıcılık ve gizlenme teknikleri kullanıyor. ZynorRAT ise Go tabanlı, çok platformlu bir RAT olarak Telegram botu üzerinden komut alıyor ve Windows ile Linux sistemlerinde faaliyet gösteriyor. Her iki kötü amaçlı yazılım da modern tehdit ortamında tespit ve müdahaleyi zorlaştıran özelliklere sahip.

Hizmet Sağlayıcılar için vCISO ve Uyumluluk Hizmetlerinde Otomasyonun Gücü

Yönetilen hizmet sağlayıcılar, artan siber tehditler ve uyumluluk gereksinimlerine karşı manuel süreçlerin getirdiği zorlukları aşmak için otomasyona yöneliyor. Yapay zeka destekli otomasyon, risk değerlendirmeleri ve uyumluluk yönetimi gibi kritik alanlarda %70'e varan zaman tasarrufu sağlarken, hizmet kalitesini ve müşteri memnuniyetini artırıyor. Doğru entegrasyon stratejileriyle otomasyon, hizmet sağlayıcıların operasyonel verimliliğini ve ölçeklenebilirliğini önemli ölçüde yükseltiyor.

CISA, Citrix ve Git’teki Kritik Güvenlik Açıklarını KEV Kataloğuna Ekledi

CISA, Citrix Session Recording ve Git'te tespit edilen üç kritik güvenlik açığını KEV kataloğuna ekledi. Citrix açıkları yetki yükseltme ve uzaktan kod yürütme riskleri taşırken, Git'teki açık rastgele kod yürütülmesine olanak sağlıyor. Federal ajanslar, bu tehditlere karşı önlemlerini 2025 sonuna kadar tamamlamak zorunda.

Android Dropperlar Bankacılık Truva Atlarının Ötesinde: SMS Hırsızları ve Casus Yazılımlarına Kapı Aralıyor

Google Play Protect ve Pilot Programı, Android dropperlarının riskli izin taleplerini engellemekte etkili olurken, saldırganlar dropperları kapsülleyerek ve yükleri sonradan değiştirerek bu önlemleri aşmaya devam ediyor. Hindistan ve Asya'da yayılan bu dropperlar, sadece bankacılık truva atları değil, aynı zamanda SMS hırsızları ve casus yazılımlar da teslim ediyor. Bitdefender Labs'in raporuna göre, Facebook'ta kötü amaçlı reklamlar yoluyla yayılan yeni kampanyalar, finansal ve kripto para uygulamaları kılığında milyonlarca kullanıcıyı hedef alıyor.

Google’dan İşletmeler İçin İnceleme Bazlı Şantajla Mücadelede Yeni Haritalar Özelliği

Google, işletmelerin inceleme bazlı şantaj girişimlerini bildirebilmesi için yeni bir Haritalar özelliği geliştirdi. Bu özellik, sahte tek yıldızlı yorumlarla yapılan saldırıları tespit etmeye ve önlemeye odaklanıyor. Ayrıca, Google çevrimiçi iş dolandırıcılıkları, yapay zeka taklitleri ve kötü amaçlı VPN uygulamaları gibi diğer siber tehditlere karşı da uyarılarda bulunuyor.

Cisco SNMP Açığı Üzerinden Linux Rootkitleri: Zero Disco Operasyonu Detayları

Cisco'nun SNMP alt sistemindeki kritik bir yığın taşması açığı, saldırganların Linux tabanlı rootkitler yaymasına olanak sağladı. Zero Disco olarak adlandırılan bu operasyon, özellikle eski Cisco cihazlarını hedef alıyor ve kalıcı erişim için IOS daemon süreçlerine müdahale ediyor. Güvenlik yamaları ve modern koruma yöntemleri saldırı riskini azaltıyor ancak tehdit devam ediyor.

Yeni HttpTroy Arka Kapısı, Güney Kore’deki Hedefli Siber Saldırıda VPN Faturası Kılığında

Güney Kore'de hedefli bir oltalama saldırısında, Kimsuky adlı tehdit aktörü HttpTroy adlı yeni bir arka kapı kullanarak kurbanın sistemine sızdı. VPN faturası kılığındaki ZIP dosyası aracılığıyla yayılan kötü amaçlı yazılım, dosya transferi, ekran görüntüsü alma ve komut çalıştırma gibi geniş yeteneklere sahip. Ayrıca, Lazarus Grubu'nun Kanada'daki saldırısında Comebacker ve BLINDINGCAN trojanları kullanıldı. Her iki kampanya da gelişmiş gizleme teknikleri ve çok aşamalı enfeksiyon zincirleriyle dikkat çekiyor.

Yerleşik Fidye Yazılımı Özellikleri Taşıyan Vibe-Coded Kötü Amaçlı VS Code Uzantısı ve Npm Paketleri Üzerinden Yayılım

Secure Annex araştırmacısı John Tuckner tarafından keşfedilen "susvsex" adlı kötü amaçlı VS Code uzantısı, yerleşik fidye yazılımı özellikleri taşıyor ve GitHub üzerinden komut ve kontrol sağlıyor. Eş zamanlı olarak Datadog Security Labs, Vidar bilgi hırsızını gizlice çalıştıran 17 zararlı npm paketini ortaya çıkardı. Bu vakalar, açık kaynak ekosistemlerinde tedarik zinciri saldırılarının artan ka

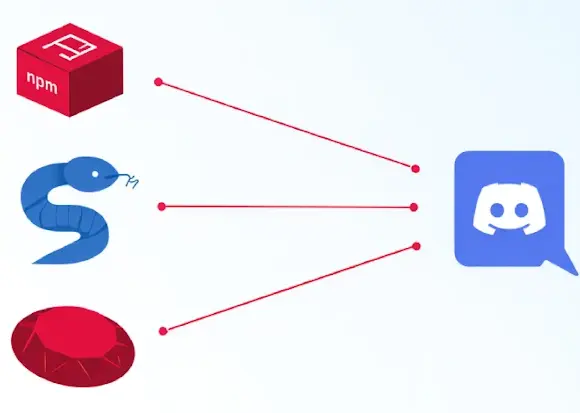

npm, PyPI ve RubyGems Paketlerinde Discord Webhooklarıyla Veri Sızıntısı ve Kuzey Koreli Tehdit Aktörlerinin Sahte Paket Operasyonu

Discord webhook'ları, npm, PyPI ve RubyGems paketlerinde geliştirici yapılandırma dosyalarını ve hassas bilgileri sızdırmak için kullanılıyor. Ayrıca, Kuzey Kore destekli tehdit aktörleri Contagious Interview kampanyasıyla yüzlerce sahte npm paketi aracılığıyla Web3 ve teknik sektör geliştiricilerini hedef alıyor. Bu durum, tedarik zinciri saldırılarının ekonomik ve teknik boyutlarını yeniden şekillendiriyor.

Microsoft, Rhysida Fidye Yazılımı Kampanyasında Kullanılan 200 Sahte Sertifikayı İptal Etti

Microsoft, Rhysida fidye yazılımı kampanyasında kullanılan 200'den fazla sahte sertifikayı iptal etti. Vanilla Tempest adlı tehdit aktörü, sahte Microsoft Teams kurulum dosyaları aracılığıyla Oyster arka kapısını yayarken, saldırılar SEO zehirlenmesi ve saygın kod imzalama hizmetlerinin kötüye kullanımıyla desteklendi. Güvenlik önlemleri güncellenerek bu tehditlere karşı koruma sağlandı.

Storm-2603 Grubu Velociraptor Aracını LockBit Fidye Yazılımı Operasyonlarında Kötüye Kullanıyor

Storm-2603 tehdit aktörleri, Velociraptor DFIR aracının eski sürümünü kullanarak LockBit ve diğer fidye yazılımlarını dağıtıyor. SharePoint zafiyetleri ve CVE-2025-6264 açığını istismar eden grup, gelişmiş yatay hareketlilik ve savunma atlatma teknikleriyle dikkat çekiyor. Araştırmalar, grubun Çin devlet destekli aktörlerle bağlantılı olabileceğini ve profesyonel, organize bir yapıya sahip olduğunu gösteriyor.

EvilAI Zararlısı: Yapay Zeka Araçları Kılığında Küresel Kuruluşlara Sızma Girişimi

EvilAI kampanyası, yapay zeka destekli araçlar kılığında küresel çapta çeşitli sektörlere sızmaya çalışıyor. Zararlılar, gerçekçi uygulamalar ve dijital imzalar kullanarak tespit edilmeden hassas verileri çalıyor ve komut-kontrol sunucularıyla şifreli iletişim kuruyor. BaoLoader ve TamperedChef gibi arka kapı bileşenleri, kampanyanın temel bileşenleri olarak öne çıkıyor.

Yapay Zeka Veri Güvenliğinde Yeni Yaklaşımlar: Alıcılar İçin Kapsamlı Rehber

Yapay zeka veri güvenliği, eski güvenlik modellerinin yetersiz kaldığı karmaşık bir alan haline geldi. Bu rehber, alıcıların keşiften mimari uyuma kadar dört aşamada yapay zeka risklerini doğru şekilde değerlendirmesini sağlıyor ve güvenlik ile üretkenlik arasında denge kurmanın önemini vurguluyor.

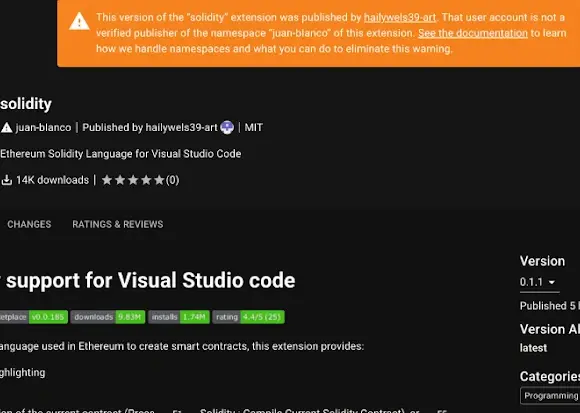

SleepyDuck VSX Uzantısı: Ethereum Tabanlı Komut ve Kontrol Altyapısıyla Gelişmiş Bir Tehdit

SleepyDuck adlı kötü amaçlı VS Code uzantısı, Ethereum blockchain üzerinde barındırılan akıllı sözleşmeler aracılığıyla dinamik komut ve kontrol sağlıyor. Gelişmiş sistem bilgisi toplama ve yedekleme mekanizmalarıyla donatılan uzantı, Solidity geliştiricilerini hedef alıyor. Ayrıca, benzer tehditler arasında dış sunuculardan Monero madencisi indiren uzantılar da bulunuyor; kullanıcıların güvenilir