Ekim 2025'te başlayan ForumTroll operasyonu, Rusya'daki akademisyenleri hedef alan karmaşık kimlik avı saldırılarıyla dikkat çekiyor. Sahte eLibrary e-postaları ve Google Chrome sıfır gün açığı (CVE-2025-2783) üzerinden yürütülen bu kampanya, gelişmiş zararlılar ve kişiselleştirilmiş saldırı zinciriyle öne çıkıyor. Siber güvenlik profesyonelleri için kritik teknik detaylar ve savunma önerileri bu

Kimwolf Botneti 1,8 Milyon Android TV Cihazını Ele Geçirdi ve Gelişmiş DDoS Saldırıları Düzenliyor

Kimwolf adlı gelişmiş botnet, dünya genelinde 1,8 milyondan fazla Android tabanlı TV kutusu ve tablet cihazını enfekte ederek büyük ölçekli DDoS saldırıları gerçekleştiriyor. Botnet, Ethereum Name Service (ENS) tabanlı yeni C2 teknikleri kullanarak altyapısını güçlendirirken, kötü amaçlı yazılımın AISURU botnetiyle bağlantılı olduğu tespit edildi.

Google, Karanlık Web İzleme Hizmetini Şubat 2026’da Sonlandırıyor

Google, kullanıcıların kişisel verilerinin karanlık webde izlenmesini sağlayan hizmetini 16 Şubat 2026'da kapatma kararı aldı. Bu değişiklik, hizmetin etkinliğinin azalması ve daha etkili güvenlik araçlarına odaklanma stratejisi kapsamında gerçekleşiyor. Kullanıcılar, izleme profillerini önceden silme imkanına sahip olacak.

GhostPoster Kampanyası: 17 Firefox Eklentisinde Gizlenen Çok Aşamalı Kötü Amaçlı Yazılım

GhostPoster zararlısı, 50.000'den fazla indirme alan 17 farklı Firefox eklentisinde tespit edildi. Kötü amaçlı yazılım, bağlı kuruluş bağlantılarını ele geçirmek, izleme kodu enjekte etmek ve reklam dolandırıcılığı yapmak için çok aşamalı bir saldırı zinciri kullanıyor. Siber güvenlik ekipleri için bu tehdit, tarayıcı eklentilerinde gizlenen karmaşık saldırı teknikleri ve uzun gecikmeli etkinleşme

FreePBX’te 3 Kritik Güvenlik Açığı: SQL Enjeksiyonu, Dosya Yükleme ve Kimlik Doğrulama Atlaması

FreePBX açık kaynaklı PBX platformunda, Eylül 2025 itibarıyla kritik SQL enjeksiyonu, kimlik doğrulamalı dosya yükleme ve kimlik doğrulama atlama zafiyetleri tespit edildi. Bu açıklardan yararlanarak saldırganlar uzaktan kod yürütme gerçekleştirebiliyor. Sistem yöneticilerinin acilen güncellemeleri uygulaması ve kimlik doğrulama ayarlarını gözden geçirmesi gerekiyor.

Fortinet FortiGate SAML SSO Açıklarıyla Gerçek Zamanlı Saldırılar ve Korunma Yöntemleri

Fortinet FortiGate cihazlarında SAML tabanlı SSO kimlik doğrulama atlama açıkları, 2025 Aralık ayında aktif olarak istismar edildi. Siber saldırganlar, FortiCloud SSO özelliğini hedef alarak yönetici hesaplarına yetkisiz erişim sağladı. Kuruluşların kritik yamaları hızla uygulaması ve erişim kontrollerini sıkılaştırması gerekiyor.

Proaktif SOC Yaklaşımıyla Tehditleri Sektör ve Bölge Bazında Anlamak

Geleneksel reaktif SOC modelleri, tehdit aktörlerinin gelişen taktiklerine karşı yetersiz kalıyor. Sektör ve coğrafi bağlamda zenginleştirilmiş tehdit istihbaratı araçları, güvenlik operasyon merkezlerinin (SOC) saldırıları önceden görmesini ve hızlı müdahale etmesini sağlıyor. Bu yaklaşım, özellikle karmaşık hibrit saldırıların arttığı günümüzde kritik önem taşıyor.

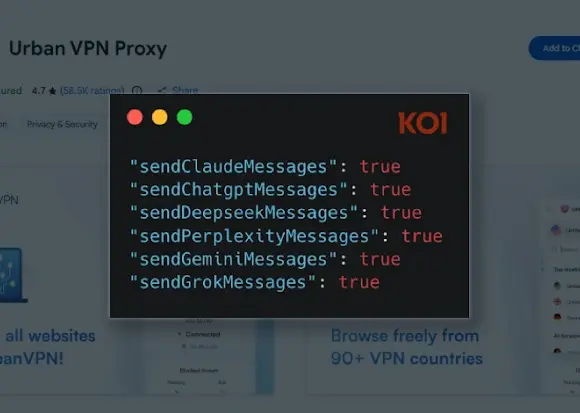

Urban VPN Chrome Eklentisi Yapay Zeka Sohbet Verilerini Gizlice Topluyor

Urban VPN adlı popüler Chrome ve Edge eklentisinin, kullanıcıların yapay zeka destekli sohbet botlarındaki komut ve yanıtlarını izinsiz topladığı ortaya çıktı. Milyonlarca kullanıcıyı etkileyen bu durum, eklentinin ağ isteklerini manipüle ederek verileri iki uzak sunucuya gönderdiğini gösteriyor. Siber güvenlik uzmanları, bu tür gizli veri toplama faaliyetlerinin kullanıcı gizliliği ve eklenti mağ

Ele Geçirilmiş IAM Kimlik Bilgileriyle AWS Üzerinde Gelişmiş Kripto Madencilik Operasyonu

Son raporlar, ele geçirilmiş AWS IAM kimlik bilgileri kullanılarak yürütülen kapsamlı bir kripto madencilik kampanyasının detaylarını ortaya koyuyor. Bu saldırı, AWS bulut ortamlarında kalıcılık sağlayan sofistike teknikler ve otomatik ölçeklendirme yöntemleriyle operasyon süresini uzatmayı hedefliyor. Siber güvenlik uzmanları için bu tür tehditlere karşı güçlü erişim kontrolleri ve sürekli izleme

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

ZAST.AI Yapay Zeka Destekli Kod Güvenliğinde Yanlış Pozitifleri Sıfırlayan Yatırım Aldı

ZAST.AI, yapay zeka destekli otomatik PoC oluşturma ve doğrulama teknolojisiyle kod güvenliğinde yanlış pozitif sorununu ortadan kaldırmayı hedefliyor. 2025 yılında birçok popüler açık kaynak projede yüzlerce gerçek güvenlik açığı keşfeden şirket, 6 milyon dolarlık ön A serisi yatırım aldı. Bu teknoloji, kurumsal güvenlik operasyonlarında doğrulanmış güvenlik açığı raporları sunarak maliyet ve zam

Yapay Zeka Kötüye Kullanımı, 31 Tbps DDoS ve Kritik Yazılım Arka Kapıları: Güncel Siber Tehditler

Son haftalarda yapay zeka tabanlı kötü amaçlı yazılımlar, rekor seviyede 31.4 Tbps DDoS saldırıları ve popüler yazılımlarda tedarik zinciri saldırıları öne çıktı. Almanya’dan ABD’ye, Avrupa’dan küresel pazarlara yayılan bu tehditler, güvenilen sistemlerdeki zafiyetlerin nasıl istismar edildiğini gösteriyor.

Warlock Fidye Yazılımı, Güncellenmemiş SmarterMail Açıklarını Kullanarak Ağlara Sızdı

2026'nın başında Warlock fidye yazılımı grubu, güncellenmemiş SmarterMail sunucularındaki kritik güvenlik açıklarını kullanarak kurumsal ağlara sızdı. Saldırı, özellikle SmarterTrack kullanan barındırılan müşterileri etkilerken, Active Directory kontrolü ele geçirildi ve Velociraptor gibi zararlı araçlar kuruldu. Siber güvenlik uzmanları, güncel yamaların uygulanması ve ağ segmentasyonu gibi önlem

TeamPCP Solucanı: Bulut Altyapılarını Kötüye Kullanan Gelişmiş Siber Suç Platformu

Kasım 2025'ten beri aktif olan TeamPCP tehdit grubu, Docker, Kubernetes ve React2Shell (CVE-2025-55182) gibi zafiyetleri kullanarak bulut ortamlarını hedef alıyor. Bu kampanya, bulut altyapılarını proxy, veri hırsızlığı ve kripto madenciliği için suistimal eden otomatikleşmiş bir saldırı zinciri sunuyor. Siber güvenlik profesyonelleri için bulut güvenliği ve olay müdahale stratejilerinin önemi art

SSHStalker Botnet: Eski Linux Çekirdek Açıklarıyla IRC Tabanlı Kalıcı Erişim Sağlanıyor

SSHStalker adlı botnet, 2009-2010 dönemine ait Linux çekirdek güvenlik açıklarını kullanarak port 22 üzerinden yayılıyor ve IRC protokolüyle komut kontrolü sağlıyor. Bu saldırı, özellikle güncellenmemiş eski Linux altyapılarını hedef alıyor ve kalıcı erişim için gelişmiş rootkit ve günlük temizleyiciler kullanıyor.

SolarWinds Web Help Desk İstismarında 3 Kritik Aşama ve Kalıcılık Taktikleri

Microsoft Defender tarafından tespit edilen SolarWinds Web Help Desk (WHD) açıklarından kaynaklanan çok aşamalı saldırılar, kimlik doğrulaması olmadan uzaktan kod yürütülmesine ve ileri düzey kalıcılık sağlanmasına olanak tanıyor. Saldırganlar, CVE-2025-40551, CVE-2025-40536 ve CVE-2025-26399 gibi yüksek kritiklikteki zafiyetleri kullanarak kurum ağlarında yatay hareket gerçekleştiriyor. Bu durum,

Reynolds Fidye Yazılımı, EDR Araçlarını BYOVD Sürücüsüyle Hedef Alıyor

Reynolds fidye yazılımı, savunma atlatma amacıyla kendi içinde gömülü BYOVD (Bring Your Own Vulnerable Driver) bileşeni kullanarak EDR çözümlerini devre dışı bırakıyor. Bu teknik, güvenlik süreçlerini hedef alan saldırganların tespit edilmeden hareket etmesini sağlıyor ve özellikle kurumsal ağlarda ciddi risk oluşturuyor.

60’tan Fazla Yazılım Sağlayıcısından Kritik Güvenlik Güncellemeleri Yayınlandı

Son haftalarda Microsoft, Adobe, SAP, Intel ve Google gibi büyük yazılım sağlayıcıları, işletim sistemleri, bulut ve ağ platformlarında çok sayıda güvenlik açığını kapatmak için yamalar yayımladı. Bu güncellemeler, sıfır gün açıkları, kod enjeksiyonu ve yetkilendirme eksiklikleri gibi kritik zafiyetleri hedef alıyor. Siber güvenlik ekiplerinin, bu yamaları hızla uygulaması ve kapsamlı güvenlik önl

OpenClaw, ClawHub Becerilerinde Kötü Amaçlı Yazılımları Tespit İçin VirusTotal Entegrasyonu Sağladı

OpenClaw, ClawHub beceri pazarındaki kötü amaçlı yazılımların tespiti için VirusTotal ile entegre olarak yeni bir güvenlik katmanı oluşturdu. Bu gelişme, özellikle AI ajanlarının yeteneklerini kötüye kullanma riskine karşı kritik bir adım olarak öne çıkıyor. Ancak, uzmanlar bu taramanın tüm tehditleri yakalayamayabileceği konusunda uyarıyor.

UNC1069 Grubu, Yapay Zeka Destekli Sosyal Mühendislik ile Kripto Para Sektörünü Hedefliyor

UNC1069 adlı Kuzey Kore bağlantılı tehdit aktörü, Windows ve macOS sistemlerinde kripto para sektörü çalışanlarını hedef alan gelişmiş sosyal mühendislik saldırıları düzenliyor. Yapay zeka destekli derin sahte videolar ve sahte Zoom toplantılarıyla kurbanları kandıran grup, çok sayıda yeni kötü amaçlı yazılım ailesi kullanarak finansal verileri çalıyor.

Microsoft’tan 6 Kritik Güvenlik Açığını Kapatmaya Yönelik 59 Yama Yayını

Microsoft, Ocak 2026 itibarıyla yazılımlarında altısı aktif olarak istismar edilen toplam 59 güvenlik açığını gideren güncellemeler yayınladı. Bu açıklar, özellikle Windows Shell, MSHTML Framework ve Remote Desktop gibi kritik bileşenlerde yer alıyor ve yerel ayrıcalık yükseltme, güvenlik özelliği atlatma gibi saldırı vektörlerine olanak tanıyor. Siber güvenlik ekipleri için bu yamaların hızlıca u

CISO’lar MTTR’yi Personel Artışı Olmadan Nasıl Yarıya İndiriyor? 3 Kritik Yöntem

Siber güvenlik liderleri, ek personel almadan olay müdahale sürelerini (MTTR) önemli ölçüde azaltıyor. Sandbox-öncelikli inceleme, otomatik triage ve kanıta dayalı karar mekanizmaları, SOC ekiplerinin tükenmişliğini azaltırken verimliliği artırıyor. Bu yöntemler, özellikle karmaşık oltalama ve kötü amaçlı yazılım saldırılarında hızlı ve etkili müdahaleyi mümkün kılıyor.

Signal Üzerinden Hedefli Oltalama Saldırıları: 3 Kritik Savunma Adımı

Almanya ve Avrupa'da yüksek profilli siyasetçiler, askerler ve gazetecileri hedef alan Signal oltalama saldırıları artış gösteriyor. Saldırganlar, destek botları kılığında PIN kodu talep ederek hesaplara gizlice erişim sağlıyor. Bu tehdit, WhatsApp gibi diğer mesajlaşma platformlarına da yayılma riski taşıyor.

Fortinet Ürünlerinde Kimlik Doğrulamasız Kritik SQL Injection Açığı ve FortiCloud SSO Riskleri

Fortinet, FortiClientEMS ürünlerinde kimlik doğrulaması gerektirmeyen kritik bir SQL Injection (CVE-2026-21643) açığını giderdi. Aynı zamanda FortiCloud SSO kimlik doğrulamasıyla ilişkili başka bir kritik zafiyet (CVE-2026-24858) de raporlandı. Bu açıklar, özellikle kurumsal ağlarda yetkisiz kod çalıştırma ve hesap ele geçirme riskini artırıyor.

Outlook Eklentisi Üzerinden 4.000 Microsoft Hesabı Hırsızlığı: AgreeToSteal Operasyonu

Terk edilmiş bir Outlook eklentisinin alan adı ele geçirilerek sahte Microsoft giriş sayfası kurulmasıyla 4.000'den fazla kullanıcı kimlik bilgisi çalındı. Saldırı, Office eklentilerinin dinamik içerik yapısındaki zafiyetleri hedef alıyor ve e-posta güvenliği açısından ciddi riskler oluşturuyor. Siber güvenlik ekiplerinin bu tür tedarik zinciri saldırılarına karşı manifest URL'lerini ve izinleri y

Fortune 500 Bulut Ortamlarında Açığa Çıkan Eğitim Uygulamaları Kripto Madenciliğine Zemin Hazırlıyor

Son analizler, izole laboratuvar amaçlı eğitim ve demo uygulamalarının bulut ortamlarında yanlış yapılandırmalar nedeniyle geniş çapta sömürüldüğünü ortaya koyuyor. Özellikle Fortune 500 şirketleri ve büyük siber güvenlik sağlayıcılarının bulut altyapılarında tespit edilen bu açıklar, saldırganların kripto madenciliği ve kalıcılık araçlarıyla aktif olarak kötüye kullanım gerçekleştirdiğini gösteri

Ivanti EPMM Zero-Day Açıklarıyla Gerçekleşen Veri İhlali ve Avrupa Hükümetlerini Hedef Alan Kampanya

Ocak 2026'da Ivanti Endpoint Manager Mobile (EPMM) ürünündeki kritik zero-day açıkları, Avrupa'da kamu kurumlarının çalışan iletişim verilerinin sızmasına yol açtı. Saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine imkan veren CVE-2026-1281 ve CVE-2026-1340 açıkları, koordineli bir saldırı zincirinin parçası olarak kullanıldı. Bu olay, kurumsal sistemlerde derinlemesine güvenlik ön

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

NetSupport RAT ile Özbekistan ve Rusya’da Hedefli Saldırılar: Bloody Wolf Kampanyası ve Yeni Taktikler

Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

Farkındalıktan Proaktif Tehdit Avcılığına: Güvenlik Hazırlığını Güçlendirmek

Güvenlik Farkındalık Ayı, dijital güvenlik bilincini artırsa da, tek başına siber tehditlere karşı yeterli değildir. Proaktif tehdit avcılığı, zayıf noktaları erken tespit ederek ve Sürekli Tehdit Maruziyeti Yönetimi (CTEM) ile desteklenerek, organizasyonların güvenlik hazırlığını güçlendirir. Bu yaklaşım, farkındalığı kalıcı koruma ve kanıtlanabilir aksiyonlarla tamamlar.

Kuruluşlar Neden Statik Gizli Bilgilerden Yönetilen Kimliklere Geçiş Yapıyor?

Kuruluşlar, statik gizli bilgilerin yönetimindeki zorluklar ve güvenlik riskleri nedeniyle yönetilen kimliklere yöneliyor. AWS, Azure ve Google Cloud gibi büyük platformların sunduğu yönetilen kimlik çözümleri, kimlik doğrulama süreçlerini otomatikleştirerek operasyonel verimlilik ve güvenlik sağlıyor. Ancak hibrit ortamlarda ve üçüncü taraf entegrasyonlarında statik kimlik bilgileri hala kullanıl

SaaS Güvenliğinde Token Tehdidi: Son İhlaller ve Korunma Yöntemleri

SaaS uygulamalarında kullanılan OAuth tokenları ve API anahtarları, siber saldırganlar için kritik erişim noktaları haline geldi. Son yıllarda yaşanan önemli ihlaller, token hırsızlığının MFA gibi güvenlik önlemlerini aşabildiğini gösterdi. Kuruluşların token envanteri tutması, izinleri sınırlandırması ve düzenli izleme yapması, SaaS güvenliğinde temel adımlar olarak öne çıkıyor.

100’den Fazla VS Code Eklentisi Geliştiricileri Gizli Tedarik Zinciri Risklerine Maruz Bıraktı

Wiz araştırmacıları, VS Code eklentilerinde yüzlerce gizli bilginin sızdırıldığını ve kötü amaçlı yazılım dağıtımının kolaylaştığını ortaya koydu. TigerJack adlı tehdit aktörü, sahte görünümlü eklentilerle kaynak kodu çalma ve kripto madenciliği gibi saldırılar düzenliyor. Microsoft, güvenlik önlemlerini artırsa da, alternatif platformlardaki riskler devam ediyor.

‘s1ngularity’ Saldırısında Ele Geçirilen Nx Paketleri 2.349 GitHub, Bulut ve AI Kimlik Bilgisini Sızdırdı

Nx paketlerinin kötü amaçlı sürümleri, CI/CD iş akışındaki bir açık nedeniyle ele geçirilerek kimlik bilgilerini toplayıp GitHub'da herkese açık depolara sızdırdı. İkinci ve üçüncü dalga saldırılarla binlerce depo etkilendi. Olay, AI araçlarının tedarik zinciri saldırılarında kullanıldığı ilk vakalardan biri olarak dikkat çekiyor ve güvenlik önlemlerinin artırılmasının önemini vurguluyor.

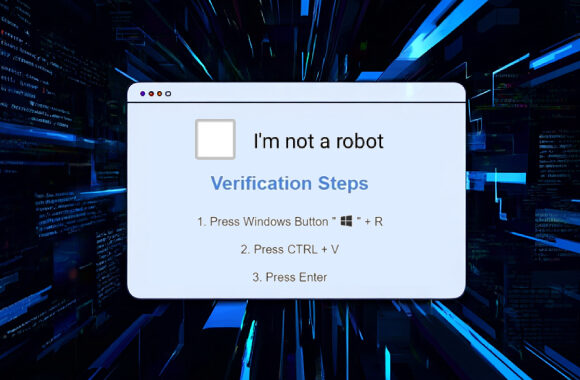

CORNFLAKE.V3 Arka Kapısı ClickFix Taktikleriyle Yayılıyor: Sahte CAPTCHA ve PowerShell Komutlarıyla Saldırı Zinciri

CORNFLAKE.V3 arka kapısı, ClickFix sosyal mühendislik taktikleriyle yayılıyor; sahte CAPTCHA sayfaları ve PowerShell komutları kullanılarak sistemlere erişim sağlanıyor. Tehdit aktörleri, bu erişimi finansal kazanç ve çeşitli kötü amaçlı yazılım dağıtımı için kullanıyor. Ayrıca, USB sürücülerle yayılan kripto para madenciliği kampanyaları da devam ediyor.

MSP’ler İçin Siber Güvenlikte Stratejik Dönüşüm: Teknik Uzmanlıktan İş Değerine

MSP'ler için siber güvenlikte stratejik dönüşüm, teknik uzmanlıktan iş değerine odaklanmayı gerektirir. Uyumluluktan sürekli risk yönetimine geçiş ve operasyonel hazırlığın güçlendirilmesi, MSP'lerin rekabet avantajı kazanmasını sağlar. Gelişmiş araç entegrasyonları ve iş odaklı güvenlik yaklaşımları, MSP'lerin müşterileriyle stratejik ortaklık kurmasına olanak tanır.

BlueNoroff’un GhostCall ve GhostHire Zararlı Yazılım Zincirleri Detayları ve Teknik Analizi

BlueNoroff alt kümesine ait GhostCall ve GhostHire kampanyaları, macOS ve Windows sistemlerini hedef alan gelişmiş zararlı yazılım zincirleri içeriyor. Sosyal mühendislik ve modüler zararlılarla gerçekleştirilen bu saldırılar, AppleScript, PowerShell ve Go tabanlı bileşenlerle sistemlere derin erişim sağlıyor. Üretken yapay zeka ve birleşik komuta kontrol altyapıları kullanılarak operasyonel etkin

Penetrasyon Testlerinin Gizli Maliyetleri ve Yönetim Zorlukları

Penetrasyon testleri, sistem güvenliğini doğrulamak için önemli olsa da, yönetimsel ve finansal açıdan gizli maliyetler barındırır. Kapsam belirleme, operasyonel kesintiler ve bütçe yönetimi gibi zorluklar, testlerin etkinliğini etkileyebilir. PTaaS gibi modern çözümler, bu süreçleri daha esnek ve maliyet etkin hale getirmektedir.

UpCrypter ile Teslim Edilen RAT Yükleri: Sahte Sesli Mesaj E-postaları Üzerinden Kimlik Avı Kampanyası

UpCrypter kullanan kimlik avı kampanyası, sahte sesli mesaj temalı e-postalar aracılığıyla RAT yüklerini dağıtıyor ve çeşitli sektörlerde yaygın enfeksiyonlara yol açıyor. Kampanya, JavaScript tabanlı dropperlar, steganografi ve MSIL yükleyicilerle karmaşık bir saldırı zinciri oluştururken, Microsoft 365 ve diğer meşru platformları kötüye kullanarak kimlik avı e-postalarının tespitini zorlaştırıyor.

İlk Kötü Amaçlı MCP Sunucusu Postmark-MCP Paketinde E-posta Hırsızlığına Yol Açtı

Sahte "postmark-mcp" npm paketi, MCP sunucusu üzerinden gönderilen e-postaları gizlice kopyalayarak veri sızıntısına yol açtı. Koi Security'nin tespitiyle ortaya çıkan bu olay, yazılım tedarik zincirindeki yeni tehditlere dikkat çekiyor. Postmark ise paketin resmi olmadığını ve hizmetlerinin güvende olduğunu açıkladı.

SideWinder, Güney Asya Diplomatik Hedeflerine Yönelik Yeni ClickOnce Tabanlı Saldırı Zincirini Benimsedi

SideWinder tehdit aktörü, Eylül 2025'te Güney Asya'daki diplomatik hedeflere yönelik saldırılarında yeni bir ClickOnce tabanlı enfeksiyon zinciri kullanmaya başladı. Bu çok katmanlı saldırı zincirinde, meşru görünen uygulamalar üzerinden kötü amaçlı DLL yan yükleniyor ve ModuleInstaller ile StealerBot gibi gelişmiş kötü amaçlı yazılımlar teslim ediliyor. Saldırılar, dinamik C2 iletişimi ve gelişmiş kaçınma teknikleriyle güvenlik analizini zorlaştırıyor.

Yapay Zekâ Güvenliği: Kritik Sistemlerde Agentic YZ ve En İyi Uygulamalar

Yapay zekâ sistemlerinin güvenliği, kimlik yönetimi ve çok katmanlı savunma mekanizmalarıyla sağlanmalıdır. Agentic YZ ajanlarının IAM çerçevesinde yönetilmesi, model zehirlenmesi ve prompt enjeksiyonu gibi tehditlere karşı etkili önlemler alınması kritik öneme sahiptir. Ayrıca, otomasyon ve insan denetimi arasında doğru denge kurularak güvenlik operasyonları optimize edilmelidir.

Pentest Teslimatında Otomasyonun Rolü: Etkili 7 Kritik İş Akışı

Pentest teslimat süreçlerinde otomasyon, bulguların keşiften düzeltmeye hızlı ve hatasız aktarılmasını sağlar. Kritik iş akışlarının otomatikleştirilmesi, güvenlik ekiplerinin verimliliğini artırırken, müşteri iletişimini güçlendirir ve risk yönetimini optimize eder.

AsyncRAT, ConnectWise ScreenConnect Üzerinden Kimlik Bilgileri ve Kripto Cüzdanlarını Hedefliyor

AsyncRAT, ConnectWise ScreenConnect platformunu kullanarak hedef sistemlere uzaktan erişim sağlıyor ve katmanlı yükleyicilerle kodlanmış .NET bileşenlerini çalıştırıyor. Bu kötü amaçlı yazılım, tarayıcı kimlik bilgileri ve kripto para cüzdanlarını çalarken, dosyasız çalışma yöntemiyle tespit edilmesini zorlaştırıyor.

ThreatsDay Bülteni: MS Teams Saldırıları, Kuzey Kore Kripto Soygunları ve Apple Siri Soruşturması

ThreatsDay bülteni, Microsoft Teams'in kötüye kullanımı, Kuzey Kore'nin 2 milyar dolarlık kripto hırsızlıkları ve Apple Siri ses kayıtları soruşturması gibi önemli siber güvenlik gelişmelerini ele alıyor. Ayrıca, AB'nin Chat Control düzenlemesine karşı teknoloji şirketlerinin tepkisi ve kritik güvenlik açıkları da raporda yer alıyor.