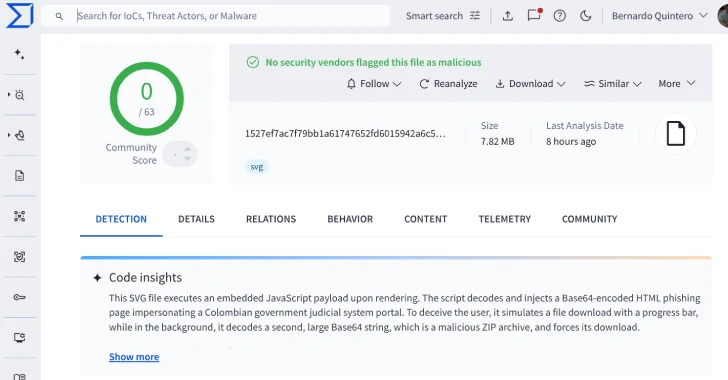

VirusTotal tarafından yapılan analizde, e-posta yoluyla dağıtılan ve gömülü JavaScript yükü çalıştıran 44 benzersiz SVG dosyası keşfedildi. Bu yük, Kolombiya Başsavcılığı Ofisi portalını taklit eden Base64 kodlu HTML kimlik avı sayfasını çözüp kullanıcıya enjekte ediyor.

Sahte sayfa, resmi bir belge indirme sürecini simüle eden ilerleme çubuğuyla dikkat çekerken, arka planda gizlice bir ZIP arşivinin indirilmesini tetikliyor. ZIP dosyasının içeriği henüz tam olarak açıklanmadı.

SVG Dosyalarında Polimorfizm ve Karartma Teknikleri

Google’ın antivirüs motorları tarafından tespit edilemeyen bu SVG dosyalarının, statik analizden kaçmak için karartma, polimorfizm ve gereksiz kod yığınları içerdiği belirtildi. Toplamda 523 SVG dosyası tespit edilirken, en eski örnek 14 Ağustos 2025 tarihine ait.

macOS Hedefli AMOS Bilgi Hırsızı ve ClickFix Taktikleri

Kırılmış yazılım sürümleri ve ClickFix benzeri yöntemlerle kullanıcılar, Atomic macOS Stealer (AMOS) adlı bilgi hırsızına yönlendiriliyor. AMOS, kimlik bilgileri, tarayıcı verileri, kripto cüzdanlar ve Apple Notları gibi kritik verileri çalabiliyor. Trend Micro, macOS cihazlarının kurumsal ortamlarda yaygınlaşmasıyla AMOS’un daha karlı bir hedef haline geldiğini vurguluyor.

Saldırı zinciri, haxmac[.]cc gibi sitelerde kırılmış yazılım arayan kullanıcıları sahte indirme linklerine yönlendirip, Terminal üzerinden kötü amaçlı komutların çalıştırılmasını sağlıyor. Apple’ın Gatekeeper koruması, imzasız .dmg dosyalarının kurulmasını engellerken, tehdit aktörleri terminal tabanlı kurulum yöntemlerine hızla adapte oluyor.

Güvenlik Önlemleri ve Çok Katmanlı Savunmanın Önemi

macOS Sequoia ile birlikte Gatekeeper korumaları güçlendirilmiş olsa da, bu durum saldırganların yöntemlerini değiştirmesine neden oldu. Trend Micro, bu gelişmenin çok katmanlı savunma stratejilerinin önemini bir kez daha ortaya koyduğunu belirtiyor.

Kripto Para Hırsızlığı ve StealC Kampanyası

Benzer şekilde, oyun hileleri arayan kullanıcıları hedef alan StealC bilgi hırsızı ve kripto para hırsızlığı yazılımı içeren kampanyalar da tespit edildi. CyberArk’a göre, StealC yükleyicisi ek kötü amaçlı yazılımlar indirerek enfekte makinelerdeki dijital varlıkları hedef alıyor ve tehdit aktörlerine 135.000 dolardan fazla kazanç sağladı.