TA585 tehdit aktörü, MonsterV2 adlı uzak erişim trojanı (RAT), veri hırsızı ve yükleyici zararlısını sofistike oltalama kampanyalarıyla dağıtıyor. Proofpoint araştırmacıları, TA585’in tüm saldırı zincirini kendi altyapısı ve çoklu teslimat yöntemleriyle kontrol ettiğini belirtiyor. Bu, aktörün üçüncü taraflardan erişim satın almak veya trafik yönlendirmek yerine, kendi sistemlerini kullanarak zararlı kurulumunu ve dağıtımını yönetmesini sağlıyor.

MonsterV2’nin Teknik Özellikleri ve Dağıtım Yöntemleri

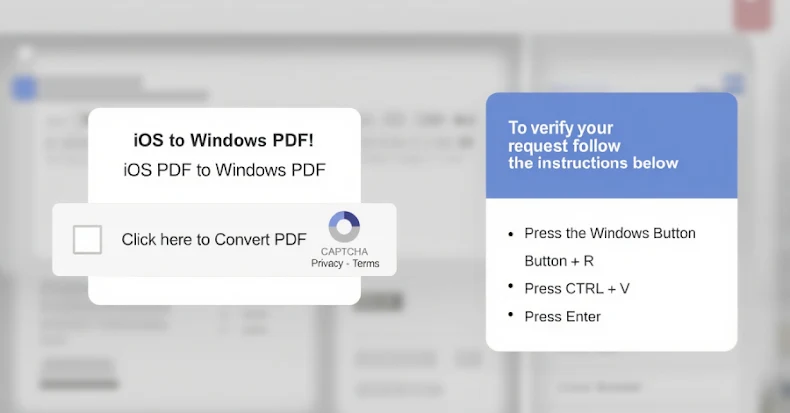

MonsterV2, Şubat 2025’te suç forumlarında ortaya çıkan ve daha önce CastleLoader üzerinden yayılan Aurotun Stealer olarak da bilinen bir zararlı. ABD İç Gelir Servisi (IRS) temalı sahte URL’ler aracılığıyla kullanıcıları PDF dosyalarına yönlendiren kampanyalarda, ClickFix adlı sosyal mühendislik taktikleriyle enfeksiyon başlatılıyor. PowerShell komutlarıyla çalışan bu zararlı, sonraki aşamada kötü amaçlı PowerShell betiklerini tetikliyor.

Nisan 2025 saldırılarında, meşru web sitelerine kötü amaçlı JavaScript enjeksiyonları yapılarak sahte CAPTCHA doğrulama katmanları oluşturuldu. TA585, başlangıçta Lumma Stealer kullanırken 2025 başlarında MonsterV2’ye geçti. Ayrıca, intlspring[.]com altyapısı Rhadamanthys Stealer ile bağlantılıdır.

Gelişmiş Komut ve Kontrol Özellikleri

MonsterV2, Windows API fonksiyonlarını dinamik olarak çözüyor, ayrıcalık yükseltme ve kalıcılık gibi özelliklere sahip. Anti-debug ve anti-sandbox teknikleri kullanarak analizden kaçınıyor. C2 sunucusuna bağlandığında, sistem bilgilerini ve coğrafi konumu gönderiyor, ardından çeşitli komutları yerine getiriyor: bilgi hırsızlığı, rastgele komut çalıştırma, hedef süreç yönetimi, HVNC bağlantısı, ekran görüntüsü alma, keylogger başlatma ve dosya manipülasyonu gibi.

Zararlı, SonicCrypt adlı C++ tabanlı bir şifreleyiciyle paketlenerek analizden korunuyor. Ayrıca, enfekte sistemlerde kripto para adreslerini değiştirebilen klipper işlevi ve ek yük indirme yeteneği bulunuyor.

TA585’in Benzersiz Tehdit Aktörü Profili

TA585, zararlıyı aylık 800 ila 2.000 ABD Doları arasında değişen fiyatlarla kiralıyor. Stealer sürümü Bağımsız Devletler Topluluğu (BDT) ülkelerini hedef almaktan kaçınıyor. PRODAFT’a göre, TA585’in faaliyetleri CoreSecThree adlı gelişmiş bir çerçeveyle ilişkilendiriliyor. Bu aktör, sahte güvenlik bildirimleri ve GitHub kullanıcılarını etiketleyen e-postalarla da saldırılar düzenliyor.

Proofpoint, TA585’in StealC ve MonsterV2 yüklerini aynı C2 sunucusuyla yapılandırdığını ve bu grubun gelişmiş filtreleme ve teslimat stratejileriyle siber suç ortamında öne çıktığını vurguluyor.