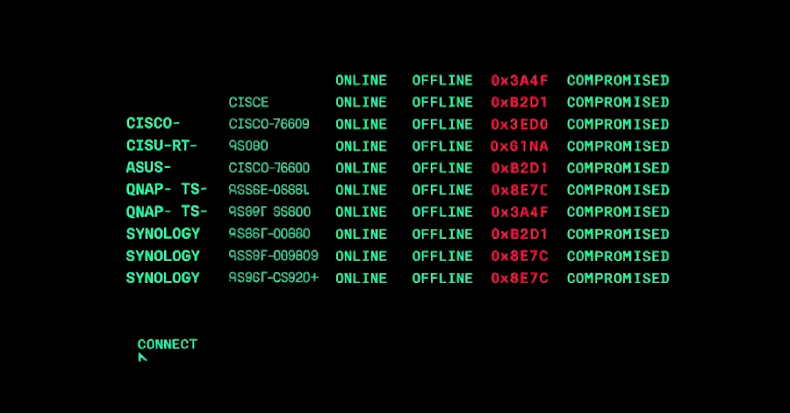

Şubat 2025’te Sekoia tarafından ortaya çıkarılan PolarEdge, Cisco, ASUS, QNAP ve Synology marka yönlendiricileri hedef alan sofistike bir botnet kampanyasıdır. Bu kötü amaçlı yazılım, TLS tabanlı ELF implantı kullanarak enfekte cihazlarda gelen istemci bağlantılarını izler ve komutları yürütür. PolarEdge’in arka planında, mbedTLS v2.8.0 ile uygulanan yerleşik bir TLS sunucusu bulunur ve bu sunucu, “HasCommand” parametresi gibi özel ikili protokollerle komutları ayrıştırır.

Teknik Mimari ve İşleyiş

PolarEdge, iki çalışma moduna sahiptir: Bağlanma modu, uzak sunucudan dosya indirmek için TLS istemcisi olarak çalışırken, hata ayıklama modu yapılandırma değişiklikleri için etkileşimli komutlar sunar. Yapılandırma verileri, ELF imgesinin son 512 baytına tek baytlı XOR (0x11 anahtarı) ile şifrelenmiş şekilde gömülüdür. Varsayılan modda ise cihaz, ana bilgisayar parmak izini C2 sunucusuna gönderip komutları beklemek üzere TLS sunucusu olarak görev yapar.

Anti-Analiz ve Kalıcılık Teknikleri

Kötü amaçlı yazılım, tespitten kaçınmak için işlem isimlerini rastgele seçerek (igmpproxy, wscd, /sbin/dhcpd gibi) kendini gizler. Ayrıca, her 30 saniyede bir /proc/<parent-pid> dizininin varlığını kontrol eden bir çocuk işlem oluşturur; dizin yoksa arka kapıyı yeniden başlatır. Bu yöntem, kalıcılık sağlamasa da operasyon sürekliliğini destekler. Enfekte cihazlarda /usr/bin/wget ve /sbin/curl gibi dosyaların taşınması ve silinmesi ise muhtemelen izleri gizlemeye yöneliktir.

GhostSocks MaaS ve Entegrasyonları

PolarEdge kampanyası, Synthient’in analiz ettiği GhostSocks adlı kötü amaçlı yazılım-hizmet modeli (MaaS) ile paralellik gösterir. GhostSocks, ele geçirilen cihazları SOCKS5 proxy’lerine dönüştürerek Lumma Stealer gibi stealer kötü amaçlı yazılımların enfeksiyon sonrası cihazları paraya çevirmesine olanak tanır. GhostSocks, %TEMP% dizininde yapılandırma dosyası arar ve bulunmazsa sabit kodlanmış ayarlarla çalışır. Bağlantılar go-socks5 ve yamux kütüphaneleri kullanılarak C2 sunucularına kurulur.

İleri Düzey Siber Tehditler ve Öneriler

PolarEdge gibi gelişmiş botnetler, MCP istemcileri ve AsyncRAT benzeri uzaktan erişim araçlarıyla benzerlikler taşır. Ayrıca, konteyner ortamlarında rastgele SSH portları kullanılması gibi teknikler, tespit ve müdahaleyi zorlaştırır. Siber güvenlik uzmanlarının, yönlendirici firmware güncellemelerini düzenli takip etmeleri ve CVE-2023-20118 gibi bilinen zafiyetlere karşı önlemler almaları kritik önem taşır.