Discord platformundaki webhook mekanizması, saldırganlar tarafından komut ve kontrol (C2) kanalı olarak kullanılıyor. Webhook URL’leri sadece yazma yetkisine sahip olduğundan, kanal geçmişine erişim sağlanamıyor ancak geliştirici yapılandırma dosyaları ve hassas bilgiler bu yolla sızdırılabiliyor.

Discord Webhooklarıyla Paket Tedarik Zinciri Saldırıları

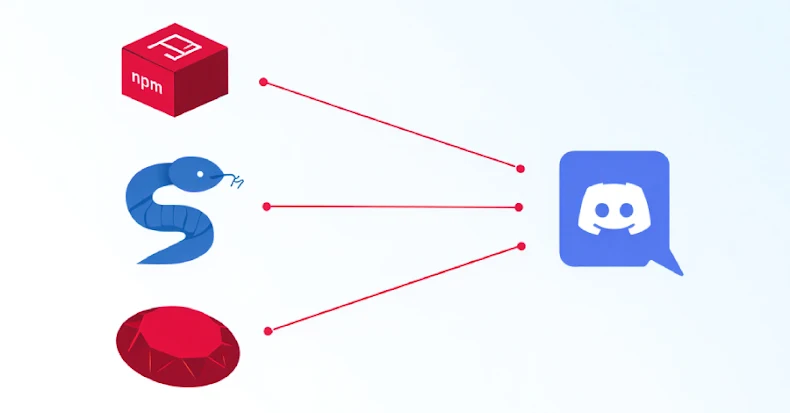

Yazılım tedarik zinciri güvenliği alanında yapılan analizler, npm, PyPI ve RubyGems paketlerinde Discord webhook’ları kullanılarak geliştirici verilerinin sızdırıldığını ortaya koydu. Örneğin, mysql-dumpdiscord paketi npm üzerinde, config.json, .env ve benzeri yapılandırma dosyalarını Discord’a aktarıyor. PyPI’deki malinssx, malicus ve maliinn paketleri ise her pip install komutunda Discord’a HTTP isteği göndererek C2 işlevi görüyor. RubyGems’teki sqlcommenter_rails paketi ise sistem dosyalarının içeriğini sabit kodlanmış webhook adresine iletiyor.

Kuzey Koreli Tehdit Aktörlerinin npm Üzerindeki Sahte Paket Kampanyası

Contagious Interview adlı kampanya kapsamında, Kuzey Kore destekli aktörler 338 kötü amaçlı npm paketi tespit edildi. Bu paketler, JavaScript hırsızı ve indiricisi yerine şifreli yükleyiciler aracılığıyla HexEval, XORIndex ve BeaverTail gibi kötü amaçlı yazılım ailelerini dağıtıyor. Paketler toplamda 50.000’den fazla indirildi. Saldırganlar, 180’den fazla sahte kimlik ve çok sayıda C2 uç noktası kullanarak Web3, kripto para ve teknik sektör geliştiricilerini hedefliyor. Sahte projeler, npm’deki kötü amaçlı paketlere referans vererek kurbanları zararlı yazılımları çalıştırmaya yönlendiriyor.

BeaverTail kötü amaçlı yazılımı, tarayıcı kimlik bilgileri, kripto cüzdan verileri, macOS Keychain, tuş vuruşları, pano içeriği ve ekran görüntülerini topluyor. Ayrıca InvisibleFerret adlı çapraz platform Python arka kapısını indiriyor. Bu operasyon, yazım hatası taklitleri ve Web3 kütüphanelerinin benzerleri üzerinden npm ekosisteminde sürdürülen, devlet destekli, fabrika modeli bir tedarik zinciri tehdidi olarak tanımlanıyor.

Sonuç ve Öneriler

Discord webhook’larının ücretsiz ve hızlı yapısı, tehdit aktörlerinin kendi altyapılarını kurmadan veri sızdırmasını kolaylaştırıyor. Bu durum, tedarik zinciri saldırılarının ekonomik modelini değiştiriyor ve güvenlik duvarı kurallarının aşılmasına olanak tanıyor. Kurulum zamanı kancaları ve derleme betikleri ile birleştiğinde, geliştirici makinelerinden API anahtarları ve host bilgileri gibi kritik veriler sessizce ele geçirilebiliyor. Siber güvenlik profesyonellerinin, paket bağımlılıklarını dikkatle incelemesi ve tedarik zinciri güvenliğini artıracak önlemler alması önem taşıyor.