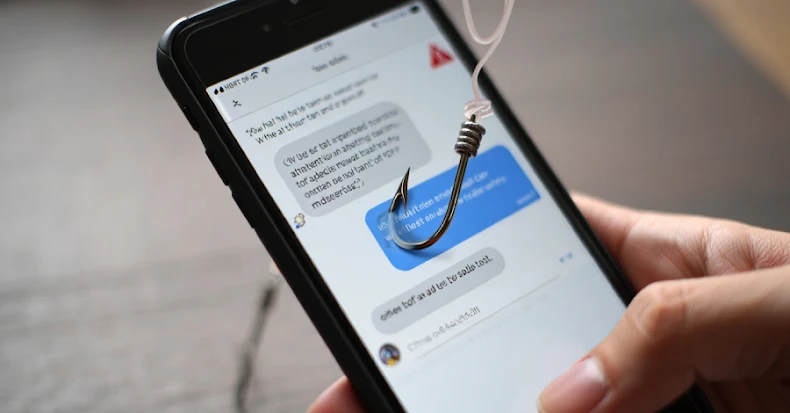

Fransız siber güvenlik firması SEKOIA, saldırganların Milesight hücresel yönlendiricilerinin API’sini kullanarak kimlik avı URL’leri içeren kötü amaçlı SMS mesajları gönderdiğini tespit etti. Bu kampanyalar özellikle İsveç, İtalya ve Belçika’daki kullanıcıları hedef alıyor ve devlet platformları ile banka, posta ve telekom sağlayıcılarını taklit eden yazım hatalı URL’ler içeriyor.

Yönlendiricilerin API Açığı ve Potansiyel Riskler

Genel internette erişilebilir olan yaklaşık 18.000 yönlendiriciden en az 572’sinin, gelen ve giden SMS API’lerini açığa çıkarması nedeniyle savunmasız olduğu değerlendiriliyor. Bu cihazların yarısına yakını Avrupa’da bulunuyor. API, hem gelen hem de giden SMS mesajlarının alınmasına izin veriyor ve Şubat 2022’den beri bu açığın kötü amaçlı SMS kampanyalarında aktif olarak kullanıldığı belirtiliyor.

Saldırının Teknik Detayları ve Etkileri

Saldırganların, 2022’de güvenlik araştırmacısı Bipin Jitiya tarafından bildirilen ve yamalanan CVE-2023-43261 (CVSS 7.5) açığını kullandığı düşünülüyor. Bu açığın kamuya açıklanmasının ardından kısa sürede aktif olarak sömürüldüğü VulnCheck tarafından doğrulandı. Bazı endüstriyel yönlendiricilerde kimlik doğrulama olmadan SMS gönderme ve SMS geçmişini görüntüleme gibi fonksiyonların açığa çıkması, saldırganların hedefli smishing operasyonlarını kolaylaştırıyor.

Kimlik Avı URL’lerinin Özellikleri ve Kampanya Yöntemleri

Kimlik avı URL’leri, mobil cihaz erişimini kontrol eden JavaScript kodları içeriyor ve kullanıcıları banka bilgilerini güncellemeye yönlendiren kötü amaçlı sayfalara yönlendiriyor. Ocak-Nisan 2025 döneminde kullanılan jnsi[.]xyz alan adlarından biri, analiz çabalarını engellemek için sağ tıklama ve tarayıcı hata ayıklama araçlarını devre dışı bırakan JavaScript kodları barındırıyor. Bazı sayfalar ziyaretçi bağlantılarını Arapça ve Fransızca konuşan “Gro_oza” adlı aktörün yönettiği “GroozaBot” Telegram botuna kaydediyor.

Sonuç ve Siber Güvenlik Perspektifi

SEKOIA, bu smishing kampanyalarının savunmasız hücresel yönlendiricilerin sömürülmesiyle gerçekleştirildiğini ve bunun nispeten basit ama etkili bir dağıtım vektörü olduğunu vurguluyor. Bu cihazlar, çoklu ülkelerde merkezi olmayan SMS dağıtımına olanak sağladığı için tehdit aktörleri açısından cazip ve tespit ile müdahale süreçlerini zorlaştırıyor.