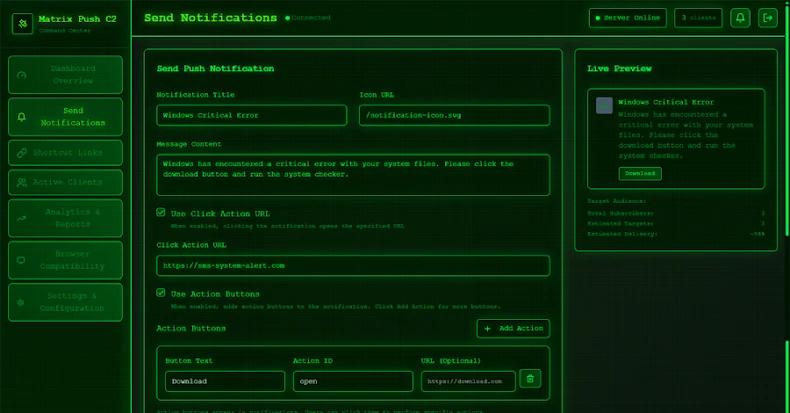

Son dönemde ortaya çıkan Matrix Push C2, dosyasız ve çok platformlu kimlik avı saldırılarında tarayıcı bildirimlerini kullanarak yeni bir tehdit modeli oluşturuyor. Bu yöntem, kurbanların kötü amaçlı veya ele geçirilmiş meşru web sitelerinde sosyal mühendislik yoluyla tarayıcı bildirimlerine izin vermeleri sağlanarak başlıyor. Kullanıcı onayı sonrası, web push bildirim mekanizması üzerinden işletim sistemi veya tarayıcı kaynaklı gibi görünen sahte uyarılar gönderiliyor. Bu uyarılar, tanınmış markaların logoları ve ikna edici mesajlarla destekleniyor ve “Doğrula” ya da “Güncelle” gibi butonlarla kurbanları sahte sitelere yönlendiriyor.

Matrix Push C2’nin en dikkat çekici yönü, saldırının tamamen tarayıcı üzerinden gerçekleşmesi ve hedef sistemde önceden herhangi bir kötü amaçlı yazılım bulaşması gerekmemesi. Bu açıdan ClickFix saldırılarına benzer bir sosyal mühendislik yaklaşımı kullanılıyor. Ayrıca, bu yöntem çoklu platformlarda çalışabildiği için Windows, macOS, Linux ve mobil cihazlarda bulunan tarayıcılar üzerinden kalıcı iletişim kanalı oluşturabiliyor. Araç, Telegram ve siber suç forumları üzerinden MaaS (Malware as a Service) modeliyle abonelik sistemiyle satılıyor ve kripto para ödemeleri kabul ediliyor.

Türkiye İçin Ne Anlama Geliyor?

Türkiye’deki kurumlar, KOBİ’ler ve kritik altyapılar açısından Matrix Push C2 gibi dosyasız kimlik avı saldırıları önemli bir tehdit oluşturuyor. Özellikle KVKK kapsamında kişisel verilerin korunması zorunluluğu bulunan kurumlar, bu tür sosyal mühendislik temelli saldırılara karşı farkındalık ve teknik önlemler almak zorunda. Örneğin, bir e-ticaret sitesinde kullanıcıların tarayıcı bildirimlerine izin vermesi durumunda, saldırganlar sahte ödeme veya hesap doğrulama bildirimleri göndererek kullanıcıların kimlik bilgilerini çalabilir. Bu da hem kullanıcı mağduriyetine hem de kurumun itibar kaybına yol açabilir.

Kritik altyapılar ve finans sektörü gibi yüksek güvenlik gerektiren alanlarda, bu saldırıların çok platformlu yapısı nedeniyle koruma katmanlarının artırılması gerekiyor. Türkiye’deki siber güvenlik mevzuatları ve standartları, bu tür tehditlere karşı güncellenmeli ve kurumlar düzenli olarak eğitim ve tatbikatlarla bilinçlendirilmelidir. Ayrıca, web push bildirimlerinin kötüye kullanımını önlemek için tarayıcı ve işletim sistemi seviyesinde ek güvenlik mekanizmaları geliştirilmesi önem taşıyor.

Bu saldırıların yaygınlaşması durumunda, özellikle uzaktan çalışma ve bulut tabanlı uygulamaların kullanımının arttığı günümüzde, kurumların e-posta güvenliği ve bulut güvenliği politikalarını gözden geçirmeleri ve çok faktörlü kimlik doğrulama gibi ek koruma yöntemlerini uygulamaları kritik hale geliyor.

Sistem Yöneticileri ve SOC Ekipleri İçin Hızlı Kontrol Listesi

- Tarayıcı bildirim izinlerini gereksiz sitelerde engelleyin ve kullanıcıları bilinçlendirin.

- EDR çözümlerinde web push bildirimleri ve anormal tarayıcı aktiviteleri için özel kurallar oluşturun.

- Firewall ve proxy üzerinde şüpheli URL’leri ve kısaltılmış bağlantıları filtreleyin.

- Tarayıcı eklentilerini düzenli olarak denetleyin ve gereksiz olanları kaldırın.

- Çalışanlara sosyal mühendislik ve kimlik avı saldırıları konusunda düzenli eğitim verin.

- Microsoft’un WSUS açığı (CVE-2025-59287) gibi kritik zafiyetleri hızlıca yamalayın ve sistemleri güncel tutun (CVE-2025-59287).

- Velociraptor ve benzeri araçların kötüye kullanımını tespit etmek için logları ve ağ trafiğini izleyin.

- Analitik ve raporlama araçlarıyla kimlik avı kampanyalarının etkinliğini takip edin ve gerektiğinde müdahale edin.

Teknik Özet

- Kullanılan zararlılar/araçlar: Matrix Push C2 (dosyasız kimlik avı kitleri), Velociraptor (DFIR aracı kötüye kullanımı), web push bildirim mekanizması.

- Hedef sektörler/alanlar: Çok platformlu (Windows, macOS, Linux, mobil), finans, e-ticaret, kritik altyapılar ve genel kullanıcılar.

- Kullanılan zafiyetler: Microsoft WSUS açığı CVE-2025-59287 (CVSS 9.8) ve sosyal mühendislik temelli izin manipülasyonu.

- Saldırı zinciri: 1) Sosyal mühendislik ile tarayıcı bildirim izni alınması, 2) Web push bildirimleriyle sahte uyarılar gönderilmesi, 3) Kurbanın sahte siteye yönlendirilip kimlik bilgilerinin çalınması veya kötü amaçlı yazılım yüklenmesi.

- Önerilen savunma: Tarayıcı bildirim izinlerinin sıkı yönetimi, güncel yamaların uygulanması, EDR ve SIEM sistemlerinde anormal aktivitelerin izlenmesi, kullanıcı farkındalığının artırılması.

Son olarak, bu tür saldırılar karşısında kurumların e-posta güvenliği, fidye yazılımı savunması ve bulut güvenliği gibi alanlarda bütüncül bir güvenlik stratejisi geliştirmesi gerekmektedir. Matrix Push C2 gibi gelişmiş tehditler, sadece teknik önlemlerle değil, aynı zamanda insan faktörünü de dikkate alan kapsamlı yaklaşımlarla etkili şekilde engellenebilir.