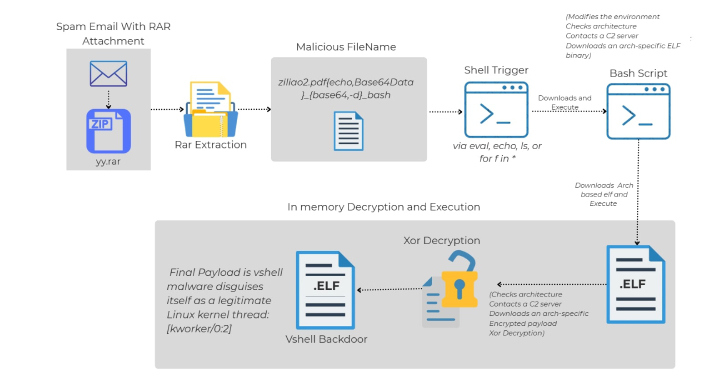

Linux ortamlarında yeni bir kötü amaçlı yazılım enfeksiyon zinciri, Trellix araştırmacısı Sagar Bade’nin teknik incelemesine göre, kötü amaçlı kod içeren RAR arşiv dosyalarının spam e-postalarla dağıtılmasıyla başlıyor. Bu zararlı, dosya içeriğinde değil, doğrudan dosya adında kodlanmış komutlar kullanarak kabuk komut enjeksiyonu gerçekleştiriyor ve Base64 kodlu Bash yükleriyle otomatik kötü amaçlı yazılım çalıştırma tetikleniyor.

Dosya Adı Üzerinden Komut Enjeksiyonu

Saldırganlar, dosya adlarını kabuk betiklerinde yaygın olarak gözlemlenen basit ama tehlikeli bir desenle işleyerek, eval veya echo gibi komutlarla rastgele kod çalıştırabiliyor. Bu yöntem, antivirüs motorlarının genellikle dosya adlarını taramaması nedeniyle geleneksel savunmaları aşmada avantaj sağlıyor. Örneğin, “ziliao2.pdf`{echo,

VShell ve ELF İkili Dosyaları

Bu teknikle gömülü Base64 kodlu indirme aracı çalıştırılarak, uygun sistem mimarisi için ELF ikili dosyaları dış sunuculardan indiriliyor. İndirilen ikili dosya, komut ve kontrol (C2) sunucusuyla iletişim kurarak şifrelenmiş VShell yükünü alıyor ve ana sistemde çalıştırıyor. VShell, Çinli hacker grupları tarafından yaygın kullanılan Go tabanlı uzak erişim aracı olup, ters kabuk, dosya ve süreç yönetimi, port yönlendirme ve şifreli C2 iletişimlerini destekliyor.

Sosyal Mühendislik ve Enfeksiyon Zinciri

Oltalama e-postaları, alıcıları 10 RMB para ödülü vaadiyle anketi tamamlamaya ikna etmeye çalışıyor. E-postada “yy.rar” adlı RAR arşivi eki bulunuyor ve bu ek, anketle ilgili bir belge gibi algılanabiliyor. Dosyanın arşivden çıkarılması tek başına zararlıyı çalıştırmıyor; ancak kabuk betiği veya komut dosyası dosya adını ayrıştırdığında enfeksiyon zinciri başlıyor.

RingReaper: io_uring ile Tespitten Kaçış

Bu gelişme, Picus Security’nin Linux çekirdeğinin io_uring arayüzünü kullanarak geleneksel izleme araçlarını aşan RingReaper adlı post-exploit aracının analizinin yayımlanmasıyla paralel ilerliyor. RingReaper, asenkron io_uring işlevleriyle sistem çağrılarını gerçekleştirerek EDR platformlarının telemetri görünürlüğünü azaltıyor ve sistem süreçleri, aktif PTS oturumları, ağ bağlantıları gibi bilgileri topluyor. Ayrıca, SUID ikili dosyalarını kötüye kullanarak ayrıcalık yükseltme ve iz silme yeteneklerine sahip.

Bu saldırılar, Linux sistemlerinde bellek içi çalışan, disk tabanlı tespitten kaçan ve çok çeşitli cihazları hedef alan gelişmiş tehditler olarak öne çıkıyor.