Bloody Wolf adlı hacker grubu, en az Haziran 2025’ten beri Kırgızistan’da ve Ekim 2025 itibarıyla Özbekistan’da Java tabanlı NetSupport RAT (Remote Access Trojan) dağıtmayı amaçlayan siber saldırılar düzenliyor. Bu grup, özellikle finans, hükümet ve bilgi teknolojileri (BT) sektörlerini hedef alıyor. Saldırılar, resmi görünümlü PDF belgeleri ve alan adları kullanılarak Kırgızistan Adalet Bakanlığı gibi güvenilir kurumları taklit eden oltalama kampanyaları şeklinde gerçekleşiyor. Bu yöntemle, kötü amaçlı Java Arşiv (JAR) dosyaları kurbanlara ulaştırılıyor.

Yapılan analizlerde, saldırı zincirinin temelinde sosyal mühendislik ve erişilebilir ticari araçların birleşimi bulunuyor. Bu sayede Bloody Wolf, düşük operasyonel profili koruyarak etkili kalabiliyor. Grup, daha önce Kazakistan ve Rusya’da da benzer saldırılar gerçekleştirmiş; STRRAT ve NetSupport gibi araçları kullanıyor. Kırgızistan ve Özbekistan’daki yeni saldırılar, grubun Orta Asya’daki faaliyetlerini genişlettiğini gösteriyor.

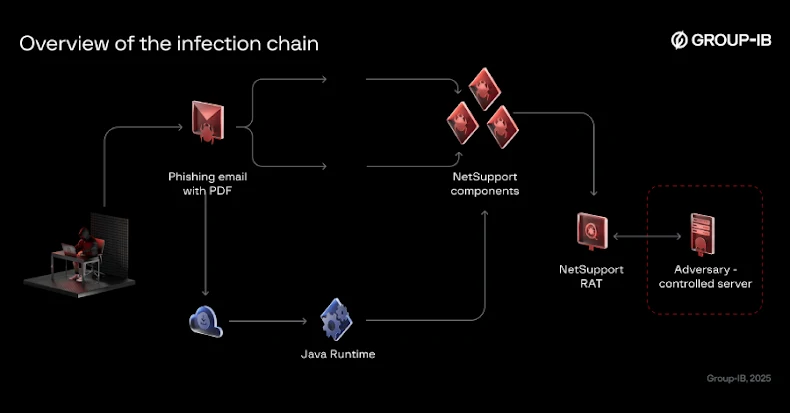

Saldırı sürecinde, oltalama e-postaları kurbanları kötü amaçlı JAR yükleyici dosyalarını indiren bağlantılara tıklamaya ikna ediyor. Bu dosyalar, Java Runtime ortamının kurulmasını gerektirdiği iddiasıyla kullanıcıları kandırıyor. Yükleyici çalıştırıldıktan sonra, saldırganın kontrolündeki sunucudan NetSupport RAT indirilip yükleniyor. Kalıcılık sağlamak için zamanlanmış görevler oluşturuluyor, Windows Kayıt Defteri’ne değerler ekleniyor ve başlangıç klasörüne toplu iş dosyaları bırakılıyor.

Özbekistan aşamasında, coğrafi kısıtlamalar dikkat çekiyor; ülke dışından gelen istekler gerçek devlet sitesine yönlendirilirken, Özbekistan içinden gelen istekler zararlı JAR dosyasını indiriyor. JAR yükleyicilerin Java 8 kullanılarak Mart 2014’te oluşturulduğu ve NetSupport RAT’ın ise Ekim 2013 tarihli eski bir sürüm olduğu tespit edildi. Bu durum, saldırganların özel JAR jeneratörleri veya şablonlar kullandığını düşündürüyor.

Türkiye İçin Ne Anlama Geliyor?

Orta Asya’da gözlemlenen bu tür Java tabanlı NetSupport RAT saldırıları, Türkiye’deki kurumlar için de ciddi bir uyarı niteliği taşıyor. Özellikle kamu kurumları, finans sektörü ve kritik altyapılar, benzer sosyal mühendislik yöntemleriyle hedef alınabilir. Türkiye’deki KVKK ve diğer mevzuatlar, kişisel verilerin korunmasına odaklanırken, bu tür saldırılar hem veri sızıntılarına hem de operasyonel aksamalara yol açabilir.

Örneğin, bir e-ticaret sitesinde çalışanlara gönderilen sahte resmi görünümlü e-postalar aracılığıyla kötü amaçlı JAR dosyaları dağıtılırsa, sistemlere NetSupport RAT yüklenebilir. Bu durumda saldırganlar, müşteri verilerine erişebilir, ödeme sistemlerini manipüle edebilir veya fidye yazılımı saldırıları için zemin hazırlayabilir. Ayrıca, Türkiye’de yaygın kullanılan Java Runtime ortamlarının güncel tutulmaması, bu tür saldırıların başarı şansını artırabilir.

KOBİ’ler ve kritik altyapılar için de durum benzer; yeterince güçlü e-posta güvenliği ve uç nokta koruması olmayan kurumlar, bu tür hedefli saldırılara karşı savunmasız kalabilir. Bulut tabanlı hizmetlerin kullanımı arttıkça, saldırganların konteynerlerde rastgele SSH portları açarak veya Pydantic AI gibi otomatikleştirilmiş analiz araçlarını kullanarak saldırılarını optimize etme ihtimali artıyor. Bu nedenle, Türkiye’deki siber güvenlik politikalarının bu tür gelişmeleri yakından takip etmesi ve güncellemesi önem taşıyor.

Sistem Yöneticileri ve SOC Ekipleri İçin Hızlı Kontrol Listesi

- Şüpheli JAR dosyalarının ve Java yükleyicilerinin ağ trafiğinde izlenmesi için EDR çözümlerini yapılandırın.

- E-posta güvenliği katmanlarını güçlendirerek, resmi kurumları taklit eden oltalama e-postalarını engelleyin.

- Java Runtime ortamlarının güncellemelerini düzenli olarak uygulayın ve eski sürümlerin kullanımını engelleyin.

- Zamanlanmış görevler ve Windows Kayıt Defteri’nde yetkisiz değişiklikleri tespit etmek için loglama sistemlerini aktif edin.

- Başlangıç klasörlerinde beklenmeyen toplu iş dosyalarının varlığını düzenli olarak kontrol edin.

- Firewall ve ağ segmentasyon politikaları ile dış kaynaklı bağlantıların kontrolünü sıkılaştırın.

- Çalışanlara yönelik sosyal mühendislik farkındalık eğitimlerini periyodik olarak düzenleyin.

- NetSupport RAT ve benzeri araçların imzalarını içeren antivirüs ve tehdit istihbarat sistemlerini güncel tutun.

Teknik Özet

- Kullanılan zararlılar/araçlar: NetSupport RAT (Ekim 2013 sürümü), kötü amaçlı Java Arşiv (JAR) yükleyiciler, STRRAT.

- Hedef sektörler/ bölgeler: Finans, hükümet, BT sektörleri; Kırgızistan ve Özbekistan odaklı.

- Kullanılan zafiyetler: Sosyal mühendislik, Java Runtime ortamının kötüye kullanımı; spesifik CVE bulunmamaktadır ancak Java 8 ve eski NetSupport sürümleri hedefleniyor.

- Saldırı zinciri özeti: 1) Resmi görünümlü oltalama e-postası ile kötü amaçlı JAR dosyasının indirilmesi, 2) Java Runtime kurulumu ve yükleyicinin çalıştırılması, 3) NetSupport RAT’ın indirilip kalıcılık sağlanması (zamanlanmış görev, Kayıt Defteri, başlangıç klasörü).

- Önerilen savunma yaklaşımı: Çok katmanlı e-posta güvenliği, uç nokta koruması, Java ortamlarının güncel tutulması, sosyal mühendislik farkındalığı ve kapsamlı loglama ile anomali tespiti.

Bu tür tehditlere karşı hazırlıklı olmak, özellikle Türkiye’deki kurumların siber güvenlik stratejilerinin güncellenmesi açısından kritik önem taşıyor. E-posta güvenliği, fidye yazılımı savunması ve bulut güvenliği gibi alanlarda rehber içeriklerle desteklenen önlemler, riskleri azaltmada etkili olacaktır.